Apache Basic认证是一种简单而常用的HTTP认证机制,用于保护Web资源免受未授权访问,它通过用户名和密码验证访问者身份,虽然实现简单,但在安全性方面存在一定局限,适合对安全性要求不高的内部系统或测试环境使用,以下从原理、配置方法、安全性注意事项及实践案例等方面进行详细介绍。

Apache Basic认证的工作原理

Apache Basic认证的核心流程基于HTTP协议的认证机制,当用户访问受保护的资源时,服务器会返回一个401 Unauthorized响应,并在响应头中包含

WWW-Authenticate: Basic realm="RealmName"

字段,这里的是一个认证域名称,用于提示用户需要输入的账号所属范围,浏览器接收到该响应后,会弹出登录对话框,用户输入用户名和密码后,浏览器将信息进行Base64编码(注意:Base64不是加密,仅是编码),并在请求头中添加

Authorization: Basic Base64编码后的字符串

发送给服务器,服务器解码后与配置文件中的用户信息比对,若匹配则允许访问,否则继续提示认证。

Apache Basic认证的配置步骤

确认Apache模块加载

确保Apache已启用

mod_auth_basic

和

mod_authz_user

模块,通过以下命令检查:

apache2ctl -M | grep auth

若未启用,可通过

a2enmod auth_basic

和

a2enmod authz_user

命令启用,并重启Apache服务。

创建密码文件

使用工具生成密码文件,首次创建时需添加参数,后续添加用户则无需该参数:

htpasswd -c /etc/apache2/.htpasswd username1htpasswd /etc/apache2/.htpasswd username2

执行后会提示输入并确认密码,密码文件默认存储加密后的密码(通常为MD5或bcrypt格式)。

配置虚拟主机或目录

在Apache配置文件(如

/etc/apache2/sites-available/DEFault

或文件)中添加认证配置,以目录保护为例:

AuthType BasicAuthName "Restricted Area"AuthUserFile /etc/apache2/.htpasswdRequire valid-user

参数说明:

重启Apache服务

配置完成后,执行

systemctl resTart apache2

(或

service apache2 restart

)使配置生效。

安全性注意事项

密码传输风险

Basic认证的Base64编码可被轻易解码,因此密码在传输过程中以明文形式存在,若网站使用HTTP而非HTTPS,攻击者可通过抓包获取用户凭据。 务必配合SSL/TLS加密 ,确保认证过程在HTTPS下进行。

密码文件安全

密码文件应存储在Web目录之外,并设置严格的文件权限(如

chmod 600 /etc/apache2/.htpasswd

),防止被直接下载。

认证域设计

避免使用过于宽泛的认证域名称(如“Internal System”),应明确提示用户需要访问的资源范围,减少社会工程学攻击风险。

短期认证与定期更换密码

对于高安全性场景,建议结合会话管理实现短期认证,并要求用户定期更换密码。

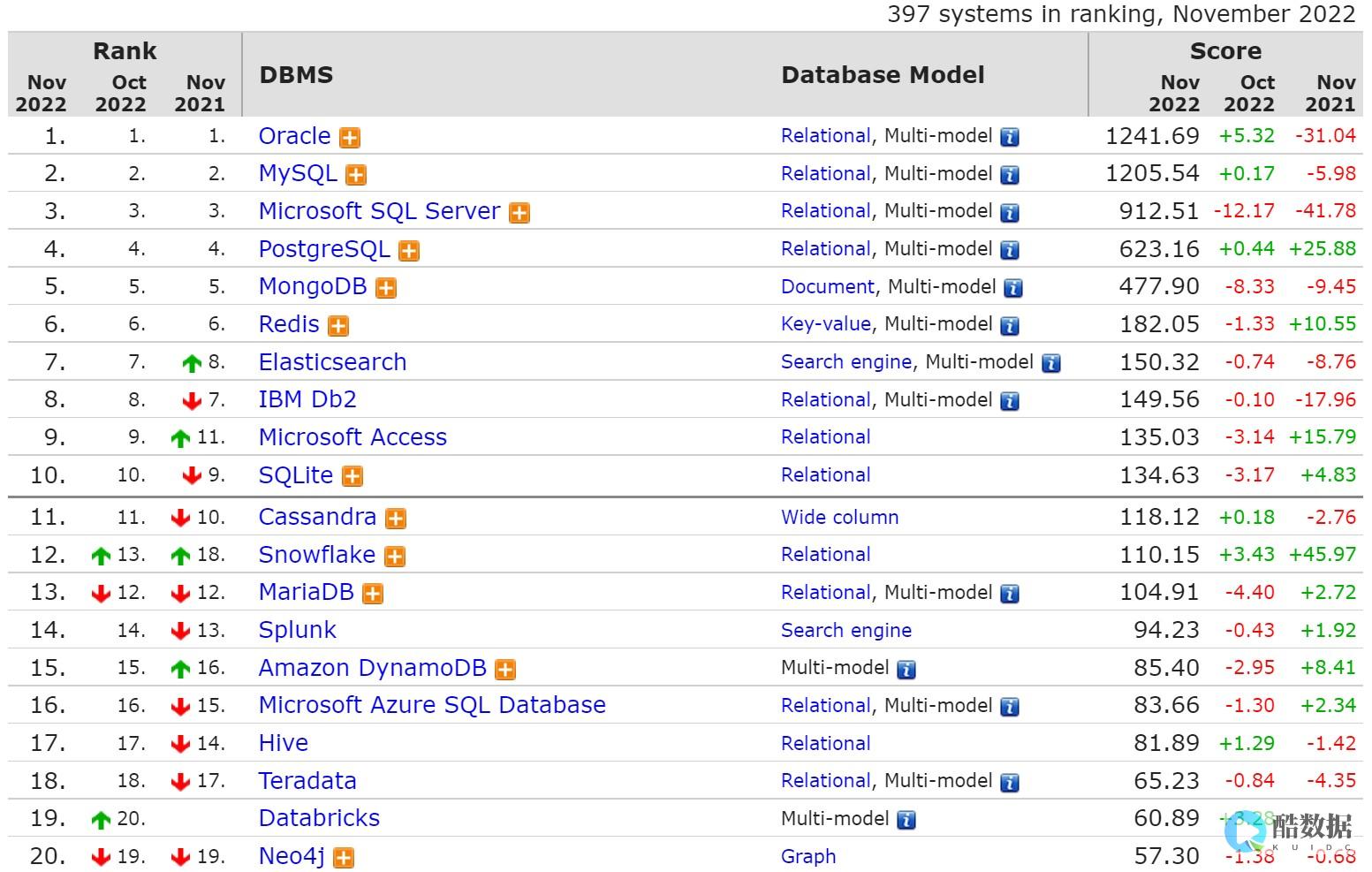

Basic认证与其他认证方式的对比

| 认证方式 | 安全性 | 实现复杂度 | 适用场景 |

|---|---|---|---|

| Basic认证 | 低(需HTTPS配合) | 简单 | 内部系统、测试环境 |

| Digest认证 | 中(密码摘要传输) | 中等 | 对安全性有一定要求的场景 |

| Form-based认证 | 高(可自定义加密) | 复杂(需后端支持) | 公开Web应用 |

| 高(令牌机制) | 复杂 | 第三方授权登录 |

实践案例:保护WordPress管理目录

假设需要保护WordPress的目录,可按以下步骤配置:

Apache Basic认证以其简单易用的特点,成为快速保护Web资源的有效手段,但需充分认识到其安全性局限,在实际应用中,应始终结合HTTPS加密、强密码策略及最小权限原则,同时根据业务需求选择更安全的认证方式(如Digest或OAuth),对于公开访问的高安全性系统,建议采用多因素认证或集成第三方身份管理服务,以全面提升访问控制的安全性,通过合理配置与安全加固,Basic认证仍能在特定场景下发挥重要作用。

发表评论