服务器认证和密钥交换

在现代网络通信中,服务器认证和密钥交换是保障数据安全的核心机制,随着网络攻击手段的不断升级,如何确保通信双方的身份真实性,并安全地生成和传输加密密钥,已成为信息安全领域的重要课题,本文将详细阐述服务器认证与密钥交换的基本概念、实现方式及其在安全通信中的应用。

服务器认证的重要性

服务器认证是验证通信服务器身份真实性的过程,其目的是防止中间人攻击(MITM)和伪造服务器等安全威胁,在客户端与服务器建立连接时,若未进行有效的身份验证,攻击者可能伪装成合法服务器,窃取用户敏感信息或篡改传输数据,在HTTPS协议中,服务器通过数字证书向客户端证明自己的身份,证书由可信的第三方机构(CA)签发,包含服务器的公钥和身份信息,客户端通过验证证书的完整性和有效性,即可确认服务器的合法性。

常见的服务器认证技术包括基于证书的认证(如X.509证书)、基于密钥的认证(如SSH密钥对)以及多因素认证(如结合密码与动态令牌),X.509证书应用最为广泛,它通过公钥基础设施(PKI)体系实现证书的颁发、管理和吊销,为服务器认证提供了标准化解决方案。

密钥交换的目标与挑战

密钥交换是通信双方在不安全的信道上协商生成共享密钥的过程,目的是为后续的加密通信提供保障,对称加密算法(如AES)虽然效率高,但需要双方预先共享密钥;而非对称加密算法(如RSA)虽能解决密钥分发问题,却因计算复杂度较高而难以直接用于大数据量加密,密钥交换机制的目标是在保证安全性的前提下,高效地生成对称密钥,用于后续的数据加密。

密钥交换面临的主要挑战包括:如何防止密钥在传输过程中被窃取或篡改,如何确保密钥的随机性和唯一性,以及如何抵抗重放攻击等,为解决这些问题,密码学研究者提出了多种密钥交换协议,其中最具代表性的是Diffie-Hellman(DH)密钥交换协议及其改进版本。

Diffie-Hellman密钥交换原理

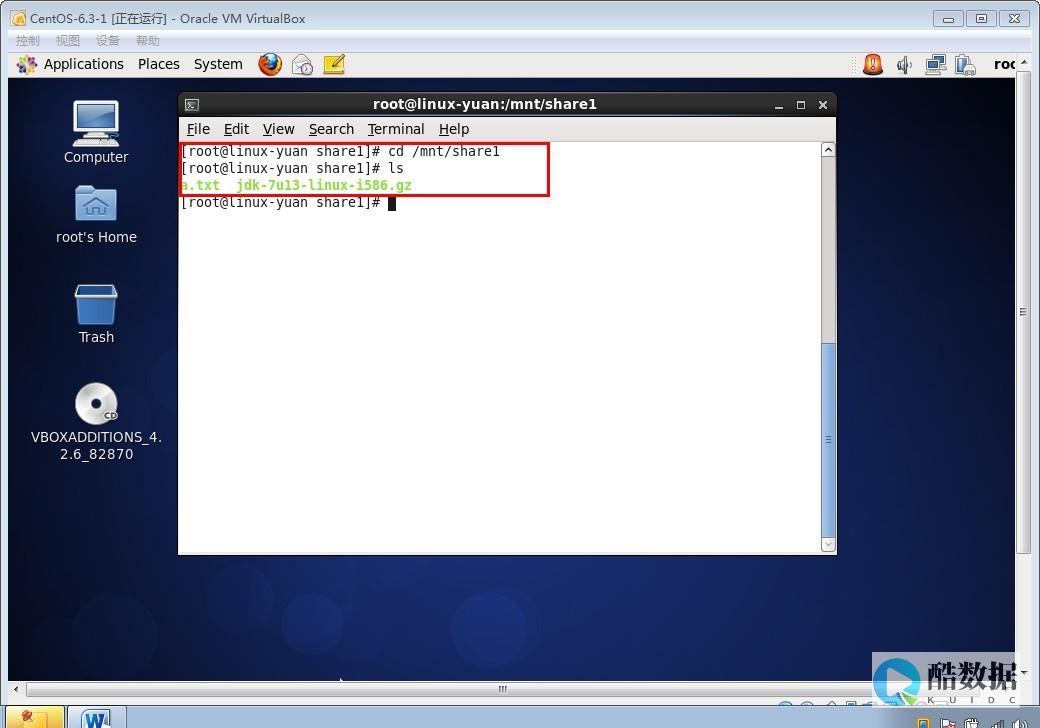

Diffie-Hellman协议是由Whitfield Diffie和Martin Hellman于1976年提出的首个公开密钥交换协议,它允许通信双方在不安全的信道上生成共享密钥,其核心数学基础是离散对数问题:在有限域中,已知 ( g^a mod p ) 和 ( g^b mod p )(( g ) 是生成元,( p )是大素数),但难以计算出 ( a ) 或 ( b ) 的具体值。

具体过程如下:

传统的DH协议存在“中间人攻击”风险,因为协议本身不验证通信双方的身份,实际应用中通常将DH协议与服务器认证结合使用,例如在TLS协议中,通过证书验证服务器身份后,再进行DH密钥交换,确保密钥协商的安全性。

TLS协议中的服务器认证与密钥交换

TLS(传输层安全协议)是当前互联网安全通信的基础标准,其核心流程包括服务器认证、密钥交换和加密通信,以下是TLS 1.3中简化后的关键步骤:

TLS 1.3进一步优化了流程,移除了不安全的RSA密钥交换,强制使用前向保密(PFS)的DH或ECDH,并简化了握手步骤,提高了安全性和效率。

实际应用中的安全考虑

尽管服务器认证和密钥交换机制已较为成熟,但在实际部署中仍需注意以下问题:

未来发展趋势

随着量子计算的发展,传统基于离散对数和因数分解的加密算法(如RSA、DH)面临被破解的风险,后量子密码学(PQC)成为研究热点,例如基于格、哈希或编码理论的密钥交换协议(如Kyber、NTRU),零知识证明(ZKP)等技术的应用,有望在不泄露敏感信息的前提下实现高效的身份认证和密钥协商。

服务器认证和密钥交换是构建安全通信体系的基石,通过结合证书验证、密钥交换协议和加密算法,可以有效保障数据的机密性、完整性和真实性,随着技术的演进,安全机制需不断适应新的威胁模型,以应对日益复杂的网络环境。

发表评论