概念、流程与最佳实践

在数字化转型浪潮下,企业面临着日益复杂的安全威胁与合规需求,安全沙盒作为一种隔离环境,为恶意代码分析、未知威胁检测等场景提供了安全可控的测试空间,沙盒内产生的数据往往包含敏感信息或潜在风险,如何安全、高效地导出这些数据,成为企业安全运营中的关键环节,本文将围绕“安全沙盒数据导出”的核心,从概念解析、技术流程、风险控制及实践建议四个维度展开探讨。

概念解析:安全沙盒数据导出的内涵与意义

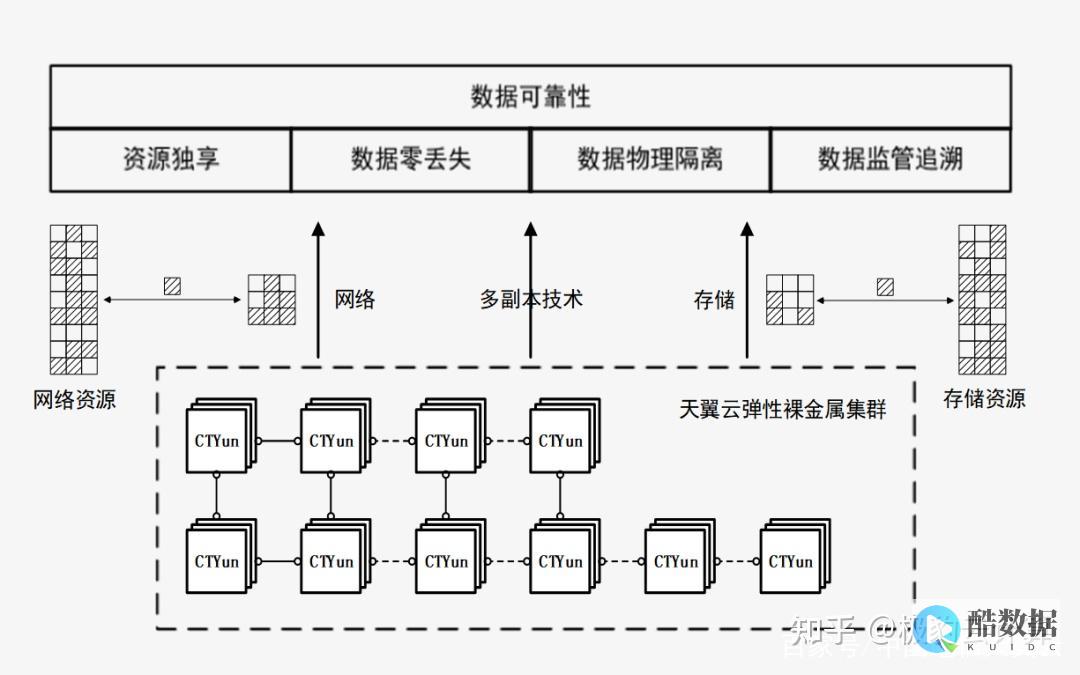

安全沙盒是通过虚拟化、容器化等技术构建的隔离运行环境,其核心目的是在隔离环境中执行高风险操作(如运行可疑文件、模拟网络攻击),而不会影响生产系统,数据导出则指将沙盒内产生的分析结果、日志记录、文件样本等数据安全地输出至外部系统或存储介质。

这一过程的意义在于:沙盒分析产生的威胁情报、漏洞信息需同步至安全态势感知平台或威胁情报库,以提升整体防御能力;合规审计要求企业留存安全测试数据,导出操作是满足法规(如《网络安全法》《GDPR》)的关键步骤,数据导出若处理不当,可能导致敏感信息泄露、恶意代码扩散或内部系统感染,因此必须建立严格的管理机制。

技术流程:从数据生成到安全导出的全链路

安全沙盒数据导出需遵循“最小权限、加密传输、审计留痕”原则,具体流程可分为以下四个阶段:

数据分类与标记

导出前需对沙盒内数据进行分类分级,区分敏感数据(如用户隐私信息、核心业务数据)与非敏感数据(如恶意样本哈希值、攻击行为日志),可通过数据标签(如“机密”“公开”“威胁样本”)或元数据标记,为后续导出策略提供依据,恶意样本文件需标记为“高风险”,导出时需附加加密和访问控制;而攻击日志中的公开字段(如攻击时间、IP类型)可直接导出。

导出权限控制

基于“最小权限原则”,为不同角色分配差异化的导出权限,安全分析师可导出威胁样本用于分析,但需审批;审计人员仅可导出脱敏后的日志数据,技术实现上,可通过RBAC(基于角色的访问控制)模型结合多因素认证(如动态口令、生物识别)确保权限可控,需限制导出渠道,仅允许通过预设的加密通道(如VPN、专用API)进行数据传输,禁止使用U盘、个人邮箱等非授权方式。

数据脱敏与加密

为防止敏感信息泄露,导出前必须进行脱敏处理,对个人身份信息(如身份证号、手机号)、企业核心数据(如财务报表、源代码)等,可采用泛化(如“138****5678”)、屏蔽(如“[隐藏]”)或替换(如使用虚拟ID)等方式,数据传输过程需采用强加密算法(如AES-256、TLS 1.3),存储时需结合密钥管理机制(如硬件安全模块HSM),确保数据即使被截获也无法被解读。

审计与日志留存

所有导出操作需全程记录日志,包括操作人、时间、导出数据类型、目标地址、传输状态等信息,日志应存储在独立的审计系统中,防止被篡改,并定期备份以满足合规要求,当安全分析师导出一份恶意样本时,系统需记录其工号、导出时间、文件哈希值及接收方的审批记录,形成完整的操作链路。

风险控制:规避导出过程中的安全隐患

安全沙盒数据导出面临多重风险,需从技术与管理双维度进行防控:

技术风险:防止数据泄露与恶意代码扩散

管理风险:规范流程与人员行为

实践建议:构建高效安全的数据导出体系

为优化安全沙盒数据导出效率,企业可结合以下建议:

安全沙盒数据导出是连接安全分析与威胁处置的关键桥梁,其安全性直接影响企业整体防御能力与合规水平,企业需从流程设计、技术防护、管理规范三方面入手,构建“事前分类、事中控制、事后审计”的全链路导出机制,在数字化威胁不断演进的背景下,唯有将安全与效率深度融合,才能实现沙盒数据的“安全可用、可控流动”,为企业的安全运营提供坚实支撑。

发表评论