在数字化时代,数据安全已成为企业运营的核心基石,而安全数据上报机制则是保障这一基石的关键防线,近期部分企业因安全数据上报异常导致云服务(如Cloudflare,简称CF)被临时或永久封禁,引发了广泛关注,这一现象不仅暴露了企业在数据安全管理上的薄弱环节,也凸显了合规性操作与平台规则之间的重要性,本文将从异常原因、影响范围、解决路径及预防措施四个维度,深入剖析这一问题,为企业提供系统性参考。

安全数据上报异常的常见诱因

安全数据上报异常并非单一因素导致,而是技术、流程、人为等多方面问题交织的结果。 技术配置失误 是高频原因,上报接口的认证信息(如API密钥、Token)过期或错误,导致数据无法正常传输;上报频率超出平台限制(如每秒请求数过高),触发了平台的流量保护机制;或上报数据格式不符合平台规范(如字段缺失、类型不匹配),引发解析失败。

异常 也可能触发封禁,若上报的安全日志中包含敏感信息(如用户隐私数据、明文密码),或数据量出现异常波动(如短时间内上报量激增数倍),平台可能将其判定为恶意行为或数据泄露风险。 网络连接不稳定 (如频繁断线、超时重试)会导致上报任务中断,部分平台会将此类行为标记为“不可靠连接源”,进而采取限制措施。

合规性疏忽 是容易被忽视的隐性因素,部分企业未仔细研读云服务平台的《安全数据上报协议》,对上报数据的范围、目的、存储周期等理解偏差,导致无意中违反规则,未经用户同意上报非必要的安全事件,或将数据用于协议外的商业分析,均可能引发平台的风控处置。

被封禁后的直接影响与连锁反应

一旦因上报异常被CF等平台封禁,企业将面临多层次的负面影响,首当其冲的是 业务连续性受损 ,若被封禁的是与安全防护强相关的服务(如WAF、DDoS防护),企业的网站或应用可能直接暴露在攻击风险下,导致服务中断、用户流失。

数据追溯与分析能力瘫痪 ,安全数据上报是威胁检测与事件溯源的基础,被封禁后,企业将无法实时获取安全日志,难以快速定位攻击路径、评估损失范围,甚至可能因证据链缺失而无法向监管机构或用户交代。

更严重的是, 品牌信任度下降 ,若因封禁导致安全事件被公开报道,不仅会损害企业在客户心中的专业形象,还可能引发合作伙伴的质疑,进而影响商业合作与市场竞争力,部分平台对违规行为会处以罚款或服务降级,进一步增加企业的运营成本。

解封流程与问题排查步骤

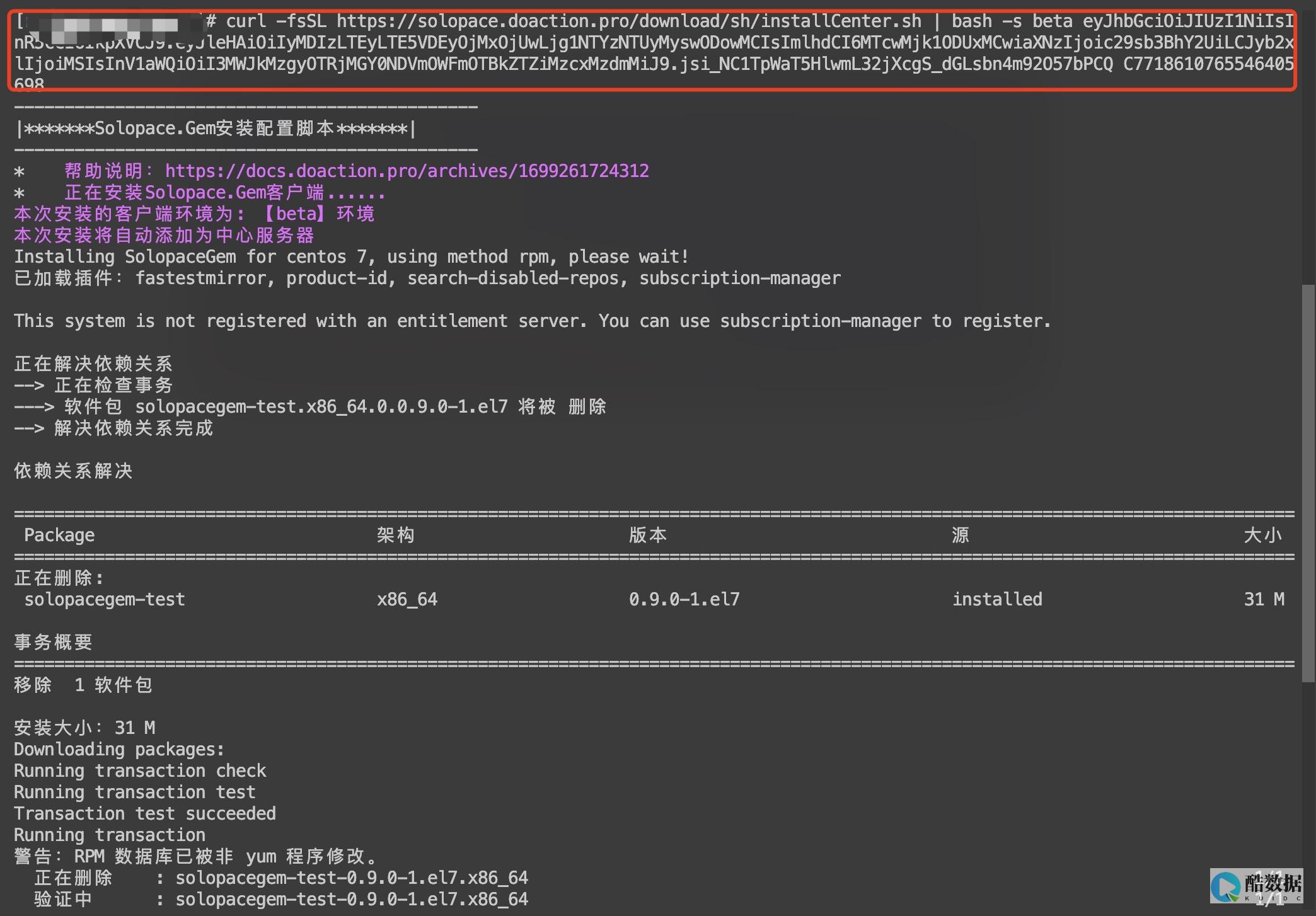

遭遇封禁后,企业需采取科学、有序的解封流程,避免盲目操作导致问题恶化,第一步是 确认封禁原因 ,登录CF控制台的“安全日志”或“违规通知”板块,查看具体的封禁类型(如“数据上报频率异常”“内容违规”等)及触发时间,若通知信息模糊,可通过平台的官方支持渠道提交申诉,并提供企业ID、上报接口信息等关键数据。

第二步是 全面排查技术问题 ,根据封禁原因,逐一检查上报接口的配置:验证API密钥的有效性,确认上报频率是否符合平台规范(如CF通常建议单接口上报频率不超过10次/秒),使用工具(如Postman)测试数据格式是否正确,检查网络环境是否存在防火墙拦截、代理配置错误等问题,确保上报链路稳定。

第三步是 合规性审查 ,对上报的安全日志进行脱敏处理,移除用户隐私、敏感商业信息等非必要数据;核对数据上报目的与协议约定是否一致,避免超范围使用数据,若涉及用户数据,需确保已获得明确授权,并遵守《数据安全法》《个人信息保护法》等法规要求。

第四步是 提交整改证明与申诉 ,完成问题修复后,向平台提交详细的整改报告,包括问题原因分析、解决方案、预防措施及测试验证结果,若因上报频率过高导致封禁,可提供优化后的限流策略代码;若因数据内容违规,需说明已如何修改数据字段,平台审核通过后,通常会在1-3个工作日内解除封禁。

长效预防机制:从被动应对到主动管理

避免安全数据上报异常被封禁,关键在于建立长效预防机制,企业需从以下三方面入手:

技术层面:构建健壮的上报体系

流程层面:规范数据管理全流程

合规层面:紧跟平台规则与法规动态

安全数据上报异常被封CF,本质上是企业在数字化转型中“安全”与“效率”失衡的表现,唯有将技术合规、流程规范、责任意识融入数据管理的每一个环节,才能既保障数据安全,又实现与平台的良性互动,随着数据安全法规的日益严格和云平台风控能力的持续升级,企业需以更主动、更系统的思维构建数据安全防线,将“被动封禁”转化为“主动合规”,真正让数据成为驱动企业发展的安全资产。

![X2-如何为-Discuz-配置伪静态规则[超详细]](https://www.kuidc.com/zdmsl_image/article/20260108102913_78108.jpg)

发表评论