本公告摘要列出了 2009 年 7 月发布的安全公告。

对于2009 年7 月发布的安全公告,本公告摘要替代2009年7月9日最初发布的公告预先通知。有关公告预先通知服务的详细信息,请参阅 Microsoft 安全公告预先通知。Microsoft 将在2009年7月15 日上午11 点(美国和加拿大太平洋时间)进行网络广播,以解答客户关于这些公告的疑问。北京时间7月15日早间消息,微软公司发布2009年7月安全公告,共包括6项安全修补。其中Embedded OpenType 字体引擎中的漏洞可能允许远程执行代码 (961371)一项引人注目。

摘要

下表概述了本月的安全公告(按严重性排序)。

Embedded OpenType 字体引擎中的漏洞可能允许远程执行代码 (961371)

此安全更新解决 Microsoft Windows 组件 Embedded OpenType (EOT) 字体引擎中的两个秘密报告的漏洞。 这些漏洞可能允许远程执行代码。 成功利用这些漏洞的攻击者可以远程完全控制受影响的系统。 攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。 那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

Microsoft DirectShow 中的漏洞可能允许远程执行代码 (971633)

此安全更新可解决 Microsoft DirectShow 中一个公开披露和两个秘密报告的漏洞。 如果用户打开特制的 QuickTime 媒体文件,这些漏洞可能允许远程执行代码。 成功利用此漏洞的攻击者可以获得与本地用户相同的用户权限。 那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

ActiveX Kill Bit 的累积性安全更新 (973346)

此安全更新可解决 Microsoft Video ActiveX 控件中一个秘密报告的漏洞。 如果用户使用其中使用 ActiveX 控件的 Internet Explorer 查看特制网页,则此漏洞可能允许远程执行代码。 那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

Virtual PC 和 Virtual Server 中的漏洞可能允许特权提升 (969856)

此安全更新可解决 Microsoft Virtual PC 和 Microsoft Virtual Server 中一个秘密报告的漏洞。 成功利用此漏洞的攻击者可执行任意代码,并可完全控制受影响的来宾操作系统。 攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。

Microsoft ISA Server 2006 中的漏洞可能导致特权提升 (970953)

此安全更新可解决 Microsoft Internet Security and Acceleration (ISA) Server 2006 中的一个秘密报告的漏洞。如果攻击者成功模拟专为 Radius 一次性密码 (OTP) 身份验证和委派 Kerberos 受约束的委派的身份验证配置的 ISA 服务器 的管理用户帐户,此漏洞可能允许特权提升。

Microsoft Publisher 中的漏洞可能允许远程执行代码 (969516)

此安全更新解决了 Microsoft Office Publisher 中一个秘密报告的漏洞,如果用户打开特制的 Publisher 文件,则该漏洞可能允许远程执行代码。 成功利用此漏洞的攻击者可以完全控制受影响的系统。攻击者可随后安装程序;查看、更改或删除数据;或者创建拥有完全用户权限的新帐户。 那些帐户被配置为拥有较少系统用户权限的用户比具有管理用户权限的用户受到的影响要小。

受影响的软件和下载位置

下面按主要软件类别和严重性的排序列出了公告。

Microsoft Windows 2000

公告标识符

综合严重等级

严重

Microsoft Windows 2000 Service Pack 4

Microsoft Windows 2000 Service Pack 4(严重)

公告标识符

综合严重等级

严重

Windows XP Service Pack 2 和 Windows XP Service Pack 3

Windows XP Service Pack 2 和 Windows XP Service Pack 3(严重)

Windows XP Professional x64 Edition Service Pack 2

Windows XP Professional x64 Edition Service Pack 2(严重)

Windows Server 2003

公告标识符

综合严重等级

严重

Windows Server 2003 Service Pack 2

Windows Server 2003 Service Pack 2(严重)

Windows Server 2003 x64 Edition Service Pack 2

Windows Server 2003 x64 Edition Service Pack 2(严重)

Windows Server 2003 SP2(用于基于 Itanium 的系统)

Windows Server 2003 SP2(用于基于 Itanium 的系统)(严重)

Windows Vista

公告标识符

综合严重等级

严重

Windows Vista、Windows Vista Service Pack 1 和 Windows Vista Service Pack 2

Windows Vista、Windows Vista Service Pack 1 和 Windows Vista Service Pack 2(严重)

Windows Vista x64 Edition、Windows Vista x64 Edition Service Pack 1 和 Windows Vista x64 Edition Service Pack 2

Windows Vista x64 Edition、Windows Vista x64 Edition Service Pack 1 和 Windows Vista x64 Edition Service Pack 2(严重)

Windows Server 2008

公告标识符

综合严重等级

严重

Windows Server 2008(用于 32 位系统)和 Windows Server 2008(用于 32 位系统)Service Pack 2

Windows Server 2008(用于 32 位系统)和 Windows Server 2008(用于 32 位系统)Service Pack 2*(严重)

Windows Server 2008(用于基于 x64 的系统)和 Windows Server 2008(用于基于 x64 的系统)Service Pack 2

Windows Server 2008(用于基于 x64 的系统)和 Windows Server 2008(用于基于 x64 的系统)Service Pack 2*(严重)

Windows Server 2008(用于基于 Itanium 的系统)和 Windows Server 2008(用于基于 Itanium 的系统)Service Pack 2

Windows Server 2008(用于基于 Itanium 的系统)和 Windows Server 2008(用于基于 Itanium 的系统)Service Pack 2(严重)

注意 您可能必须为单个漏洞安装几个安全更新。 查看列出的每个公告标识符的整列,核实必须安装的更新(基于系统上已安装的程序或组件)。

微软公司表示,此次更新将修补最近曝光的两个0-day漏洞: DirectShow和MPEG2视频流漏洞。

目前,该漏洞已在国内广泛传播,被黑客用来散布木马病毒,用户应尽快安装该更新补丁,以免受恶意攻击。

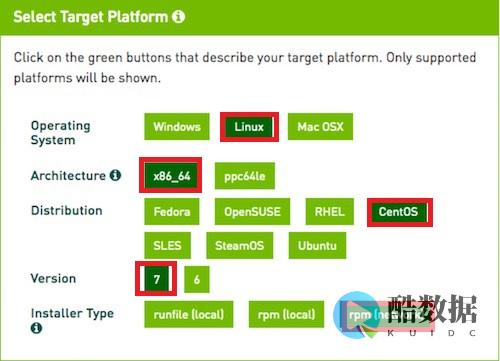

下载更新(依重要性排序):

严重(3)

Embedded OpenType 字体引擎中的漏洞可能允许远程执行代码 (961371)

Windows 2000安全更新程序(KB961371)

Windows XP安全更新程序(KB961371)

Windows Server 2003安全更新程序(KB961371)

Windows Server 2003 x64安全更新程序(KB961371)

Windows Vista安全更新程序(KB961371)

Windows Server 2008安全更新程序(KB961371)

Windows Vista x64安全更新程序(KB961371)

Windows Server 2008 x64安全更新程序(KB961371)

Microsoft DirectShow 中的漏洞可能允许远程执行代码 (971633)

Windows 2000安全更新程序(KB971633)

DirectX 8 for Windows 2000安全更新程序(KB971633)

DirectX 9 for Windows 2000安全更新程序(KB971633)

Windows XP安全更新程序(KB971633)

Windows Server 2003安全更新程序(KB971633)

Windows Server 2003 x64安全更新程序(KB971633)

ActiveX Kill Bit 的累积性安全更新 (973346)

用于Windows 2000下的ActiveX Killbit安全更新程序(KB973346)

用于Windows XP的ActiveX Killbit安全更新程序(KB973346)

用于Windows Vista的ActiveX Killbit安全更新程序(KB973346)

Windows Server 2003的ActiveX Killbit安全更新程序(KB973346)

Windows Server 2003 x64的ActiveX Killbit安全更新(KB973346)

Windows Server 2008的ActiveX Killbit安全更新程序(KB973346)

Windows 7 RC的ActiveX Killbit安全更新程序(KB973346)

Windows Vista x64的ActiveX Killbit安全更新程序(KB973346)

Windows Server 2008 x64的ActiveX Killbit安全更新程序(KB973346)

Windows Server 2008 R2 RC x64的ActiveX Killbit安全更新程序(KB973346)

Windows 7 RC x64的ActiveX Killbit安全更新程序(KB973346)

重要(3)

Virtual PC 和 Virtual Server 中的漏洞可能允许特权提升 (969856)

Microsoft Virtual PC 2004 SP1安全更新程序(KB969856)

Microsoft Virtual PC 2007安全更新程序(KB969856)

Microsoft Virtual PC 2007 SP1安全更新程序(KB969856)

Microsoft Virtual Server 2005 R2 SP1安全更新程序(KB969856)

Microsoft ISA Server 2006 中的漏洞可能导致特权提升 (970953)

ISA Server 2006安全更新(KB970811)

带有支持能力更新的ISA Server 2006的安全更新(KB970811)

ISA Server 2006 SP1安全更新(KB971143)

Microsoft Publisher 中的漏洞可能允许远程执行代码 (969516)

Microsoft Office Publisher 2007安全更新(KB969693)

其它更新:

2009年7月发布的安全更新程序ISO映像

Microsoft Office Outlook 2003垃圾邮件筛选器更新(KB971931)

Microsoft Office Outlook 2007垃圾邮件筛选器更新(KB971933)

应用程序:

微软拼音输入法2010

Windows Server 2008 备注

*Windows Server 2008 服务器核心安装不受影响。 如果安装 Windows Server 2008 时使用“服务器核心”安装选项,则此更新所解决的漏洞不会影响 Windows Server 2008 的受支持版本。 有关该安装选项的详细信息,请参阅服务器核心。 注意,“服务器核心”安装选项不适用于某些 Windows Server 2008 版本;请参阅比较“服务器核心”安装选项。

MS09-032 注释

严重等级不适用于此更新,因为此公告中讨论的漏洞不影响此软件。 但是,作为针对将来可能发现的任何新媒介的纵深防御措施,Microsoft 建议使用此软件的客户应用此安全更新。

MS09-028 注释

DirectX 9.0 的更新也适用于 DirectX 9.0a、DirectX 9.0b 和 DirectX 9.0c。

什么是“极光”漏洞

极光漏洞 1月20日,江民恶意网页监控系统监测到,上周五被确认的微软IE“极光漏洞”攻击代码已被黑客大面积利用,网上已出现数百个利用该漏洞的恶意网页,提醒广大电脑用户谨防遭受利用该漏洞的病毒攻击。 上周,微软官方发布了Microsoft Security Advisory ()安全公告,确认在IE6/7/8版本中,存在零日漏洞,涉及的操作系统包括:Windows 2000 SP4, Windows XP/2003/Vista/2008,Windows 7。 微软在安全公告中表示,IE在特定情况下,有可能访问已经被释放的内存对象导致任意代码执行,该漏洞可以被用来进行网页挂马。 该漏洞即后来被称为“Aurora”(极光)的零日漏洞。 江民反病毒专家1月18日表示,由于该漏洞涉及的操作系统和IE浏览器版本众多,而且至今微软并没有发布针对该漏洞的补丁,因此一旦攻击代码被公开,必将被黑客广泛应用于网页挂马。 截止到1月20日,不到两天的时间内,网上出现了数百个利用该漏洞的恶意网页,保守估计至少十万台电脑遭受利用该漏洞的病毒攻击。 江民反病毒专提醒用户,上网浏览时务必不要随意点击网上的不明链接,开启杀毒软件主动防御和网页监控功能。 对操作系统较熟悉的用户,可以参照微软的临时解决方案,以进一步保障电脑上网安全。 此外,微软最新消息表示,将于明日(1月21日)公布发布紧急补丁时间表,请广大电脑用户密切关注该补丁并及时下载安装。 微软临时解决方案:WINXP(IE6)用户,打开IE浏览器“工具”——“Internet选项”,打开“安全”,选择“Internet”——“自定义级别”,选择“禁止脚本”和“禁止ACTIVEX选项”,VISTA(IE7)和WINDOWS7(IE8)用户,除了执行以上操作外,还可以开启数据执行保护功能(DEP保护),可以一定程度上减少系统遭受“极光”漏洞病毒攻击。 1月22日凌晨2时左右,微软如期发布了“极光”零日漏洞补丁,这距离1月15日该漏洞被首次发现已过去了一周的时间。 昨日,微软在官方博客上发表消息,并史无前列地向所有MAPP成员发出通知,告知将于美国时间1月21日10时,也即北京时间1月22日凌晨2时左右发布非常规补丁,修复“极光”零日漏洞。 (附:黑客在网页里面附带利用漏洞、调用下载木马的代码。 当访问者使用IE访问该网页,并且访问者未修复该漏洞,则漏洞代码会正常运行,产生溢出,跳转到shellcode执行恶意下载木马、运行木马的行为。 杀毒软件只可能检测到木马运行行为或发现木马,对漏洞利用不能对付。 因此修复漏洞是必须的。 ) 最简单的方法是装个360安全卫士来修复

什么是Internet Explorer的累积安全性更新

Internet Explorer的累积安全性更新简单的来说就是IE浏览器的追加堆叠的安全更新。 首先,Internet Explorer原称Microsoft Internet Explorer(6版本以前)和Windows Internet Explorer(7,8,9,10,11版本),简称IE(以下如无特殊说明,所有涉及Microsoft Internet Explorer或Windows Internet Explorer的名称均用简称IE表示)。 在IE7以前中文直译为“网络探路者”,但在IE7以后便直接俗称IE浏览器。 是美国微软公司推出的一款网页浏览器。 其次,累积性安全更新指的是当关闭了windows本身的自动更新后,网络不能及时更新漏洞。 积累了多个更新。 在安装了另外更新软件后,或重新开启win更新后,这些更新被发现。 或者在重新安装系统后,由于版本存在落后性,也积累了一些更新。 这些更新被发现后,都要一次显示出来,就是累积的安全更新。 通过以上的两点说明,Internet Explorer的累积安全性更新也就可以理解为IE浏览器由于长时间未进行更新修补漏洞,而累积叠加的很多关于IE浏览器的安全性的更新补丁包。 参考资料:网络百科IE

缓冲区溢出攻击原理是?

如果把一加仑的水注入容量为一品脱的容量中,水会四处冒出,这时你就会充分理解溢出的含义。 同样的道理,在计算机内部,如果你向一个容量有限的内存空间里存储过量数据,这时数据也会溢出存储空间。 输入数据通常被存放在一个临时空间内,这个临时存放空间被称为缓冲区,缓冲区的长度事先已经被程序或者*作系统定义好了。 何为缓冲区溢出缓冲区溢出是指当计算机程序向缓冲区内填充的数据位数超过了缓冲区本身的容量。 溢出的数据覆盖在合法数据上。 理想情况是,程序检查数据长度并且不允许输入超过缓冲区长度的字符串。 但是绝大多数程序都会假设数据长度总是与所分配的存储空间相匹配,这就为缓冲区溢出埋下隐患。 *作系统所使用的缓冲区又被称为堆栈,在各个*作进程之间,指令被临时存储在堆栈当中,堆栈也会出现缓冲区溢出。 当一个超长的数据进入到缓冲区时,超出部分就会被写入其他缓冲区,其他缓冲区存放的可能是数据、下一条指令的指针,或者是其他程序的输出内容,这些内容都被覆盖或者破坏掉。 可见一小部分数据或者一套指令的溢出就可能导致一个程序或者*作系统崩溃。 溢出根源在于编程缓冲区溢出是由编程错误引起的。 如果缓冲区被写满,而程序没有去检查缓冲区边界,也没有停止接收数据,这时缓冲区溢出就会发生。 缓冲区边界检查被认为是不会有收益的管理支出,计算机资源不够或者内存不足是编程者不编写缓冲区边界检查语句的理由,然而摩尔定律已经使这一理由失去了存在的基础,但是多数用户仍然在主要应用中运行十年甚至二十年前的程序代码。 缓冲区溢出之所以泛滥,是由于开放源代码程序的本质决定的。 一些编程语言对于缓冲区溢出是具有免疫力的,例如Perl能够自动调节字节排列的大小,Ada95能够检查和阻止缓冲区溢出。 但是被广泛使用的C语言却没有建立检测机制。 标准C语言具有许多复制和添加字符串的函数,这使得标准C语言很难进行边界检查。 C++略微好一些,但是仍然存在缓冲区溢出。 一般情况下,覆盖其他数据区的数据是没有意义的,最多造成应用程序错误,但是,如果输入的数据是经过“黑客”或者病毒精心设计的,覆盖缓冲区的数据恰恰是“黑客”或者病毒的入侵程序代码,一旦多余字节被编译执行,“黑客”或者病毒就有可能为所欲为,获取系统的控制权。 溢出导致“黑客”病毒横行缓冲区溢出是病毒编写者和特洛伊木马编写者偏爱使用的一种攻击方法。 攻击者或者病毒善于在系统当中发现容易产生缓冲区溢出之处,运行特别程序,获得优先级,指示计算机破坏文件,改变数据,泄露敏感信息,产生后门访问点,感染或者攻击其他计算机。 2000年7月,微软Outlook以及Outlook Express被发现存在漏洞能够使攻击者仅通过发送邮件就能危及目标主机安全,只要邮件头部程序被运行,就会产生缓冲区溢出,并且触发恶意代码。 2001年8月,“红色代码”利用微软IIS漏洞产生缓冲区存溢出,成为攻击企业网络的“罪魁祸首”。 2003年1月,Slammer蠕虫利用微软sql漏洞产生缓冲区溢出对全球互联网产生冲击。 而在近几天,一种名为“冲击波”的蠕虫病毒利用微软RPC远程调用存在的缓冲区漏洞对Windows 2000/XP、Windows Server 2003进行攻击,波及全球网络系统。 据CERT安全小组称,*作系统中超过50%的安全漏洞都是由内存溢出引起的,其中大多数与微软技术有关,这些与内存溢出相关的安全漏洞正在被越来越多的蠕虫病毒所利用。 缓冲区溢出是目前导致“黑客”型病毒横行的主要原因。 从红色代码到Slammer,再到日前爆发的“冲击波”,都是利用缓冲区溢出漏洞的典型。 缓冲区溢出是一个编程问题,防止利用缓冲区溢出发起的攻击,关键在于程序开发者在开发程序时仔细检查溢出情况,不允许数据溢出缓冲区。 此外,用户需要经常登录*作系统和应用程序提供商的网站,跟踪公布的系统漏洞,及时下载补丁程序,弥补系统漏洞。

发表评论