近期,一个名为“GwisinLocker”的新勒索软件系列针对具有Windows和Linux加密器的韩国医疗保健、工业和制药公司发动勒索攻击,包括对加密VMware ESXi 服务器 和虚拟机。新的恶意软件是一个鲜为人知的威胁行为者Gwisin的产物,在韩语中意为“幽灵”。该威胁行为者来历不明,但似乎精通韩语。

此外,袭击恰逢韩国公众假期,并且发生在凌晨,这就表明Gwisin对该国的文化和商业惯例有很好的掌握。关于Gwisin及其活动的报道于上个月底首次出现在韩国媒体上,当时威胁者入侵了该国的大型制药公司。

周三,Ahnlab的韩国网络安全专家发布了一份关于Windows加密器的报告,当GwisinLocker加密Windows设备时,感染始于MSI安装程序文件的执行,该文件需要特殊的命令行参数才能正确加载充当勒索软件加密器的嵌入式DLL。当提供正确的命令行参数时,MSI将解密并将其内部DLL(勒索软件)注入Windows进程以逃避检测,这对于每个公司来说都是不同的。配置有时包含一个参数,将勒索软件设置为在安全模式下运行。在这些情况下,它会将自身复制到 ProgramData子文件夹,注册为服务,然后强制以安全模式重新启动。对于ReversingLabs 分析的 Linux 版本,加密器着重于加密 VMware ESXi 虚拟机,包括控制 Linux 加密器如何加密虚拟机的两个命令行参数。

下面列出了 GwisinLocker Linxu 加密器的命令行参数:

这些参数包括–vm标志,它将执行以下命令来枚举 ESXi 虚拟机并关闭它们。

为避免使 Linux 服务器无法使用,GwisinLocker 将从加密中排除以下目录。

除非使用–sf命令行参数,否则 Linux 勒索软件还将排除特定的 VMware ESXi 相关文件(state.tgz、useropts.gz、jumpstrt.gz 等),以防止服务器无法启动。

最后,勒索软件会在启动加密之前终止几个 Linux 守护程序,以使它们的数据可用于锁定过程。

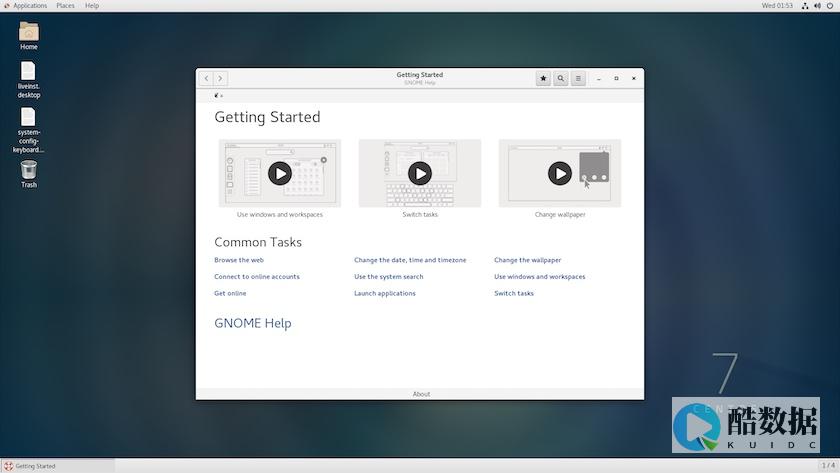

Linux系统怎么安装?

Linux安装前的准备工作1.用Windows系统收集硬件信息在安装Linux之前,您需要借助Windows系统了解计算机硬件的基本信息,如内存大小、声卡、显示器、鼠标和显卡型号等。 2.设置从光盘引导系统Linux支持几种安装方式,但直接以光盘开机启动进行安装最方便和快速。 若要机器以光盘启动,需要修改BIOS的设置,将CD-ROM变更至开机顺序的第一位。 3.Linux分区Linux分区的表示方法分区就是将磁盘驱动器分隔成独立的区域,每个区域都如同一个单独的磁盘驱动器,在DOS/Windows系统下磁盘分区可分为C、 D和E盘等。 但Linux则将磁盘视为块设备文件来管理使用,它以 /dev(device的缩写)开头表示。 例: 在Linux用 “/dev/hda1”表示Windows下的C盘其中:hd 表示IDE硬盘(SCSI硬盘用sd);hda 为 第一个IDE 硬盘(第二为 hdb);/dev/hda1 为主分区,逻辑分区 从5 开始,如: /dev/hda5、/dev/hda6、/dev/hda7等。 为Linux准备分区Linux分区和Windows分区不同,不能共用。 所以需要为Linux单独开辟一个空闲的分区,最好是最后一个分区。 如图1中利用Windows下的Partition Magic(分区魔法)软件,在D盘上腾出空间创建新分区E盘(或利用已有的空闲E盘),文件类型暂设为FAT32,作为稍后创建Linux分区使用,RedHat 9.0 大约需4 ~ 5GB的空间。 4.Linux 的文件系统对于不同的操作系统,文件系统也不同。 Windows文件系统为FAT16、FAT32和NTFS。 而Linux的文件系统可分为ext2、ext3、swap和vfat。 ext2支持最多为255 个字符的文件名;ext3 是基于 ext2之上,主要优点是减少系统崩溃后恢复文件系统所花费的时间,RedHat 9.0 默认文件系统为ext3;交换区swap是被用于支持虚拟内存;Windows的FAT分区在Linux下显示为vfat文件类型。 1.用RedHat 9.0第一张安装光盘引导开机,系统在开机后会出现安装菜单。 安装菜单中提供了供用户选择的图形和文本模式的安装方式,按回车选择图形模式进行安装。 在进入图形画面的安装模式前,RedHat 9.0比以往的版本多了一个环节,那就是提示对安装光盘介质进行检测, 也可按“Skip”按钮跳过检测。 2.接着安装程序会自动检测硬件,包括视频卡(显示卡)、显示器和鼠标的配置,然后进入图形画面的安装向导。 在出现“语言选择”的画面中,我们选择“简体中文”,这样接下去的安装过程界面的文字都会改为中文。 在“键盘配置”画面中接受默认的“美国英语式”键盘。 选择“下一步”,在“鼠标配置”窗口,系统自动检测出鼠标的配置。 3.选择安装类型,安装类型包含四种不同的安装方式:个人桌面、工作站、服务器和定制。 “服务器”的安装适用于专职的服务器使用,“个人桌面”和“工作站”适合于初学者,为了让你更多地了解安装过程,我们将选择“定制”类型进行安装。 4.磁盘分区设置:确认了“定制”方式之后,系统会出现“磁盘分区设置”窗口,它提供了两种分区方式:“自动分区”和“用Disk Druid手工分区”。

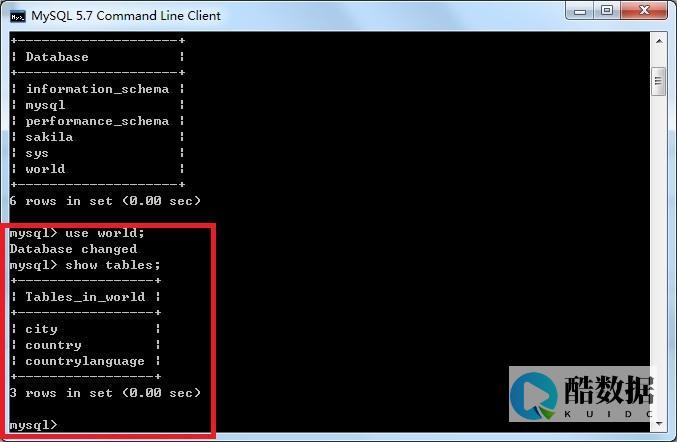

vSphere和vCenter还有ESXi都是什么关系

ESXi相当于一个操作系统,vSphere client相当于一个远程控制软件,所有的操作实际上都是在安装了ESXI的主机上进行的。 因而新建的虚拟机实际上就是B上的虚拟机,这跟通过ACD或其他机器建立无关,只要网络连通和权限允许,任何地方都可以连接新建的虚拟机。 可建虚拟机容量依据B机的硬件而定。 vcenter大体上作用跟vclient一样,都是远程操作主机及虚拟机的,不同的是vcenter具有更多必不可少的功能,例如虚拟机拷贝等,vcenter通常被用于管理大规模集群。 如果你的主机很多,需要部署的虚拟机也很多,安装vcenter必不可少,如果是三五台,那随意。 vcenter安装没有特别要求,是电脑都行,这只是一个管理软件,跟普通的windows软件一个样。

linux doss攻击怎么解

Linux 防止DDOS方法方法一:先说这个简单效果不大的方法,Linux一般是apache做web服务软件,一般来说按照访问习惯全是设置的80端口。 你可以改变一下服务端口,编辑文件,Linux下不清楚路径可以find / -name 然后vi $path$/找到里面的listen:80更改为listen:8080重新启动apache,这样你的站点就运行在8080端口下了。 方法二:,方法一中攻击者如果对你足够关注的话还是会再攻击你的8080端口,所以还是会死得很惨,那么如何更有效的阻止攻击呢。 这就要用到iptables了,安装一下iptables然后再配置一下。 iptables下载:下载文件的名字一般是iptables-1.*.*2下载完后解压缩tar -xvjf ./iptables-1.*.*2 -C /usr/src我是解压到了/usr/src里然后cd /usr/src/iptables-1.*.*安装:/bin/sh -c make/bin/sh -c make install可以用iptables -V来检查安装是否正确。 如果有问题用这个命令修复一下cp ./iptables /sbiniptables的使用:安装了iptables后先关闭ICMP服务iptables -A OUTPUT -p icmp -d 0/0 -j DROP这个是做什么的呢,最简单直观的说就是你服务器上的ip不能被ping到了,这个能防止一部分攻击。 比如你跟你的ISP联系了知道了ddos的来源ip 200.200.200.1可以用下面这个命令来阻止来自这个ip的数据流iptables -A INPUT -s 200.200.200.1 -j DROP说明:这个命令里200.200.200.1/24 200.200.200.* 格式都是有效的。 执行完后你输入命令iptables -L会看到下面的结果Chain INPUT (policy ACCEPT)target prot opt source destinationDROP all -- 200.200.200.1 anywhere你每输入一个iptables命令都会有个对应的num号,比如上面你执行的这个是第一次执行的那么这个对应的input id就是1,删除这个限制只要iptables -D INPUT 1就可以了。 因为在DDOS这个过程里很多ip是伪造的,如果你能找到他们的来源的mac地址(你太厉害了,太有关系了)那么你还可以用这个命令来禁止来自这个mac地址的数据流:iptables -A INPUT --mac-source 00:0B:AB:45:56:42 -j DROP以上是几个简单应用,关于一些别的应用我下面给出的英文文献里还有,大家可以根据自己的情况来利用iptables防止DDOS攻击。

发表评论