【.com 综合消息】2009年 7月 8日 ,从昨天起,我们就在博客中开始介绍Exploit-MSDirectshow.b在中国如何被广泛部署于受到劫持的网站中,攻击IE浏览器用户。当受害者浏览这些网站时,恶意软件就会下载到他的计算机中。为了更好地了解这些攻击目前所造成的影响,我们通过Artemis对其下载的恶意软件的流传程度进行了监测。

自从昨天起,我们的Artemis技术就已检测到由Exploit-MSDirectShow.b安装的、针对某些地域的新恶意软件。

在中国,一天多的时间,Artemis在超过70个独立的IP地址中(ISP,而不是端点)对一种新的样本变异进行了180多次检索。以下图片中,红色的小点代表发现样本变异的地区:

这个变异例子首先出现在中国大陆,但是Artemis很快在韩国、日本、澳大利亚、新加坡、中国台湾和美国等地也发现了它的存在。正如我们所知,互联网是没有国界的,DirectShow零日漏洞攻击的潜在威胁不会局限于某些特定语言或地区。我们将对该趋势进行紧密监测。

该样本已在DATs和Artemis中检测出来。经我们分析之后,它被列为Downloader-BRT木马程序 。

什么是IE极光漏洞

微软IE“极光漏洞”攻击代码已被黑客大面积利用,网上已出现数百个利用该漏洞的恶意网页,提醒广大电脑用户谨防遭受利用该漏洞的病毒攻击。

微软官方发布microsoft Security Advisory ()安全公告,确认在IE6/7/8版本中,存在零日漏洞,涉及的操作系统包括:Windows 2000 SP4,Windows XP/2003/Vista/2008,Windows 7。 微软在安全公告中表示,IE在特定情况下,有可能访问已经被释放的内存对象导致任意代码执行,该漏洞可以被用来进行网页挂马。 该漏洞即后来被称为“Aurora”(极光)的零日漏洞。

反病毒专家表示,由于该漏洞涉及的操作系统和IE浏览器版本众多,而且至今微软并没有发布针对该漏洞的补丁,因此一旦攻击代码被公开,必将被黑客广泛应用于网页挂马。 提醒用户,上网浏览时务必不要随意点击网上的不明链接,开启杀毒软件主动防御和网页监控功能。 对操作系统较熟悉的用户,可以参照微软的临时解决方案,以进一步保障电脑上网安全。

《天降之物》中伊卡洛斯的翅膀被称为什么?

万能天使:神殿的人们为防止地上的人类进攻神殿而制造的,其功能十分强大,依照其型号的不同,武器和道具也各有不同(例如伊卡洛斯的永久追尾空对空导弹ARTEMIS、绝对防御圈Aegis、最终兵器APOLLON和万能卡片)。 神殿:是所有万能天使的居所,也是所有神殿的人们的聚集地。 可变羽翼系统:为伊卡洛斯的装备,伊卡洛斯的核心战斗装置.使用永久追尾空对空导弹,绝对防御圈,乌拉诺斯系统等其他装置的关键.永久追尾空对空导弹(artemis):为伊卡洛斯的武器,其功能类似于制导跟踪导弹。 绝对防御圈(aegls):为伊卡洛斯的装备,可以防御一切攻击。 最终兵器(Apollon):为伊卡洛斯的装备,破坏力相当的高,可以一击毁灭掉一个国家。 超音波振动粒子:为妮姆芙的装备,原理和伊卡洛斯的永久追尾空对空导弹差不多,只不过是从口中发射而不是从翅膀发射。 天王星系统(Uranus system):为伊卡洛斯的现阶段最终装备,形似多功能移动炮垒,由伊卡洛斯控制,无数的追尾导弹+巨型的光束炮,最终攻击破坏力强大,破坏力穿透大气层波及到外太空.(其攻击威力远远超过最终兵器APOLLON)超高温气体压缩炮[Prometheus]:为拦截天使的装备,将摄氏3000度的气化物体以4KM/S的速度从枪口射出。 aegis=L:为阿斯特里亚的装备:区域性防御盾牌,防御比伊卡洛斯的绝对防御还要强大,无法长时间使用。 超震动光子剑[Chrysaor]:为阿斯特里亚的装备,其威力强大,可以轻易撕破伊卡洛斯的绝对防御。 万能卡片:能够通过接触点(synaspe)取出必要的机器为使用者达成任何愿望,相当於转送装置.为伊卡洛斯的道具(也可算是装备),可以实现所有的愿望。 P型迷彩系统:为妮姆夫的能力之一,可用来追踪潜入工作。 量子转换器:智树专门用来偷窥的万能宝具。 帅哥电波发射器:为妮姆夫的能力之一,智树专门用来吸引所有女性用。 伊卡洛斯(ikaros):希腊神话人物,希腊克里特岛上迷宫建造者代达罗斯(daidalos)之子,预期父用蜡粘翎为翅,飞离迷宫,因飞近太阳,蜡融羽落,堕海而死.接触点(synaspe):希腊语sunapsis,连接两个世界的接点.

极光漏洞??什么货色

全球多家安全厂商日前同时发布安全预警,公布了微软最新IE 极光零日漏洞的相关信息。随着该漏洞信息不断被披露,目前网上已经出现基于该漏洞的完整的恶意攻击代码。微软IE“极光漏洞”攻击代码已被黑客大面积利用,网上已出现数百个利用该漏洞的恶意网页,安全专家提醒广大电脑用户谨防遭受利用该漏洞的病毒攻击。微软官方发布Microsoft Security Advisory ()安全公告,确认在IE6/7/8版本中,存在零日漏洞,涉及的操作系统包括:Windows 2000 SP4,Windows XP/2003/Vista/2008,Windows 7。 微软在安全公告中表示,IE在特定情况下,有可能访问已经被释放的内存对象导致任意代码执行,该漏洞可以被用来进行网页挂马。 该漏洞即后来被称为极光零日漏洞。

国内安全专家认为,微软IE极光零日漏洞影响巨大,该漏洞已经被黑客利用,可被黑客用于大范围传播木马病毒,如果用户访问了包含该漏洞的网站,将面临严重安全威胁。

据安全专家介绍,该漏洞对操作系统和浏览器的影响范围较大,同时影响目前主流的浏览器,此外一些第三方IE浏览器也很有可能受到影响。

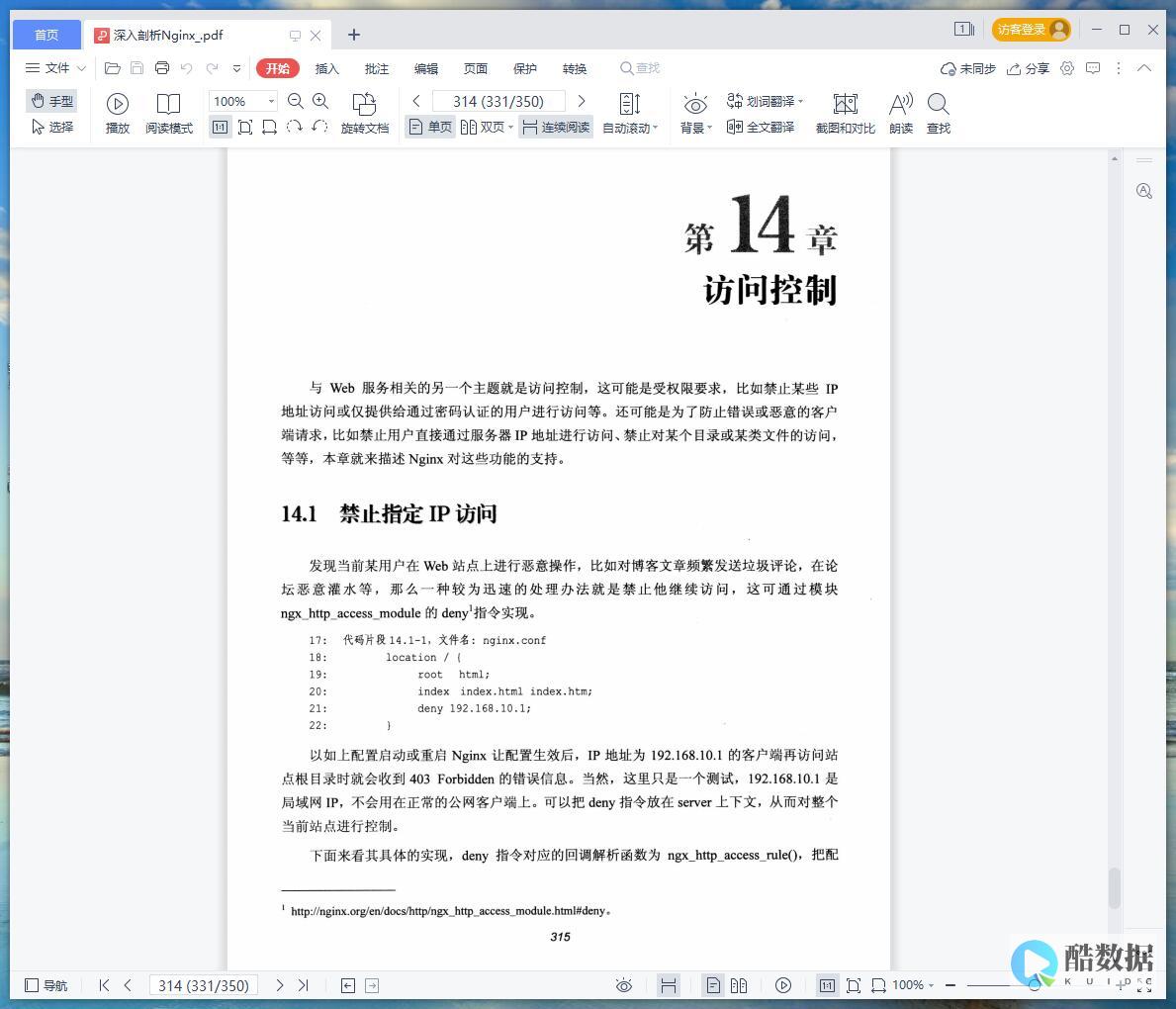

第一步,我们需要先了解一下,一个普通用户在上网时是如何遭到针对该漏洞的攻击的?

首先,某网民使用IE浏览器或其它第三方的IE内核浏览器,访问嵌入了“极光IE 0day漏洞”攻击代码的挂马网页(可能是主动挂马的色情等不良网站,也有可能是被黑客入侵篡改的正规网站);

其次,挂马网页中的恶意代码通过堆喷射方式将nop指令和shellcode代码组成的shellcode链占领IE的堆内存地址,再利用“极光 IE 0day漏洞”控制IE的程序流程跳转到IE的堆内存地址范围,从而使IE浏览器远程执行堆内存中的shellcode;

接着,堆内存中的shellcode把黑客预先指定的木马下载到受害网民电脑中,并将木马运行起来,从而达到盗号、偷隐私、弹广告等各种不法目的。

原来,挂马网页之所以能让木马等恶意程序偷偷侵入网民电脑,原因就在于“极光 IE 0day漏洞”在特定条件下允许IE远程执行任意代码(shellcode)。 针对漏洞的攻击方式,360网盾(原“360网页防火墙”的升级模块)通过组合策略实施多重拦截,从而对0day漏洞攻击起到了有效的防御效果。 即便在不使用“360临时补丁”的情况下,目前网上也没有一例“极光 IE 0day漏洞”挂马攻击能够突破360网盾的防御。

下面,就让我们来看看,360网盾是如何通过五道防御体系,从容不迫地化解针对“极光 IE 0day漏洞”的挂马攻击的:

第一道防御:360网盾能自动拦截已知的恶意网址(由360云安全系统2.5亿用户共同严密监控);

第二道防御:如果网民误点击了未知的恶意网址,360网盾将自动运用脚本引擎拦截漏洞攻击代码中的静态特征;

第三道防御:如果攻击代码绕过了第二道防御,360网盾会继续拦截堆喷射的内存地址,保护漏洞不被触发;

第四道防御:一旦漏洞被触发,360网盾还能随时拦截shellcode中用于下载木马的关键函数;

第五道防御:一旦木马已经被下载到用户电脑中,360网盾会马上拦截shellcode中用于运行木马的关键函数。

360网盾已经整合了国内外领先的反恶意网页防护功能,即便黑客挖掘出更多0day漏洞和漏洞攻击方式,上述5道防御也能帮用户抵御绝大多数来自挂马等恶意网页的木马攻击。 以“极光IE 0day漏洞”攻击为例,黑客可以变换挂马网页的网址,也可以改写漏洞攻击代码的特征,甚至使用等效代码绕过堆喷射拦截,但目前并没有出现能够绕过360网盾后两层拦截环节的实例。

需要再度明确的是,360临时补丁是一种内存补丁(又称为“热补丁”),它是针对漏洞拦截了恶意的指针引用,使漏洞根本无从触发,不会漏拦任何形式的漏洞攻击,也不会误拦正常的网页,兼容性和稳定性也优于常规的安全防御功能,完全不会与微软官方补丁冲突。

发表评论