ASP图片木马是一种利用ASP(Active Server Pages)技术编写的恶意脚本文件,这些文件通常伪装成正常的图片文件,如JPEG、PNG等格式,但实际上包含了恶意代码,当用户访问这些“图片”时,恶意代码便会被执行,从而控制服务器或窃取敏感信息。

传播途径

1、 钓鱼邮件 :攻击者通过发送包含恶意链接或附件的钓鱼邮件,诱导用户点击并执行恶意代码。

2、 网站漏洞 :利用目标网站的上传功能或注入漏洞,将ASP木马图片文件上传到服务器。

3、 社交媒体 :在社交媒体平台上分享包含恶意链接的内容,诱使用户点击并感染。

4、 恶意下载站点 :在一些不安全的下载站点上提供包含ASP木马的图片文件,诱骗用户下载并执行。

防范措施

1、 文件扫描 :使用专业的安全软件对服务器上的文件进行扫描,识别并清除ASP木马图片文件。

2、 行为分析 :监控服务器上的异常行为,如未经授权的文件访问、修改或删除操作。

3、 日志审计 :定期检查服务器日志,查找与ASP木马相关的异常访问记录。

4、 代码审查 :对服务器上的ASP代码进行审查,确保没有包含恶意代码或可疑的外部引用。

5、 限制文件上传功能 :对网站的文件上传功能进行严格限制,只允许特定类型的文件上传,并对上传的文件进行病毒扫描。

6、 及时更新系统和软件 :保持操作系统、Web服务器和数据库管理系统等软件的最新状态,修复已知的安全漏洞。

7、 使用强密码和身份验证 :为服务器和数据库设置强密码,并启用多因素身份验证,提高账户安全性。

8、 定期备份数据 :定期备份服务器上的重要数据,以便在遭受攻击后能够迅速恢复。

9、 培训员工 :对员工进行网络安全意识培训,提高他们对钓鱼邮件和恶意链接的识别能力。

相关问题与解答

问:ASP图片木马是如何实现的?

答:ASP图片木马通常是通过将一段恶意的ASP代码嵌入到一个看似正常的图片文件中来实现的,这段代码可以是一个简短的脚本,用于执行特定的恶意操作,如创建后门、窃取数据或传播恶意软件,攻击者通常会使用一些工具或技术来生成这样的图片木马,他们可能会使用一个合法的图片文件作为载体,然后将恶意代码插入到该文件的某个部分(如文件头或文件尾),或者将恶意代码与图片数据混合在一起,以创建一个同时包含图像数据和可执行代码的文件。

问:如何检测和清除ASP图片木马?

答:检测和清除ASP图片木马需要采取一系列的安全措施和步骤,应该使用专业的安全软件对服务器进行全面扫描,以识别和隔离任何可疑的文件或活动,对于疑似包含恶意代码的图片文件,可以使用文本编辑器或十六进制编辑器打开它们,检查文件内容是否包含ASP代码或其他可疑的字符串,还应该监控服务器的日志文件,查找任何异常的活动或访问模式,这可能表明存在木马或其他恶意软件的活动,一旦发现ASP图片木马,应立即将其从服务器中删除,并更改所有相关的密码和凭据,以防止攻击者进一步利用漏洞,为了防止未来的攻击,应该定期更新服务器的软件和安全补丁,加强网络安全防护措施,并教育员工有关网络安全的最佳实践。

以上内容就是解答有关“ asp图片木马 ”的详细内容了,我相信这篇文章可以为您解决一些疑惑,有任何问题欢迎留言反馈,谢谢阅读。

木马是怎么样生成的?

简单的说,木马程序就是一个客户端,一个服务端。 编程的时候,编写客户端根据自己需要搜集对方电脑的资料,控制权限,等等,在发送到服务端。 通过服务端控制被安装了客户端的计算机, 一般客户端可以通过获取shell权限,管理权限,直接启动Wiondows远程映射等操作,让服务端可以轻易的远程控制和登陆和黑的计算机。 。 。 我这有VB编写的木马源代码。 可以研究一下,很简单。 都是调用现成的东西。

图片木马是怎么回是?

木马程序首先被伪装成一个BMP图片文件,它和过去早就用臭了的MIME头漏洞的木马不同,MIME木马是把一个EXE文件用MIME编码为一个EML(OUT LOOK信件)文件,欺骗IE自动下载(没人会把IE的显示图片功能取消吧?),然后,再利用网页中的javaSCRIPT脚本查找客户端的Internet临时文件夹,找到下载后的BMP文件,把它拷贝到TEMP目录.再编写一个脚本把找到的BMP文件用DEBUG还原成EXE,并把它放到注册表启动项中,在下一次开机时执行.但是这种技术只能在9X下发挥作用,对于2K,XP来说是无能为力了.这样,当重启后,木马就不知不觉地上了你的身。 那么,如何将EXE文件转换成图片文件呢?我们知道,BMP文件的文件头里面包含了BMP文件的长宽,位数,文件大小,数据区长度这些参数,所以只要在EXE文件的文件头前面添加相应的BMP文件头,IE就会将这个文件误认为是图片并下载它。 当然,如果是自己来修改EXE文件是有点难度的,不过现在黑客软件很多。 改写就变的很方便了。 假图片做好后,把它插入网页中。 当然,它是显示不出来的,为了避免被人发现,可以把图片的长度和宽度都调成0.接下来的工作就是编写脚本代码,限于篇幅,略去。 到此,将网页上传到因特网上,只要有人浏览了这个页面,他就会在无意中染上了木马。 这就是经常有人宣传免费加点的一些网站常用的盗号手段。 同样,QQ上传过来的东西也是一样的原理。 木马这么厉害,怎么防范它呢?这还得从原理入手。 如上所说,木马的运行需要分析脚本代码和调用DEBUG程序,所以你可以将文件和DEBUG文件删除。 这样,即使假图片已经下载,它也无法运行。 或者安装有效的杀毒软件,因为这些脚本有好多杀毒软件已经可以查出来了。 不过最保险的方法就是不要去那些不安全的站点或接收QQ上发过来的任何东西,这样的话,就算木马隐藏在别的更隐蔽的地方,或者变成什么声音木马、动画木马它也不能拿你怎么样了。

服务器被木马攻击怎么办

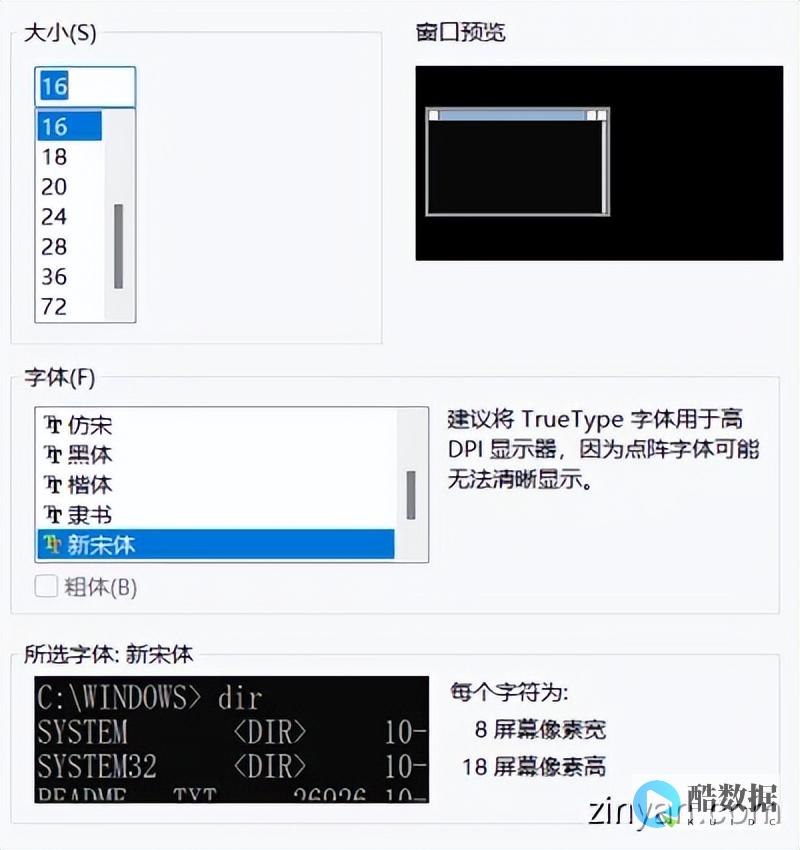

目前比较流行的ASP木马主要通过三种技术来进行对服务器的相关操作。 一、使用FileSystemObject组件 FileSystemObject可以对文件进行常规操作 可以通过修改注册表,将此组件改名,来防止此类木马的危害。 HKEY_CLASSES_ROOT\\ 改名为其它的名字,如:改为FileSystemObject_ChangeName 自己以后调用的时候使用这个就可以正常调用此组件了 也要将clsid值也改一下 HKEY_CLASSES_ROOT\\CLSID\项目的值 也可以将其删除,来防止此类木马的危害。 注销此组件命令:RegSrv32 /u C:\WINNT\SYSTEM\ 禁止Guest用户使用来防止调用此组件。 使用命令:cacls C:\WINNT\system32\ /e /d guests 二、使用组件 可以调用系统内核运行DOS基本命令 可以通过修改注册表,将此组件改名,来防止此类木马的危害。 HKEY_CLASSES_ROOT\\ 及 HKEY_CLASSES_ROOT\.1\ 改名为其它的名字,如:改为_ChangeName或.1_ChangeName 自己以后调用的时候使用这个就可以正常调用此组件了 也要将clsid值也改一下 HKEY_CLASSES_ROOT\\CLSID\项目的值 HKEY_CLASSES_ROOT\.1\CLSID\项目的值 也可以将其删除,来防止此类木马的危害。 三、使用组件 可以调用系统内核运行DOS基本命令 可以通过修改注册表,将此组件改名,来防止此类木马的危害。 HKEY_CLASSES_ROOT\\ 及 HKEY_CLASSES_ROOT\.1\ 改名为其它的名字,如:改为_ChangeName或.1_ChangeName 自己以后调用的时候使用这个就可以正常调用此组件了 也要将clsid值也改一下 HKEY_CLASSES_ROOT\\CLSID\项目的值 HKEY_CLASSES_ROOT\\CLSID\项目的值 也可以将其删除,来防止此类木马的危害。 禁止Guest用户使用来防止调用此组件。 使用命令:cacls C:\WINNT\system32\ /e /d guests 注:操作均需要重新启动WEB服务后才会生效。 四、调用 禁用Guests组用户调用 cacls C:\WINNT\system32\ /e /d guests 通过以上四步的设置基本可以防范目前比较流行的几种木马,但最有效的办法还是通过综合安全设置,将服务器、程序安全都达到一定标准,才可能将安全等级设置较高,防范更多非法入侵。

发表评论