检测恶意软件、防止恶意软件在关键系统上执行,这一直是这几年安全行业关注的焦点。如果别有用心的攻击者想要利用系统自带的应用和工具实施入侵,其选择往往不多。但对于攻击高手来说,living off the LAN,已经够了。

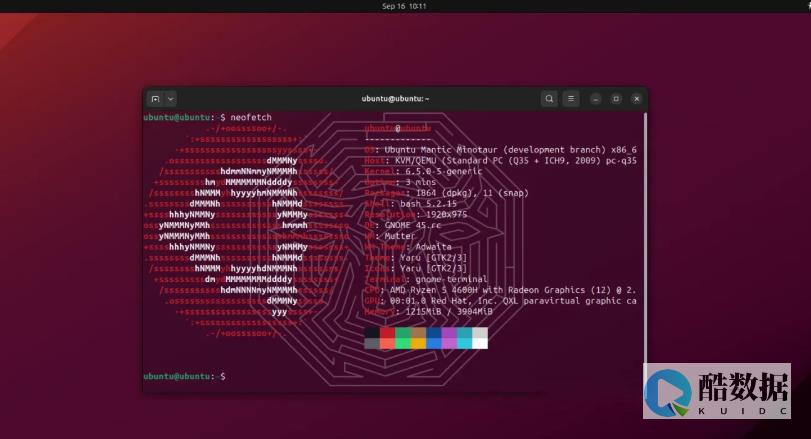

Linux的很多发行版中包含一个名为Netcat的工具包。Netcat是一个强大的管理员工具,被安装在很多 服务器 上,甚至包括一些Windows系统。它的功能是与远程接口连接并发起通信,或者创建一个预留给远程连接的监听接口。通过控制TCP或UDP的端口限制,Netcat可以被作为端口扫描器来使用,一方面探测打开的端口,另一方面标记下可用的服务和应用。使用一行简单的命令 nc –nv –w1 <端口范围> 就可以扫描目标IP上的指定端口。使用Netcat扫描端口的样例见下图:

如图所示,Netcat客户端快速隐秘地扫描了IP地址192.168.1.3的10到25号端口,发现端口22是打开的,并使用SSH-2.0-OpenSSH 5.3。通过和特定端口的互动,我们可以得到更多目标设备的有用信息,包括应用名称、版本,以及基础操作系统。使用Netcat和HTTP服务互动的样例见下图:

如图所示,我们可以推测出目标设备使用Apache,运行的版本号是2.2.15,基础操作系统是CentOS。这样的信息泄露并不一定是有害的,然而Netcat可能表现出一些更恶意的行为,包括允许攻击者建立、使用后门,在不同设备间传送文件。

Netcat的其中一项功能是执行一个程序,并将输入变量从监听器传送到该程序。当用户在Linux设备上执行/bin/sh或在Windows设备上执行cmd.exe时,就相当于在自己的电脑上打开了一个后门。幸运的是,对安全管理人员而言,在设备上使用预装Netcat时的命令可能并没有包含-e。

不过,攻击者也可以只通过设立一个Netcat监听器来绕过这个问题,该监听器作为中继,功能是从FIFO文件中读取标准化输出。然后攻击者就可以将指令输送到连接着本地主机22号端口的Netcat命令行上,然后将标准化输出重定向到预先定义好的FIFO文件上。最后,只需要连接一个非本地主机的其它IP即可完成中继过程。

尽管有诸如SCP、FTP、TFTP这类传输文件的方式,但它们基本上都被防火墙严密监控着,甚至可能已经被封锁了。

上述Netcat的功能在Windows系统上也成立,但Netcat并不是Windows的自带工具,因此使用它进行入侵可能没有那么盛行。不过,微软也为攻击者无意间提供了一些基于SMB的其它工具,比如Windows规范管理架构命令行(WMIC)。要执行远程命令,攻击者需要一个管理员级别的账户。不幸的是,哈希传递攻击(Pass the Hash)在Windows体系下相当普遍,获得一个管理员级别的账户也许并非难事。除了WMIC之外,类似reg.exe和sc.exe这些内置工具也允许攻击者远程控制设备,不过同样也需要管理员账户。

考虑到很多系统管理员也使用类似WMIC、reg.exe、sc.exe这类的工具,探测来自于这些工具的攻击时会获得较大的假阳性率。不过,Tripwire企业版用户可以通过改动审查和关键改动审查两个模块来探测关键注册表的风吹草动。另外,网络犯罪内容模块监控所有Windows设备上的服务状态,任何通过sc.exe执行的命令都会触动检测规则,引起模块报警。

尽管攻击者在使用设备非自带的工具和恶意软件时更加得心应手,上面的这几个例子同样说明,即使是使用系统自带工具,黑客仍然可以展开攻击。

原文地址:

黑客是怎样攻击别人电脑的?

目前最流行的攻击方式有两种:1 ddos2 dos第一种就是要用多台高配置电脑(10以上)同时向目标发送合法的垃圾数据包。 发送方法:在dos里运行C:\>ping -l -t 192.168.1.21Pinging 192.168.1.21 with bytes of data:这样它就会不停的向192.168.1.21计算机发送大小为byt的数据包,如果你只有一台计算机也许没有什么效果,但如果有很多计算机那么就可以使对方完全瘫痪,我曾经就做过这样的试验,当我同时使用10台以上计算机ping一台Win2000Pro系统的计算机时,不到5分钟对方的网络就已经完全瘫痪,网络严重堵塞,HTTP和FTP服务完全停止,由此可见威力非同小可。 按ctrl+c 会停止第二种就是用一台电脑不许太高配置,用相应的工具先查看目标的漏洞然后采取攻击,这种方法不适合对付有防火墙的和保护措施很好用户。

黑客常用的攻击方式是哪些?

黑客攻击手段可分为非破坏性攻击和破坏性攻击两类。 非破坏性攻击一般是为了扰乱系统的运行,并不盗窃系统资料,通常采用拒绝服务攻击或信息炸弹;破坏性攻击是以侵入他人电脑系统、盗窃系统保密信息、破坏目标系统的数据为目的。 下面为大家介绍4种黑客常用的攻击手段(小编注:密码破解当然也是黑客常用的攻击手段之一)。 后门程序由于程序员设计一些功能复杂的程序时,一般采用模块化的程序设计思想,将整个项目分割为多个功能模块,分别进行设计、调试,这时的后门就是一个模块的秘密入口。 在程序开发阶段,后门便于测试、更改和增强模块功能。 正常情况下,完成设计之后需要去掉各个模块的后门,不过有时由于疏忽或者其他原因(如将其留在程序中,便于日后访问、测试或维护)后门没有去掉,一些别有用心的人会利用穷举搜索法发现并利用这些后门,然后进入系统并发动攻击。 信息炸弹信息炸弹是指使用一些特殊工具软件,短时间内向目标服务器发送大量超出系统负荷的信息,造成目标服务器超负荷、网络堵塞、系统崩溃的攻击手段。 比如向未打补丁的 Windows 95系统发送特定组合的 UDP 数据包,会导致目标系统死机或重启;向某型号的路由器发送特定数据包致使路由器死机;向某人的电子邮件发送大量的垃圾邮件将此邮箱“撑爆”等。 目前常见的信息炸弹有邮件炸弹、逻辑炸弹等。 拒绝服务又叫分布式D.O.S攻击,它是使用超出被攻击目标处理能力的大量数据包消耗系统可用系统、带宽资源,最后致使网络服务瘫痪的一种攻击手段。 作为攻击者,首先需要通过常规的黑客手段侵入并控制某个网站,然后在服务器上安装并启动一个可由攻击者发出的特殊指令来控制进程,攻击者把攻击对象的IP地址作为指令下达给进程的时候,这些进程就开始对目标主机发起攻击。 这种方式可以集中大量的网络服务器带宽,对某个特定目标实施攻击,因而威力巨大,顷刻之间就可以使被攻击目标带宽资源耗尽,导致服务器瘫痪。 比如1999年美国明尼苏达大学遭到的黑客攻击就属于这种方式。 网络监听网络监听是一种监视网络状态、数据流以及网络上传输信息的管理工具,它可以将网络接口设置在监听模式,并且可以截获网上传输的信息,也就是说,当黑客登录网络主机并取得超级用户权限后,若要登录其他主机,使用网络监听可以有效地截获网上的数据,这是黑客使用最多的方法,但是,网络监听只能应用于物理上连接于同一网段的主机,通常被用做获取用户口令。

黑客为什么要攻击别人的电脑!

无聊买弄或者练习本事,控制获取或偷取有价值的信息。反正真的黑客一般不对付家庭用户的,而无耻的黑客多是利用真正黑客的软件来控制窃取东西,自己本身多不会写程序什么的,多是个贼种而已!

发表评论