2020年夏季发现了针对性较强的工业间谍软件的活动,工具集中包含未知的C++模块。恶意软件作者将工具集命名为“ MT3”,研究人员将工具集命名为“ MontysThree”。

该恶意软件包括一组用于持久控制的C ++模块,使用隐写术从位图中获取数据,解密配置任务(屏幕截图,获取目标指纹,获取文件等)等。该恶意软件使用自定义隐写术,基于XOR的自定义加密,3DES和RSA算法进行解密和通信。

传播方式

初始加载程序模块在RAR自解压文件中,只有PE文件(伪装.pdf或.doc文件), 其中一个(MD5 da49fea229dd2dedab2b909f24fb24ab)名为“Списоктелефоновсотрудников2019.doc”(“员工电话清单”,俄语),另外还有“ Tech task.pdf”和“ invitro-106650152-1.pdf”。 后者是俄罗斯医学实验室的名称。 SFX脚本如下:

执行后,SFX脚本会调用%TEMP%目录中已解压缩的可执行文件,并将其删除。

技术分析

执行流程如下:

下表列出了四个模块及其功能, 这些模块共享通用的通信规范。 当处理诸如配置文件和执行日志之类的共享数据时,该恶意软件会初始化线程本地存储(TLS)中的结构。

入口点DllEntryPoint()的工作方式类似于构造函数,模块必须导出一个名为Open()的函数,该函数不带任何参数(但可以解析命令行)并返回一个四字节的错误代码。

1. 加载程序模块

将加密数据的位图文件名作为参数提供给加载程序,加载程序会从像素数组解密下一个程序。 在第一次迭代中,它提取隐写参数数据。

IID,IParam和ISize参数保存在像素阵列的前384个字节中,因此仅需要每个像素阵列字节的最后一位。 该模块使用这些字段收集48个字节的配置结构,确定下一个解密阶段。

提取隐写参数后,使用两步算法对下一个程序进行解密。 首先,IParam算法从像素阵列的字节中选择bits。 如果IID等于2,则对收集到的字节使用四字节轮回密钥,前四个字节解密的初始密钥硬编码为0x23041920。 下一个字节的XOR公式为:

key ^= 8 * (key ^ (key << 20))

解密结果并未注入到某个进程内存中,而是生成名为msgslang32.dll的文件放到磁盘上。 加载程序使用Windows API函数LoadLibraryW()和GetProcAddress()来运行下一个阶段的Open()函数。

2. Kernel模块

内核模块包含三个用于配置解密和C2通信的加密密钥。公用和专用RSA密钥分别以PUBLICKEYBLOB和PRIVATEKEYBLOB的形式存储在.data节中,用于加密C2通信、解密3DES密钥。

第三个3DES密钥也以加密形式存储在.data节中。此密钥用于解密包含XML配置的.cab文件,该模块使用Window的标准程序“ expand.exe”解压缩.cab。

XML配置包含恶意软件的各种“任务”,例如对目标进行指纹识别,捕获屏幕截图,从%USERPROFILE%、 %APPDATA%、%APPDATA%\Microsoft\Office\Последние файлы中最新目录中获取扩展名为.doc,.docx,.xls,.xlsx,.rtf,.pdf,.odt,.psw,.pwd的文档列表。 Последниефайлы翻译成俄语为“最近文件”。

Config包含任务计划(屏幕截图),访问令牌,感兴趣的目录和扩展:

发现俄语字符串,例如“Снимокрабочегостола”(桌面快照),“Системнаяинформация”(系统信息),“Времявыхода”(退出时间)。

解密后的配置结构如下:

处理指令的主要类是CTask。 CTask的IoControl()方法负责处理相应的任务,并可运行以下方法:

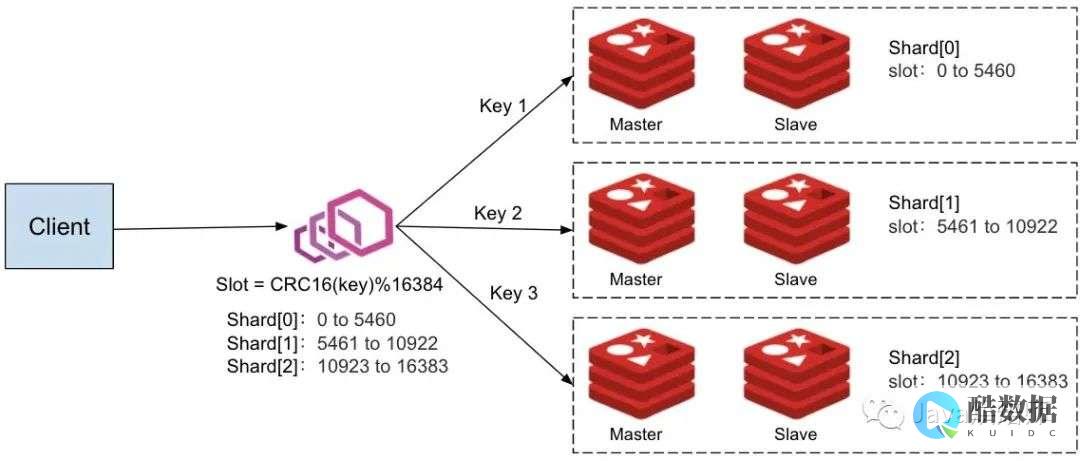

3. 通信模块

HttpTransport存在于内核模块.text部分中的四个加密数据块。当内核需要通信时,它会解密该模块,并运行Open()函数,传递命令行参数。

根据从内核模块传输的参数,该模块可以使用RDP,WebDAV,Citrix和HTTP协议上传或下载内容。 HttpTransport也实现了使用用户令牌从Google和Dropbox公共服务下载数据。在HTTP GET / POST请求下,该恶意软件将使用Windows API HTTP功能从URL接收隐写位图图片。

上述通信协议本身并未在模块内部实现。恶意软件利用计算机上已安装的Windows程序(例如RDP,Citrix客户端和Internet Explorer)进行操作。可通过剪贴板将URL粘贴到浏览器中;等待并再次通过剪贴板接收结果。

Dropbox和Google数据的上传和下载依赖于另一个原理:使用自定义类CSimpleHttp进行身份验证并发送HTTP请求。

总结

通常恶意软件主要针对政府实体,外交官和电信运营商,像MontysThree这样的工业间谍少见很多。

就传播方式,持续性控制方法而言,其复杂性无法与顶尖apt相提并论。恶意软件开发方面(同时登录RAM和文件,将加密密钥保留在同一文件中,在远程RDP主机上运行不可见的浏览器)还不成熟。

MontysThree中的代码量以及投入的精力是巨大的:在RSA加密下存储3DES密钥,规避IDS的自定义隐写术以及使用合法的云存储隐藏C2流量。

HttpTransport:

Domains and IPs:

原文链接:securelist

NOD32 4.0版本怎么设置UDP网络传输

打开NOD32-设置-显示所有高级设置-病毒和间谍软件防护

展开web访问用户,展开HTTP,选中WEB浏览器

找到.. 把前面打勾√去掉..

注意不要点成叉号哈.

为什么打开IE网页速度特慢!

IE打开网页速度慢可能隐藏有恶意广告程序。 重新注册IE项,修复IE注册。 从开始->运行输入命令regsvr32 确定输入命令regsvr32 确定重新启动,下载反间谍专家查有没有ADWARE,spyware,木马等并用其IE修复功能修复IE和注册表,用流氓软件杀手清除一些难卸载的网站插件。 建议你使用Firefox1.5,这是一款很不错的浏览器.在同等条件下它的下载速度是IE的五六倍,自带一个下载管理器,而且是非常的稳定,打开二三十个网页的时候,系统运行得跟打开一个网页时一样的快.它是Linux下的默认浏览器,它是内存管理比IE好多了.

wuauclt进程是不是病毒?

- wuauclt - 进程管理信息进程文件: wuauclt or 进程名称: AutoUpdate for WindowsME进程类别:其他进程英文描述 is a process managing automatic updates for Windows. This process continuously checks for the latest updates by going online. This process should not be removed if you want to get informed about new updates.中文参考是Windows自动升级管理程序。 该进程会不断在线检测更新。 删除该进程将使你无法得到最新更新信息。 出品者:Microsoft Corp.属于:Microsoft Windows系统进程:Yes后台程序:Yes网络相关:No常见错误:N/A内存使用:N/A安全等级 (0-5): 0间谍软件:No广告软件:No病毒:No木马:No

发表评论