安全技术的深度融合与应用

在数字化浪潮席卷全球的今天,大数据已成为推动社会进步、企业创新的核心驱动力,从金融风控到医疗诊断,从智慧城市到工业互联网,大数据技术的应用已渗透到经济社会的各个角落,数据的集中化与价值化也使其成为攻击者的主要目标,数据泄露、滥用、篡改等安全事件频发,给个人隐私、企业利益乃至国家安全带来严峻挑战,在此背景下,安全技术与大数据的深度融合,成为保障数据价值安全释放的关键。

大数据面临的安全挑战

大数据的“4V”特征(Volume、Velocity、Variety、Value)决定了其安全问题的复杂性与特殊性,数据规模的爆炸式增长使得传统安全防护手段难以应对海量数据的实时监测与分析;数据类型的多样化(结构化、非结构化、半结构化)对安全检测的智能化提出更高要求;数据流转的高速度要求安全系统具备毫秒级响应能力;数据价值的高度集中使其成为黑客攻击的核心目标,高级持续性威胁(APT)、勒索软件等攻击手段层出不穷。

隐私保护法规的日趋严格(如GDPR、《个人信息保护法》)也对数据处理的安全性与合规性提出更高要求,如何在利用数据价值的同时,确保数据全生命周期的安全可控,成为大数据时代必须破解的难题。

安全技术在大数据中的核心应用

为应对上述挑战,安全技术已从传统的边界防护向数据内生安全转变,形成覆盖数据采集、传输、存储、处理、销毁全流程的防护体系。

数据采集与传输安全:筑牢源头防线

数据采集环节的安全风险主要体现在身份冒用、数据窃听等方面,通过引入 身份认证与访问控制技术 ,如多因素认证(MFA)、基于属性的访问控制(ABAC),确保只有授权用户才能访问数据源,在传输过程中, 加密技术 是核心保障,包括传输层安全协议(TLS/SSL)、IPSec等,通过数据加密与完整性校验,防止数据在传输过程中被窃取或篡改。 数据脱敏技术 可在采集阶段对敏感信息(如身份证号、手机号)进行匿名化处理,降低隐私泄露风险。

数据存储安全:构建动态防御屏障

大数据存储环境通常采用分布式架构(如Hadoop、NoSQL数据库),其开放性增加了数据泄露风险,为此, 存储加密技术 (如透明数据加密TDE、文件系统加密)可对静态数据加密,确保即使存储介质被物理窃取,数据也无法被解读。 数据分类分级技术 通过识别数据的敏感度,实施差异化的安全策略,对核心数据采用更高强度的防护措施,金融领域的客户交易数据需存储于加密数据库,并配合 数据水印技术 ,实现数据泄露后的溯源追责。

数据处理与分析安全:释放价值的同时保障安全

MapReduce、Spark等分布式计算框架的广泛应用,使得数据处理过程中的安全风险凸显。

安全计算技术

成为解决这一问题的关键:

联邦学习

通过数据不动模型动的方式,在保护数据隐私的前提下实现多方协同建模;

可信执行环境(TEE)

(如Intel SGX)通过硬件隔离技术,确保数据在可信环境中处理,防止恶意代码或管理员窥探;

差分隐私

通过向查询结果中添加噪声,在数据分析与隐私保护间取得平衡,广泛应用于推荐系统、用户画像等场景。

联邦学习

通过数据不动模型动的方式,在保护数据隐私的前提下实现多方协同建模;

可信执行环境(TEE)

(如Intel SGX)通过硬件隔离技术,确保数据在可信环境中处理,防止恶意代码或管理员窥探;

差分隐私

通过向查询结果中添加噪声,在数据分析与隐私保护间取得平衡,广泛应用于推荐系统、用户画像等场景。

数据销毁与审计安全:闭环管理不留隐患

数据的全生命周期安全需涵盖销毁环节。 数据擦除技术 (如符合NIST标准的多次覆写)可确保存储介质上的数据彻底清除,防止数据恢复泄露。 安全审计与日志分析 技术通过对数据操作行为的实时记录与智能分析,可及时发现异常访问(如非工作时间的大批量数据导出),并生成审计报告,满足合规性要求,结合 大数据安全分析平台 (如SIEM系统),对海量日志数据进行关联分析,可精准定位安全威胁,实现从被动防御到主动预警的转变。

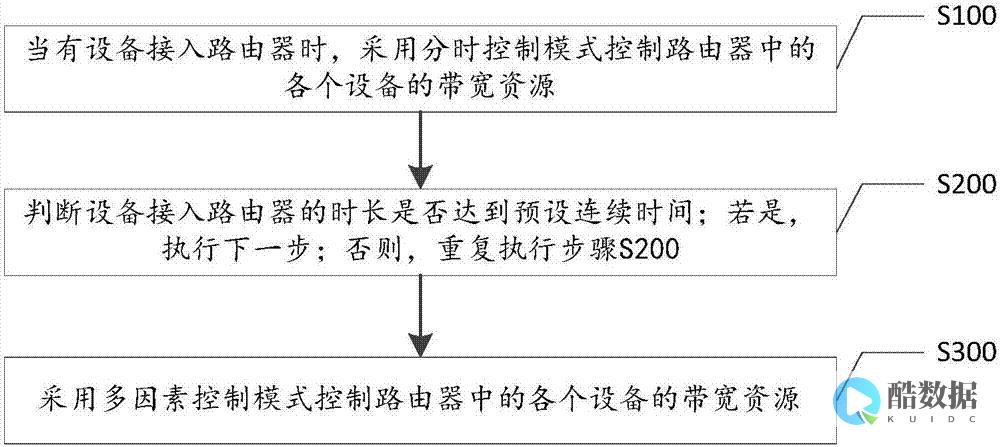

新兴安全技术赋能大数据安全创新

随着人工智能(AI)、区块链等技术的发展,大数据安全防护能力持续升级。 AI驱动的安全分析 通过机器学习算法识别异常行为模式,有效应对未知威胁(如零日攻击); 区块链技术 的去中心化与不可篡改特性,可应用于数据共享中的权限管理与审计追踪,确保数据流转的可信度; 零信任架构(Zero Trust) 则摒弃了“内外网信任”的传统思维,对所有访问请求进行持续验证,进一步缩小攻击面。

构建数据安全新生态

大数据安全并非单一技术的堆砌,而是需要技术、管理、法规协同发力,随着量子计算的发展,传统加密算法可能面临破解风险, 后量子密码(PQC) 的研发与部署将成为重点;隐私计算技术的成熟将推动“数据可用不可见”理念的普及,促进数据要素的安全流通与价值释放,建立跨行业、跨地域的数据安全共享与应急响应机制,也是应对复杂威胁的必然选择。

安全技术在大数据中的应用,是一场技术与风险的持续博弈,唯有通过内生安全理念的贯彻、前沿技术的创新应用,以及全生态的协同治理,才能在享受大数据红利的同时,筑牢数据安全的“护城河”,为数字经济的健康发展保驾护航。

发表评论