在分布式系统的架构设计中,用户身份管理是确保系统安全性与用户体验的核心环节,传统的多系统独立登录模式不仅要求用户重复输入凭证,还增加了密码泄露风险和管理成本,单点登录(Single Sign-On, SSO)系统作为解决这一问题的关键技术,通过统一的身份认证机制,让用户在多个关联系统中只需登录一次即可访问所有授权资源,极大地提升了系统的安全性与易用性,本文将围绕分布式系统中单点登录系统的核心原理、技术实现、常见方案及挑战展开分析。

单点登录系统的核心价值与设计目标

单点登录系统的核心目标是实现“一次认证,全网通行”,在分布式环境下,不同业务系统可能独立部署、技术栈各异,但用户身份需要跨系统共享,SSO通过构建统一的身份认证中心,将用户认证流程集中化,各业务系统仅负责验证认证票据的有效性,而非直接处理用户密码,这种模式带来的价值体现在三个方面:一是提升用户体验,避免用户在多个系统间重复登录;二是增强系统安全性,集中化的身份管理便于实施统一的密码策略、多因子认证等安全措施;三是降低运维成本,简化用户账号管理与权限分配流程。

单点登录系统的核心原理与交互流程

单点登录的实现依赖于票据传递与身份验证的协同机制,其典型交互流程可分为四个步骤:

在此流程中,TGT作为用户在SSO中心的“身份凭证”,通常存储在cookie中,用于后续跨系统的票据申请;而Service Ticket则是针对具体业务系统的临时访问凭证,具有时效性和一次性使用特性,确保安全性。

主流单点登录技术方案对比

根据分布式系统的架构特点,单点登录技术方案可分为基于Cookie的共享、基于OAuth 2.0/OpenID Connect的协议化方案,以及基于SAML的跨域标准方案。

基于Cookie的共享方案

在同域名或同父域下的子系统中,可通过共享Cookie实现SSO,将用户登录态信息加密后存储在SSO域的Cookie中,各子系统通过读取该Cookie验证用户身份,此方案实现简单,但仅适用于有限同域环境,跨域时存在Cookie跨域限制问题,安全性依赖Cookie加密策略。

OAuth 2.0与OpenID Connect协议

OAuth 2.0作为授权框架,广泛应用于分布式系统的权限管理,而OpenID Connect(OIDC)在OAuth 2.0基础上增加了身份层,直接提供用户身份信息,二者结合已成为现代SSO系统的主流选择:

该方案支持跨域、跨平台,且JWT令牌可自包含验证,适合微服务架构与第三方系统集成。

SAML协议

安全断言标记语言(SAML)是基于XML的开放标准,常用于企业级SSO场景,用户通过身份提供者(IdP,如SSO中心)认证后,SAML会生成包含用户身份信息的断言(Assertion),发送给服务提供者(SP,如业务系统),SP验证断言后授予访问权限,SAML协议安全性高,支持跨域单点登录,但XML格式处理复杂,适合对安全性要求极高的传统企业系统。

分布式SSO系统的关键挑战与优化方向

尽管单点登录技术成熟,但在分布式系统中仍面临多重挑战:

安全性风险

票据泄露、跨站请求伪造(CSRF)等威胁可能危及整个系统安全,优化方向包括:采用HTTPS传输加密、引入多因子认证(MFA)、设置票据短时效与自动过期机制、使用JWT的签名算法(如RS256)防篡改。

性能与可用性

SSO中心作为单点故障(SPOF)风险源,若宕机将导致所有系统无法认证,可通过集群部署、负载均衡、缓存机制(如Redis存储TGT)提升系统吞吐量与容灾能力,票据验证可采用异步化处理,避免阻塞业务系统请求。

跨域与跨平台兼容性

在混合云、多终端场景下,需支持Web、移动端、第三方应用的统一接入,基于OAuth 2.0/OIDC的协议方案因其跨平台特性更具优势,同时可通过适配层(如移动端SDK)简化终端集成复杂度。

权限管理精细化

分布式系统中各业务系统权限模型差异较大,需支持基于角色的访问控制(RBAC)与动态权限策略,SSO中心可与权限管理服务(如LDAP、OAuth 2.0授权服务器)联动,实现用户身份与权限信息的实时同步。

单点登录系统作为分布式架构的身份管理基石,通过统一的认证机制实现了安全性与用户体验的平衡,在实际应用中,需结合系统规模、安全需求与技术栈选择合适的方案(如OAuth 2.0/OIDC适合现代微服务,SAML适合企业级场景),并通过安全加固、性能优化与精细化管理应对分布式环境的复杂挑战,随着零信任架构(Zero Trust)的兴起,SSO系统将进一步向持续认证、动态授权演进,为分布式系统的安全提供更强大的支撑。

建设IAM/IDM统一身份管理,实现系统之间的单点登录(SSO)

建设IAM/IDM统一身份管理,实现系统之间的单点登录(SSO)

建设IAM/IDM(Identity and Access Management/Identity Management)统一身份管理系统,旨在解决企业身份存储分散、账户生命周期管理不完善、各系统无法进行统一认证授权及单点登录(SSO)等问题。以下是实现这一目标的具体步骤和关键要点:

一、明确建设目标

二、前期调研与规划

三、系统实施与集成

四、测试与优化

五、培训与运维

六、效果评估与持续改进

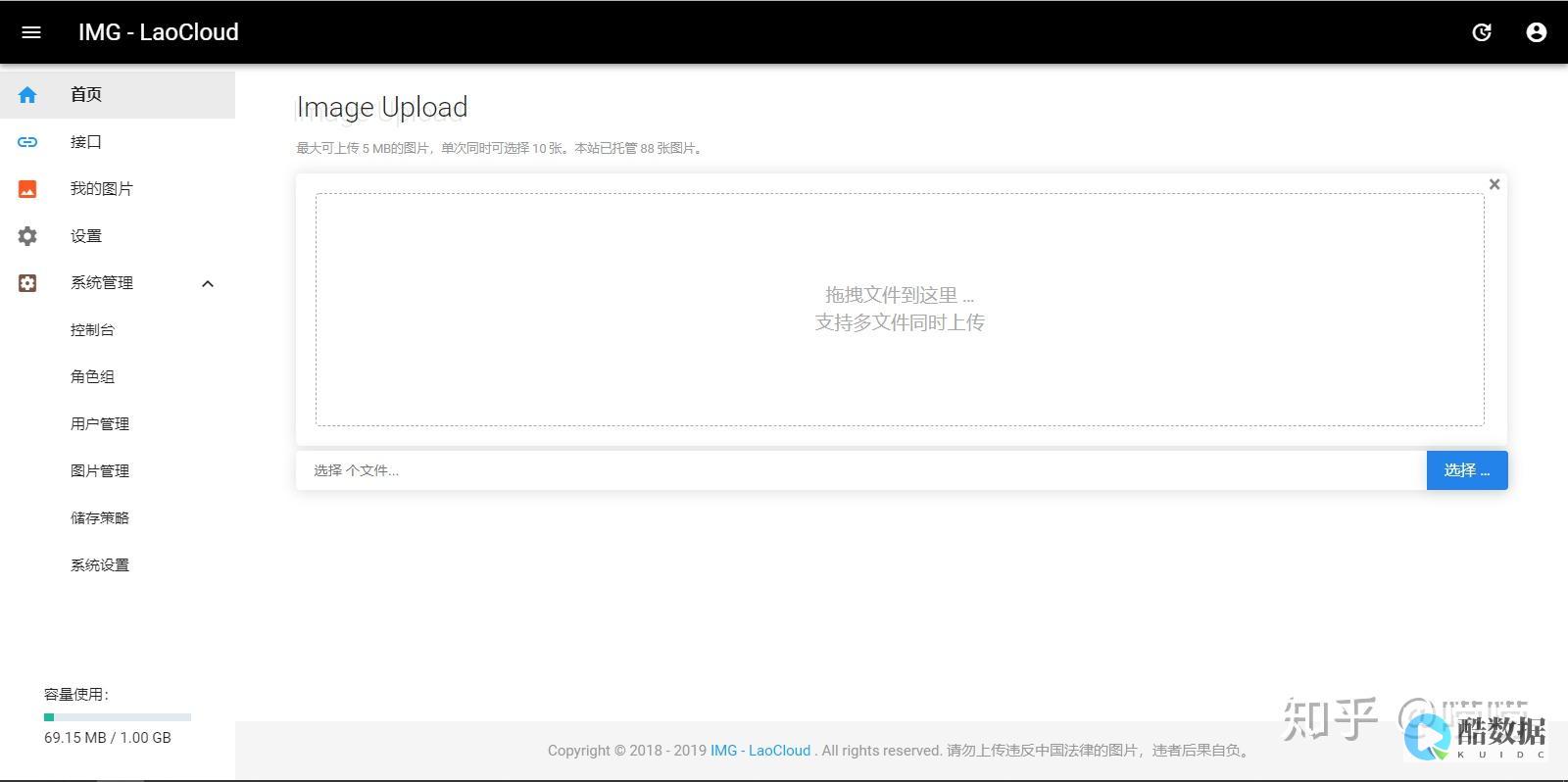

以下是相关图片展示,用于辅助理解IAM/IDM统一身份管理和SSO的实现过程:

通过建设IAM/IDM统一身份管理系统并实现SSO,企业可以显著提高IT系统的安全性和管理效率,降低IT维护成本,提升用户体验。

单点登录SSO功能

单点登录(SSO)功能可通过共享session的方式实现,具体实现方式需根据应用部署环境选择对应方案,适用版本为TongWeb7.0.0.1及后续版本。

一、单应用服务器部署场景(单个TongWeb) 二、多应用服务器部署场景(多个TongWeb节点) 三、关键配置参数说明 四、版本兼容性 五、注意事项通过上述配置,可实现基于Session共享的高效单点登录系统,适用于企业级应用集成场景。

什么是单点登录(SSO)?单点登录的好处、局限以及实施

单点登录是一种允许用户通过一次登录即可在多个系统和应用中自由切换的认证机制。

单点登录的好处: 节省成本:减少了IT部门管理用户账户的负担。 提升安全性:降低了密码被盗或恶意攻击的风险,因为用户只需记住一个主密码。 简化审计流程:所有登录活动都可以集中管理和审计,简化了审计流程。

单点登录的局限: 主密码风险:如果主密码被破解,所有关联的应用权限都可能面临威胁。 依赖性:单点登录系统依赖于中心身份提供商,如果IdP出现故障,所有依赖它的应用都将受到影响。

单点登录的实施: 框架配置:需要选择合适的框架范围,确保权限管理细化。 选择合适的IdP:如Kerberos或SAML协议等,这是成功实施的关键。 考虑多种因素:在决策过程中需要考虑成本、技术兼容性和管理员经验等因素。

通过实施单点登录,企业可以为用户提供更便捷、安全的登录体验,同时提升企业的效率和安全性。 然而,也需要认识到单点登录的局限性,并采取相应的措施来降低风险。

发表评论