构建企业数字防护的基石

在数字化转型的浪潮中,企业面临的安全威胁日益复杂,从恶意软件、钓鱼攻击到内部数据泄露,安全事件频发不仅造成直接经济损失,更可能损害品牌声誉,安全建议数据库作为集中化管理安全知识的核心工具,能够帮助企业系统化地应对风险,提升整体安全防护能力,本文将围绕安全建议数据库的构建价值、核心功能及实施策略展开分析。

安全建议数据库的核心价值

安全建议数据库的本质是结构化的知识库,旨在整合、分类并快速分发安全最佳实践,其核心价值体现在三个方面:

数据库的核心功能模块

一个完善的安全建议数据库需具备以下功能模块,以覆盖安全管理的全生命周期:

威胁情报集成 实时接入全球威胁情报源(如CVE漏洞库、恶意软件特征库),将外部威胁信息与内部资产关联,生成针对性的修复建议,当检测到某高危漏洞时,数据库自动推送漏洞描述、影响范围及官方补丁链接。

分类与标签体系 采用多维度分类(如“网络防护”“终端安全”“数据加密”)和标签化(如“紧急”“低风险”“合规要求”),帮助用户快速定位相关建议,财务部门可筛选“数据加密+高敏感度”标签,获取针对性的数据保护方案。

智能检索与推荐 基于自然语言处理技术,支持关键词、场景化检索(如“如何防范勒索病毒”),并结合用户角色(如安全运维、开发人员)推送个性化建议,开发人员查询“安全编码”时,数据库优先输出OWASP Top 10防护指南。

版本控制与更新机制 安全威胁动态变化,数据库需建立版本管理流程,定期更新建议内容(如每月审核一次),并记录修改历史,确保信息的时效性与可追溯性。

合规性映射 对接GDPR、ISO 27001等法规标准,将安全建议与合规要求绑定,生成合规检查清单,针对“数据留存”条款,自动推送数据加密与匿名化处理建议。

实施策略与最佳实践

构建安全建议数据库需结合企业实际需求,分阶段推进:

需求调研与规划 首先梳理企业核心业务场景(如电商交易、云服务部署)和高风险领域(如客户数据、支付系统),明确数据库需覆盖的安全类型(如网络攻击、内部威胁)。

数据收集与整理 整合内部安全事件报告、外部权威机构(如CERT、CNCERT)的漏洞分析,以及行业白皮书,形成初始知识库,将2023年高频的Log4j漏洞修复方案结构化录入。

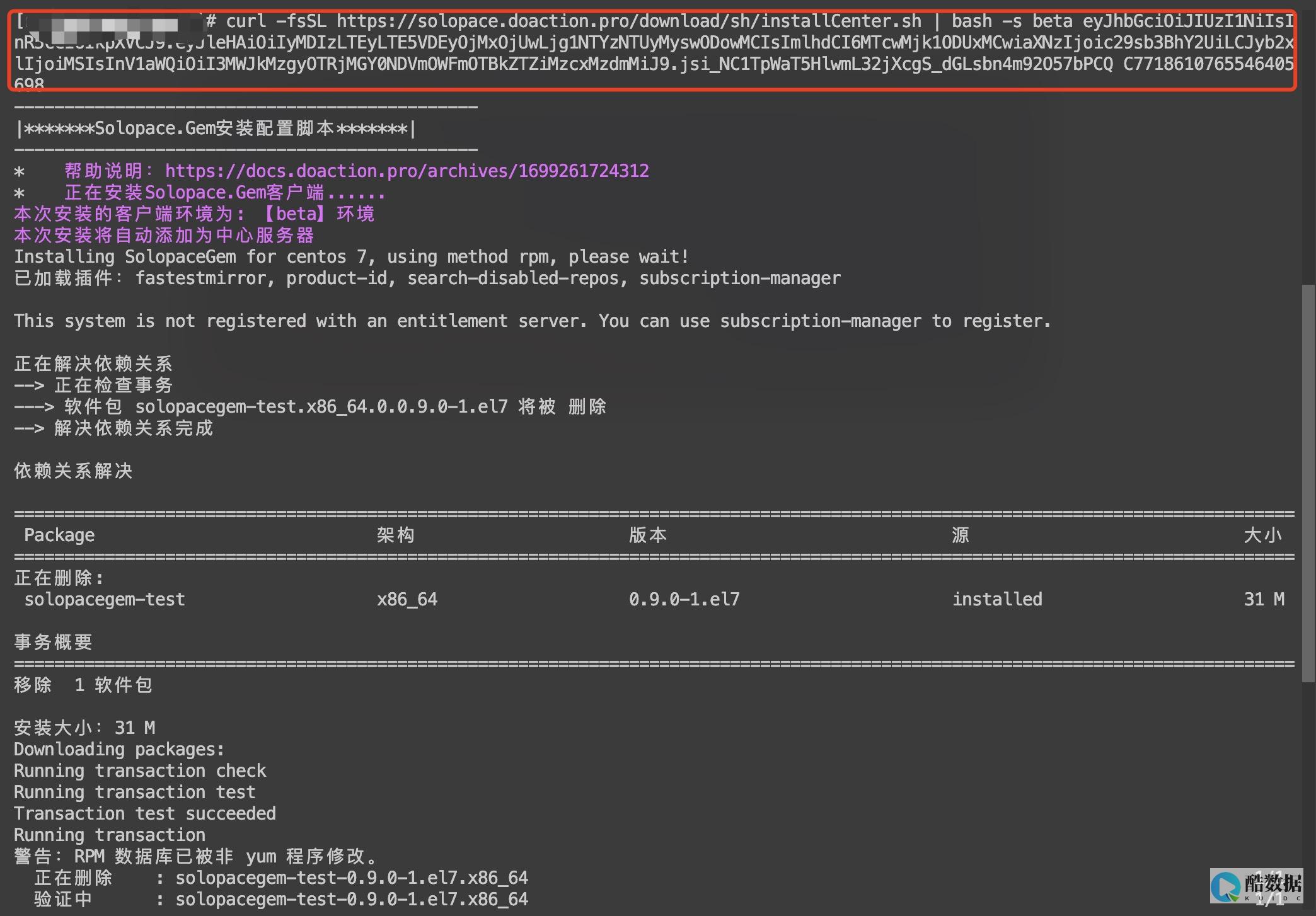

技术选型与开发 可选择开源工具(如Wiki、Confluence)二次开发,或采用专业安全管理平台(如Splunk、IBM QRadar),重点确保接口兼容性,支持与SIEM(安全信息和事件管理)系统联动,实现“检测-建议-响应”闭环。

试点推广与迭代 先在IT部门试点,收集用户反馈优化检索效率与建议实用性,再逐步推广至全公司,通过内部培训教会员工如何提交安全建议,丰富数据库内容。

持续运营与维护 建立专职团队负责数据库更新,每季度进行一次内容审计,并结合最新威胁情报(如AI驱动的攻击手段)动态调整建议优先级。

安全建议数据库并非静态的知识库,而是动态进化的安全大脑,通过系统化的知识管理,企业能将分散的安全经验转化为可执行的防护能力,从“被动应对”转向“主动防御”,在数据驱动的安全时代,构建并善用这一工具,将成为企业筑牢数字防线的关键一步。

公司erp系统服务器 推荐个配置

企业应用的话 你还有没说清楚的,服务端部署方式、前后端类型、应用规模、是否需要考虑冗余等等;50人以下规模,数据库和前端跑一起的话,至强E3 1230V2 V3系列就足够了,配合用料好一些的PC H77的主板,整体成本5K-6K;单独买服务器的话就是另外一回事了。 PS1:intel集显涉及的显卡共享内存、还有几个intel的几个新技术,不是必要的话,建议使用低端独立显卡。 PS2:预算不够买工作站或者服务器主板的前提下,PC主板当服务器用,intel的原厂主板是最佳选择,虽然现在已经不做了。 。 。 网上Z77 H77的板目前还是有的

怎样提高B/S项目的安全性

of course, 首先要加强的是服务器安全, 其次要防范目前常用的攻击手段, 如sql注入等, 尽量使用存储过程传递参数, 而不是字符串拼接, 对用户提交数据,根据安全性需求的不同做不同层次的过滤, 对数据库用户权限进行严格分配, 高风险项目应精确到数据项的存取权限.要做的工作很多, 这里只是一些常见的.

SQL数据库和ACCESS数据库使用区别

ACCESS改为SQL需要注意哪几个地方 数据库导入以后,自动增加字段需要重写,所有的数字类型需要增加长度,最好用decimal。 所有的默认值都丢失了。 主要是数字类型和日期类型。 所有now(),time(),date()要改成getdate()。 所有datediff(‘d‘, time1, time2)要改成datediff(day, time1, time2) 有可能一些true/false类型不能使用,要变为1/0。 备注类型要通过cast(column as varchar)来使用。 CursorType要改成1,也就是打开数据库时要给出第一个数字参数为1,否则记录可能显示不完整。 isnull(rowname)要改成rowname = null ACCESS的数据库中的自动编号类型在转化时,sql Server并没有将它设为自动编号型,我们需在SQL创建语句中加上identity,表示自动编号! 转化时,跟日期有关的字段,SQL SERVER默认为smalldatetime型,我们最好将它变为datetime型,因为datetime型的范围比smalldatetime型大。 有时用smalldatetime型时,转化失败,而用datetime型时,转化成功。 对此两种数据库进行操作的SQL语句不全相同,例如:在对ACCESS数据库进行删除纪录时用:“delete * FROM user where id=10“,而对SQL SERVER数据库进行删除是用:“delete user where id=10“. 日期函数不相同,在对ACCESS数据库处理中,可用date()、time()等函数,但对SQL SERVER数据库处理中,只能用datediff,dateadd等函数,而不能用date()、time()等函数。 在对ACCESS数据库处理中,sql语句中直接可以用一些VB的函数,像cstr()函数,而对SQL SERVER数据库处理中,却不能用。 ACCESS转SQL SERVER的数据库的几点经验 的数据库中的自动编号类型在转化时,sql server并没有将它设为自动编号型,我们需在SQL创建语句中加上identity,表示自动编号! 2.转化时,跟日期有关的字段,SQL SERVER默认为smalldatetime型,我们最好将它变为datetime型,因为datetime型的范围比smalldatetime型大。 我遇见这种情况,用smalldatetime型时,转化失败,而用datetime型时,转化成功。 3.对此两种数据库进行操作的sql语句不全相同,例如:在对ACCESS数据库进行删除纪录时用:“delete * from user where id=10“,而对SQL SERVER数据库进行删除是用:“delete user where id=10“. 4.日期函数不相同,在对ACCESS数据库处理中,可用date()、time()等函数,但对SQL SERVER数据库处理中,只能用datediff,dateadd等函数,而不能用date()、time()等函数。 5.在对ACCESS数据库处理中,sql语句中直接可以用一些VB的函数,像cstr()函数,而对SQL SERVER数据库处理中,却不能用。

发表评论