aop.api.request:现代API开发中的请求处理核心

在现代软件开发中,API(应用程序编程接口)已成为不同系统间通信的桥梁,而

aop.api.request

作为API请求处理的核心组件,承担着接收、验证、转换和路由请求的关键职责,它不仅是前端与后端数据交互的入口,也是保障系统安全性、稳定性和可扩展性的重要环节,本文将围绕

aop.api.request

的设计理念、核心功能、实现方式及最佳实践展开详细探讨。

aop.api.request

的定义与作用

aop.api.request

通常基于面向切面编程(AOP)思想构建,旨在将请求处理的通用逻辑(如参数校验、日志记录、权限控制等)从业务代码中解耦,实现模块化和可维护性,其核心作用包括:

核心功能模块

aop.api.request

的功能模块通常可分为以下几个部分,每个模块协同工作以确保请求的高效处理。

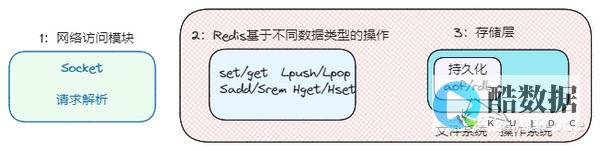

请求解析与适配

请求解析是

aop.api.request

的第一步,需支持多种请求格式(如JSON、XML、Form表单)和编码方式,对于JSON请求,需解析为键值对对象;对于文件上传,则需处理multipart/form-data格式。

| 请求类型 | 解析方式 | 示例场景 |

|---|---|---|

| 反序列化为对象或Map | RESTful API数据交互 | |

| SAX/DOM解析或XSLT转换 | 传统企业系统集成 | |

| Form表单 | 键值对解析,支持文件上传 | 用户注册、表单提交 |

参数校验机制

参数校验是保障API健壮性的关键环节。

aop.api.request

通常支持注解式配置,如、

@Length(min=5, max=20)

等,可灵活定义校验规则,校验失败时,需返回明确的错误信息(如HTTP 400状态码及错误详情)。

示例 :

@NotNull(message = "用户名不能为空")@Length(min=3, max=10, message = "用户名长度需在3-10之间")private String username;

权限与安全控制

通过集成认证与授权模块(如OAuth2、JWT),

aop.api.request

可拦截非法请求,确保只有合法用户才能访问受保护的资源,通过解析请求头中的

Authorization

字段验证用户身份,并根据角色权限决定是否放行。

日志与监控

请求处理的每个环节均可记录日志,包括请求时间、参数、响应状态及耗时等,这些日志不仅用于排查问题,还可通过监控工具(如Prometheus、Grafana)分析API性能,及时发现瓶颈。

实现方式与技术选型

aop.api.request

的实现需结合具体技术栈,以下是常见方案:

基于框架的集成

自定义AOP实现

在未使用成熟框架的场景下,可通过动态代理或字节码增强技术(如Java的CGLIB、AspectJ)手动实现AOP逻辑,定义一个

RequestAspect

切面,在方法执行前校验参数,执行后记录日志。

@Aspect@Componentpublic class RequestAspect {@Before("execution(* com.example.api.*.*(..)) && args(request)")public void validateRequest(Request request) {// 参数校验逻辑}}

最佳实践与注意事项

模块化设计

将

aop.api.request

的功能拆分为独立模块(如解析器、校验器、拦截器),便于扩展和维护,校验规则可通过配置文件动态加载,支持不同API的差异化需求。

异常处理统一化

定义全局异常处理器,捕获请求处理中的各类异常(如参数校验失败、权限不足),返回标准化的错误响应(如JSON格式的和字段)。

性能优化

文档与测试

未来发展趋势

随着云原生和微服务架构的普及,

aop.api.request

将呈现以下趋势:

aop.api.request

作为API开发的核心组件,其设计合理性直接影响系统的性能与可维护性,通过模块化、标准化和智能化的实践,开发者能够构建出更安全、高效的API服务体系,为业务创新提供坚实支撑。

中了灰鸽子怎么办? 急

灰鸽子手工清除方法注意:为防止误操作,清除前一定要做好备份。 手工清除灰鸽子并不难,重要的是我们必须懂得它的运行原理。 灰鸽子的运行原理灰鸽子木马分两部分:客户端和服务端。 黑客(姑且这么称呼吧)操纵着客户端,利用客户端配置生成出一个服务端程序。 服务端文件的名字默认为G_,然后黑客通过各种渠道传播这个木马(俗称种木马或者开后门)。 种木马的手段有很多,比如,黑客可以将它与一张图片绑定,然后假冒成一个羞涩的MM通过QQ把木马传给你,诱骗你运行;也可以建立一个个人网页,诱骗你点击,利用IE漏洞把木马下载到你的机器上并运行;还可以将文件上传到某个软件下载站点,冒充成一个有趣的软件诱骗用户下载…… G_运行后将自己拷贝到Windows目录下(98/xp下为系统盘的windows目录,2k/NT下为系统盘的Winnt目录),然后再从体内释放G_和G_Server_到windows目录下。 G_、G_和G_Server_三个文件相互配合组成了灰鸽子服务端,有些灰鸽子会多释放出一个名为G_的文件用来记录键盘操作。 注意,G_这个名称并不固定,它是可以定制的,比如当定制服务端文件名为时,生成的文件就是、和A_。 Windows目录下的G_文件将自己注册成服务(9X系统写注册表启动项),每次开机都能自动运行,运行后启动G_和G_Server_并自动退出。 G_文件实现后门功能,与控制端客户端进行通信;G_Server_则通过拦截API调用来隐藏病毒。 因此,中毒后,我们看不到病毒文件,也看不到灰鸽子()作者现在还没有停止对灰鸽子的开发,再加上有些人为了避开杀毒软件的查杀故意给灰鸽子加上各种不同的壳,造成现在网络上不断有新的灰鸽子变种出现。 尽管瑞星公司一直在不遗余力地收集最新的灰鸽子样本,但由于变种繁多,还会有一些“漏网之鱼”。 如果您的机器出现灰鸽子症状但用瑞星杀毒软件查不到,那很可能是中了还没有被截获的新变种。 这个时候,就需要手工杀掉灰鸽子。 手工清除灰鸽子并不难,重要的是我们必须懂得它的运行原理。 灰鸽子的运行原理灰鸽子木马分两部分:客户端和服务端。 黑客(姑且这么称呼吧)操纵着客户端,利用客户端配置生成出一个服务端程序。 服务端文件的名字默认为G_,然后黑客通过各种渠道传播这个木马(俗称种木马或者开后门)。 种木马的手段有很多,比如,黑客可以将它与一张图片绑定,然后假冒成一个羞涩的MM通过QQ把木马传给你,诱骗你运行;也可以建立一个个人网页,诱骗你点击,利用IE漏洞把木马下载到你的机器上并运行;还可以将文件上传到某个软件下载站点,冒充成一个有趣的软件诱骗用户下载……G_运行后将自己拷贝到Windows目录下(98/xp下为系统盘的windows目录,2k/NT下为系统盘的Winnt目录),然后再从体内释放G_和G_Server_到windows目录下。 G_、G_和G_Server_三个文件相互配合组成了灰鸽子服务端,有些灰鸽子会多释放出一个名为G_的文件用来记录键盘操作。 注意,G_这个名称并不固定,它是可以定制的,比如当定制服务端文件名为时,生成的文件就是、和A_。 Windows目录下的G_文件将自己注册成服务(9X系统写注册表启动项),每次开机都能自动运行,运行后启动G_和G_Server_并自动退出。 G_文件实现后门功能,与控制端客户端进行通信;G_Server_则通过拦截API调用来隐藏病毒。 因此,中毒后,我们看不到病毒文件,也看不到病毒注册的服务项。 随着灰鸽子服务端文件的设置不同,G_Server_有时候附在的进程空间中,有时候则是附在所有进程中。 灰鸽子的手工检测由于灰鸽子拦截了API调用,在正常模式下木马程序文件和它注册的服务项均被隐藏,也就是说你即使设置了“显示所有隐藏文件”也看不到它们。 此外,灰鸽子服务端的文件名也是可以自定义的,这都给手工检测带来了一定的困难。 但是,通过仔细观察我们发现,对于灰鸽子的检测仍然是有规律可循的。 从上面的运行原理分析可以看出,无论自定义的服务器端文件名是什么,一般都会在操作系统的安装目录下生成一个以“_”结尾的文件。 通过这一点,我们可以较为准确手工检测出灰鸽子木马。 由于正常模式下灰鸽子会隐藏自身,因此检测灰鸽子的操作一定要在安全模式下进行。 进入安全模式的方法是:启动计算机,在系统进入Windows启动画面前,按下F8键(或者在启动计算机时按住Ctrl键不放),在出现的启动选项菜单中,选择“Safe Mode”或“安全模式”。 1、由于灰鸽子的文件本身具有隐藏属性,因此要设置Windows显示所有文件。 打开“我的电脑”,选择菜单“工具”—》“文件夹选项”,点击“查看”,取消“隐藏受保护的操作系统文件”前的对勾,并在“隐藏文件和文件夹”项中选择“显示所有文件和文件夹”,然后点击“确定”。 2、打开Windows的“搜索文件”,文件名称输入“_”,搜索位置选择Windows的安装目录(默认98/xp为C:\windows,2k/NT为C:\Winnt)。 3、经过搜索,我们在Windows目录(不包含子目录)下发现了一个名为Game_的文件。 4、根据灰鸽子原理分析我们知道,如果Game_是灰鸽子的文件,则在操作系统安装目录下还会有和文件。 打开Windows目录,果然有这两个文件,同时还有一个用于记录键盘操作的文件。 经过这几步操作我们基本就可以确定这些文件是灰鸽子木马了,下面就可以进行手动清除。 灰鸽子的手工清除 经过上面的分析,清除灰鸽子就很容易了。 清除灰鸽子仍然要在安全模式下操作,主要有两步:1、清除灰鸽子的服务;2删除灰鸽子程序文件。 一、清除灰鸽子的服务 2000/XP系统: 1、打开注册表编辑器(点击“开始”-》“运行”,输入“”,确定。 ),打开 HKEY_LOCAL_MACHINE\system\CurrentControlSet\Services注册表项。 2、点击菜单“编辑”-》“查找”,“查找目标”输入“”,点击确定,我们就可以找到灰鸽子的服务项(此例为Game_Server)。 3、删除整个Game_Server项。 98/me系统:在9X下,灰鸽子启动项只有一个,因此清除更为简单。 运行注册表编辑器,打开HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run项,我们立即看到名为的一项,将项删除即可。 二、删除灰鸽子程序文件删除灰鸽子程序文件非常简单,只需要在安全模式下删除Windows目录下的、、Game_以及文件,然后重新启动计算机。 至此,灰鸽子已经被清除干净。 小结本文给出了一个手工检测和清除灰鸽子的通用方法,适用于我们看到的大部分灰鸽子木马及其变种,然而仍有极少数变种采用此种方法无法检测和清除。 同时,随着灰鸽子新版本的不断推出,作者可能会加入一些新的隐藏方法、防删除手段,手工检测和清除它的难度也会越来越大。 当你确定机器中了灰鸽子木马而用本文所述的方法又检测不到时,最好找有经验的朋友帮忙解决。 同时随着瑞星杀毒软件2005版产品发布,杀毒软件查杀未知病毒的能力得到了进一步提高。 经过瑞星公司研发部门的不断努力,灰鸽子病毒可以被安全有效地自动清除,需要用户手动删除它的机会也将越来越少。 病毒注册的服务项。 随着灰鸽子服务端文件的设置不同,G_Server_有时候附在的进程空间中,有时候则是附在所有进程中。

灰鸽子软件实施远程监控的原理是什么?

灰鸽子远程监控软件分两部分:客户端和服务端。 黑客(姑且这么称呼吧)操纵着客户端,利用客户端配置生成出一个服务端程序。 服务端文件的名字默认为G_,然后黑客通过各种渠道传播这个服务端(俗称种木 ...灰鸽子远程监控软件分两部分:客户端和服务端。 黑客(姑且这么称呼吧)操纵着客户端,利用客户端配置生成出一个服务端程序。 服务端文件的名字默认为G_,然后黑客通过各种渠道传播这个服务端(俗称种木马)。 种木马的手段有很多,比如,黑客可以将它与一张图片绑定,然后假冒成一个羞涩的MM通过QQ把木马传给你,诱骗你运行;也可以建立一个个人网页,诱骗你点击,利用IE漏洞把木马下载到你的机器上并运行;还可以将文件上传到某个软件下载站点,冒充成一个有趣的软件诱骗用户下载……,这正违背了我们开发灰鸽子的目的,所以本文适用于那些让人非法安装灰鸽子服务端的用户,帮助用户删除灰鸽子 Vip 2005 的服务端程序。 本文大部分内容摘自互联网。 G_运行后将自己拷贝到Windows目录下(98/xp下为系统盘的windows目录,2k/NT下为系统盘的Winnt目录),然后再从体内释放G_和G_Server_到windows目录下。 G_、G_和G_Server_三个文件相互配合组成了灰鸽子服务端,有些灰鸽子会多释放出一个名为G_的文件用来记录键盘操作。 注意,G_这个名称并不固定,它是可以定制的,比如当定制服务端文件名为时,生成的文件就是、和A_。 Windows目录下的G_文件将自己注册成服务(9X系统写注册表启动项),每次开机都能自动运行,运行后启动G_和G_Server_并自动退出。 G_文件实现后门功能,与控制端客户端进行通信;G_Server_则通过拦截API调用来隐藏病毒。 因此,中毒后,我们看不到病毒文件,也看不到病毒注册的服务项。 随着灰鸽子服务端文件的设置不同,G_Server_有时候附在的进程空间中,有时候则是附在所有进程中。 灰鸽子的手工检测由于灰鸽子拦截了API调用,在正常模式下服务端程序文件和它注册的服务项均被隐藏,也就是说你即使设置了“显示所有隐藏文件”也看不到它们。 此外,灰鸽子服务端的文件名也是可以自定义的,这都给手工检测带来了一定的困难。 但是,通过仔细观察我们发现,对于灰鸽子的检测仍然是有规律可循的。 从上面的运行原理分析可以看出,无论自定义的服务器端文件名是什么,一般都会在操作系统的安装目录下生成一个以“_”结尾的文件。 通过这一点,我们可以较为准确手工检测出灰鸽子 服务端。 由于正常模式下灰鸽子会隐藏自身,因此检测灰鸽子的操作一定要在安全模式下进行。 进入安全模式的方法是:启动计算机,在系统进入Windows启动画面前,按下F8键(或者在启动计算机时按住Ctrl键不放),在出现的启动选项菜单中,选择“Safe Mode”或“安全模式”。 1、由于灰鸽子的文件本身具有隐藏属性,因此要设置Windows显示所有文件。 打开“我的电脑”,选择菜单“工具”—》“文件夹选项”,点击“查看”,取消“隐藏受保护的操作系统文件”前的对勾,并在“隐藏文件和文件夹”项中选择“显示所有文件和文件夹”,然后点击“确定”。 2、打开Windows的“搜索文件”,文件名称输入“_”,搜索位置选择Windows的安装目录(默认98/xp为C:\windows,2k/NT为C:\Winnt)。 3、经过搜索,我们在Windows目录(不包含子目录)下发现了一个名为Game_的文件 4、根据灰鸽子原理分析我们知道,如果Game_是灰鸽子的文件,则在操作系统安装目录下还会有和文件。 打开Windows目录,果然有这两个文件,同时还有一个用于记录键盘操作的文件。 经过这几步操作我们基本就可以确定这些文件是灰鸽子 服务端了,下面就可以进行手动清除。 灰鸽子的手工清除 经过上面的分析,清除灰鸽子就很容易了。 清除灰鸽子仍然要在安全模式下操作,主要有两步:1、清除灰鸽子的服务;2删除灰鸽子程序文件。 注意:为防止误操作,清除前一定要做好备份。 一、清除灰鸽子的服务 2000/XP系统: 1、打开注册表编辑器(点击“开始”-》“运行”,输入“”,确定。 ),打开 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services注册表项。 2、点击菜单“编辑”-》“查找”,“查找目标”输入“”,点击确定,我们就可以找到灰鸽子的服务项(此例为Game_Server)。 3、删除整个Game_Server项。 98/me系统: 在9X下,灰鸽子启动项只有一个,因此清除更为简单。 运行注册表编辑器,打开HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run项,我们立即看到名为的一项,将项删除即可。 二、删除灰鸽子程序文件删除灰鸽子程序文件非常简单,只需要在安全模式下删除Windows目录下的、、Game_以及文件,然后重新启动计算机。 至此,灰鸽子VIP 2005 服务端已经被清除干净。

病毒有何特点?

1)形体微小,具有比较原始的生命形态和生命特征,缺乏细胞结构;2)只含一种核酸,DNA或RNA;3)依靠自身的核酸进行复制,DNA或RNA含有复制、装配子代病毒所必须的遗传信息;4)缺乏完整的酶和能量系统;5)严格的细胞内寄生,任何病毒都不能离开寄主细胞独立复制和增殖。

发表评论