服务器访问监控的重要性

在数字化时代,服务器作为企业核心业务的承载平台,其稳定性和安全性直接关系到数据资产与业务连续性,服务器访问监控作为运维管理的关键环节,通过对用户访问行为的实时追踪、异常检测与分析,能够有效预防安全威胁、优化性能瓶颈,并为合规审计提供依据,随着网络攻击手段的日趋复杂和业务规模的不断扩大,传统的被动响应式运维已难以满足需求,建立主动、全面、智能的服务器访问监控体系,成为企业IT治理的必然选择。

服务器访问监控的核心目标

服务器访问监控的核心目标可概括为“安全、稳定、合规”三大维度,在安全层面,监控旨在识别恶意访问行为,如暴力破解、SQL注入、跨站脚本攻击等,及时阻断潜在威胁,保护服务器数据的机密性与完整性,在稳定层面,通过分析访问请求的频率、响应时间、资源占用等指标,可定位性能瓶颈,如高并发场景下的资源竞争、异常流量导致的系统负载过载等,确保服务的高可用性,在合规层面,监控日志满足法律法规(如《网络安全法》、GDPR等)对数据留存与审计的要求,为安全事件追溯、责任认定提供可靠证据,监控还能为业务决策提供数据支持,例如通过分析用户访问模式,优化服务器资源配置或改进服务架构。

监控的关键指标与数据维度

有效的服务器访问监控需覆盖多维度数据,以全面反映服务器状态与访问行为。

访问行为指标

包括IP地址、访问时间、请求路径、请求方法(GET/POST等)、User-Agent信息等,通过分析IP地址的地理分布与访问频率,可识别异常来源(如短时间内高频访问的恶意IP);监控请求路径可发现异常资源访问(如敏感目录遍历);User-Agent字段则有助于检测自动化工具(如爬虫、攻击脚本)的访问行为。

性能指标

涵盖响应时间、吞吐量、错误率(4xx/5xx状态码)、CPU/内存/磁盘I/O/网络带宽等资源利用率,响应时间突增可能意味着服务瓶颈或攻击导致的资源耗尽;错误率异常升高则可定位业务逻辑漏洞或服务器配置问题,资源利用率指标能帮助运维人员预判扩容需求,避免因资源过载导致的服务中断。

安全事件指标

重点关注登录失败次数、权限提升尝试、异常数据传输、配置文件修改等行为,SSH登录失败次数超过阈值可能预示暴力破解攻击;短时间内大量数据外传可能暗示数据泄露事件;监控敏感文件(如/etc/passwd、web.config)的访问与修改,可及时发现未授权操作。

监控系统的实现架构与技术工具

构建服务器访问监控系统需结合硬件、软件与流程,形成“采集-传输-分析-告警-响应”的闭环。

数据采集层

通过在服务器端部署代理程序(如Filebeat、Fluentd)或直接采集日志文件(如Nginx的access.log、Apache的error_log),收集系统日志、应用日志、安全设备日志等,对于网络流量监控,可使用NetFlow、sFlow等技术捕获网络层数据,实现流量可视化。

数据传输与存储层

采用消息队列(如Kafka、RabbitMQ)实现高并发日志的缓冲与传输,避免数据丢失,存储层则根据数据类型选择合适方案:热数据(如实时访问日志)存入elasticsearch等搜索引擎,支持快速检索;冷数据(如历史日志)归档至Hadoop HDFS或对象存储(如S3),降低存储成本。

数据分析与告警层

利用SIEM(安全信息与事件管理)平台(如Splunk、IBM QRadar)或开源方案(如ELK Stack),对采集的数据进行关联分析、模式匹配与异常检测,通过机器学习算法建立用户正常访问行为基线,当实际行为偏离基线时触发告警,告警方式支持邮件、短信、钉钉、企业微信等多渠道通知,确保运维人员及时响应。

可视化与响应层

通过Grafana、Kibana等工具构建可视化仪表盘,将监控指标以图表形式直观展示,方便运维人员实时掌握服务器状态,结合SOAR(安全编排、自动化与响应)工具,实现自动化响应流程(如封禁恶意IP、隔离受感染主机),提升事件处置效率。

实践中的挑战与优化方向

尽管服务器访问监控技术日趋成熟,但在实际应用中仍面临诸多挑战,海量日志数据的处理对存储与计算能力提出较高要求,需通过数据采样、压缩、分级存储等技术优化资源利用,误报与漏报的平衡问题突出,过于敏感的告警规则会导致运维疲劳,而过于宽松的规则则可能漏掉真实威胁,需结合业务场景持续调整算法阈值,跨系统日志的标准化与关联分析难度较大,需推动日志格式统一(如采用JSON格式),并建立统一的监控平台。

随着AI与大数据技术的发展,服务器访问监控将向智能化、自动化方向演进,通过深度学习模型精准识别未知威胁(0day攻击),利用AIOps实现故障预测与自愈,进一步降低人工干预成本,提升监控体系的精准性与效率。

服务器访问监控是企业数字化运营的“安全哨兵”与“性能仪表盘”,通过构建覆盖全维度指标、全流程闭环的监控体系,企业不仅能有效应对安全威胁与性能挑战,更能为业务创新提供稳定可靠的IT基础设施支撑,在技术快速迭代的背景下,持续优化监控策略、引入智能分析工具,将助力企业在复杂多变的市场环境中保持核心竞争力。

怎样快速检测与sql数据库是否能正常连接

1、右键计算机,点击管2113理。 2、如图找到5261SQL Server配置管理器。 3、如图找到SQL Server网络配置下的MSSQLSERVER,然4102后把TCP/IP状态1653改为启用。 4、打开SQL server数据库,按照图内进行操作,然后点击连接,那么就可以连接到别人(容或自己)的数据库

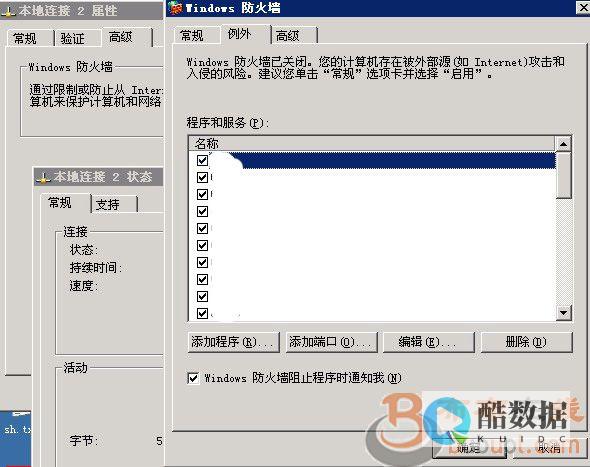

局域网的安全机制分析主要从哪几个方面来分析呢?

看下你的网络架构啦,一般检查网关服务器,检查系统日志,流量信息,如果总是有一些外部ip访问局域网,且不固定访问机器,这样可以定义为外部扫描局域网主机,如果发现网络有大流量的输出,且内部服务器有异常,如访问过慢,有新文件生成,这就要注意了;一般的安全分析是看您网络构造来说,主要还是看日记信息(注意,服务器都应该开始日记记录),然后才能分析

如何保护FTP服务器?

一)禁止匿名登录。 允许匿名访问有时会导致被利用传送非法文件。 取消匿名登录,只允许被预定义的用户帐号登录,配置被定义在FTP主目录的ACL[访问控制列表]来进行访问控制,并使用NTFS许可证。 (二)设置访问日志。 通过访问日志可以准确得到哪些IP地址和用户访问的准确纪录。 定期维护日志能估计站点访问量和找出安全威胁和漏洞。 (三)强化访问控制列表。 采用NTFS访问许可,运用ACL[访问控制列表]控制对您的FTP目录的的访问。 (四)设置站点为不可视。 如您只需要用户传送文件到服务器而不是从服务器下载文件,可以考虑配置站点为不可视。 这意味着用户被允许从FTP目录写入文件不能读取。 这样可以阻止未授权用户访问站点。 要配置站点为不可视,应当在“站点”和“主目录”设置访问许可。 (五)使用磁盘配额。 磁盘配额可能有效地限制每个用户所使用的磁盘空间。 授予用户对自己上传的文件的完全控制权。 使用磁盘配额可以检查用户是否超出了使用空间,能有效地限制站点被攻破所带来的破坏。 并且,限制用户能拥有的磁盘空间,站点将不会成为那些寻找空间共享媒体文件的黑客的目标。 (六)使用访问时间限制。 限制用户只能在指定的日期的时间内才能登陆访问站点。 如果站点在企业环境中使用,可以限制只有在工作时间才能访问服务请。 下班以后就禁止登录以保障安全。 (七)基于IP策略的访问控制。 FTP可以限制具体IP地址的访问。 限制只能由特定的个体才能访问站点,可以减少未批准者登录访问的危险。 (八)审计登陆事件。 审计帐户登录事件,能在安全日志查看器里查看企图登陆站点的(成功/失败)事件,以警觉一名恶意用户设法入侵的可疑活动。 它也作为历史记录用于站点入侵检测。 (九)使用安全密码策略。 复杂的密码是采用终端用户认证的安全方式。 这是巩固站点安全的一个关键部分,FTP用户帐号选择密码时必须遵守以下规则:不包含用户帐号名字的全部或部份;必须是至少6个字符长;包含英文大、小写字符、数字和特殊字符等多个类别。 (十)限制登录次数。 Windows系统安全策略允许管理员当帐户在规定的次数内未登入的情况下将帐户锁定。

发表评论