gh0st是一款在linux环境下运行的远程控制工具,其源码在开源社区中存在,最初用于合法的系统管理任务(如远程运维),但被恶意利用后成为典型的后门程序,随着网络攻击技术的演进,gh0st源码在Linux系统中的植入与传播风险日益突出,对企业和个人用户的网络安全构成严重威胁,本文将从技术原理、安全风险、防御策略等维度,深入解析gh0st源码在Linux环境下的运行机制与防护实践,并结合 酷番云 云产品的实际经验案例,为相关从业者提供参考。

gh0st源码的技术原理

gh0st源码在Linux系统中的运行依赖于模块化设计,核心功能包括远程命令执行、文件管理、系统信息窃取等,其工作流程通常分为启动、通信、执行三个阶段:

关键特征与对比

为清晰呈现gh0st源码与其他Linux后门工具的差异,以下表格对比了gh0st、Netcat后门、Linux Rootkit的核心特征:

| 特征维度 | gh0st源码 | Netcat后门 | Linux Rootkit |

|---|---|---|---|

| 启动方式 | 系统服务、cron任务、内核模块 | 手动启动、临时文件 | 内核模块、系统调用钩子 |

| 通信方式 | 自定义加密协议(如AES-256) | 明文/简单加密 | 隐藏端口、协议 |

| 核心功能 | 远程命令执行、文件传输、信息窃取 | 基础命令执行、端口转发 | 系统隐藏、权限提升 |

| 检测难度 | 中等(需深度检测) | 低(易被杀毒检测) | 高(需内核级检测) |

安全风险分析

gh0st源码被植入后,攻击者可远程控制受感染主机,执行以下恶意操作:

其隐蔽性强,传统杀毒软件难以有效检测,给企业安全带来持续风险。

防御与应对策略(结合酷番云经验案例)

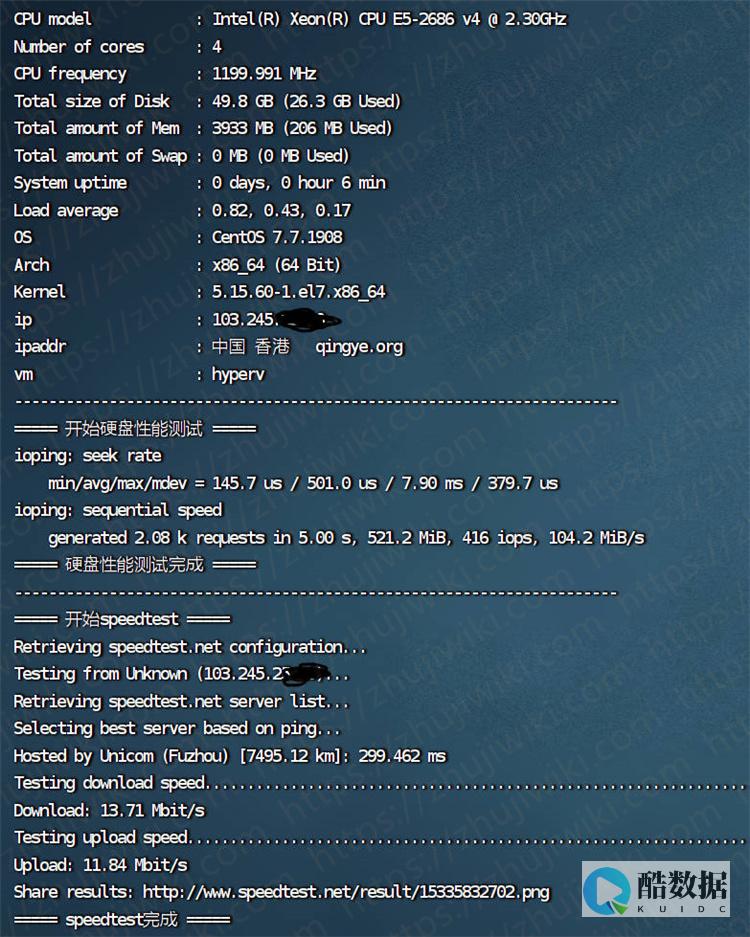

以某金融企业为例,该企业通过酷番云云安全中心的实时监测,发现其Linux服务器出现异常进程(进程名为“gh0st”的隐藏守护进程)和加密隧道连接(端口为随机高端口),企业立即启动应急响应流程,使用酷番云“主机安全防护”产品进行深度扫描,定位到受感染主机的gh0st可执行文件(路径为

/tmp/gh0st

),并清除该文件及关联配置,企业通过酷番云“威胁情报”功能,分析gh0st的传播链,发现其通过内部网络共享传播,遂立即关闭相关共享权限,并对所有Linux服务器进行加固(如更新内核、关闭不必要的服务),此次事件中,酷番云云产品的“主机行为分析”与“威胁情报”功能发挥了关键作用,帮助企业快速定位并清除威胁。

gh0st源码在Linux环境下的存在,凸显了系统后门防护的重要性,企业需结合技术检测与安全产品防护,定期进行系统审计,使用专业安全工具监测异常行为,建立快速响应机制,只有通过多维度、全流程的安全管理,才能有效防范gh0st源码带来的安全风险。

发表评论