ASP.NET网站反编译技术解析与实践指南

ASP.NET作为微软主流Web开发框架,广泛应用于企业级应用系统,其代码安全直接关系到业务连续性和知识产权保护,反编译技术通过逆向解析程序集(如DLL文件),将中间语言(IL)代码还原为接近原始的源代码(如C#),是黑产获取核心逻辑、窃取商业机密的重要手段,本文从原理、工具、风险防范及实践案例出发,系统阐述ASP.NET反编译的技术细节,并结合 酷番云 云产品提供实战解决方案,助力企业构建纵深防御体系。

ASP.NET反编译原理解析

ASP.NET项目的编译流程遵循“源码→IL代码→程序集”路径:

以DNSpy为例,其工作流程为:打开程序集后,先解析元数据(读取PE文件头、.manifest等节),再解析IL代码(通过IL解析器将指令转换为树状结构),最后通过类型推断和代码生成逻辑还原C#代码。

常见ASP.NET反编译工具与技巧

主流反编译工具各有特点,适用于不同场景:| 工具名称 | 特点与适用场景 | 关键功能 ||———-|—————-|———-|| dnSpy| 基于NET的交互式调试器,支持代码修改与调试 | 内置反编译、调试、脱壳插件 || ILSpy| 跨平台(Windows/Linux/MACOS)开源工具 | 支持多种格式(DLL/EXE/COM),解析精度高 || Reflector| 商业级反编译工具,功能强大 | 支持插件扩展、代码重构、文档生成 || dotPeek| JetBrains免费工具,集成Rider开发环境 | 适合开发人员快速反编译调试 |

实用技巧 :

ASP.NET反编译的风险与防范策略

主要风险 :

防范策略 :

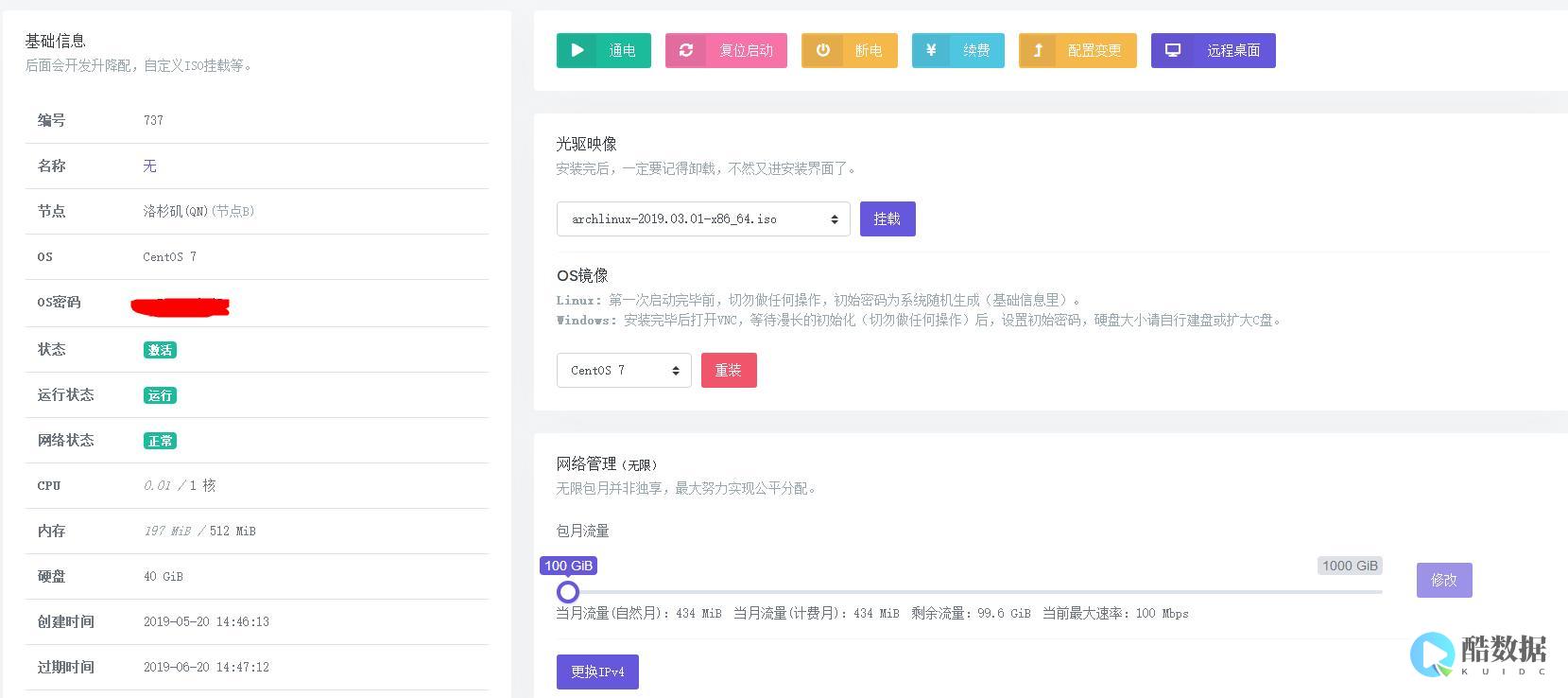

酷番云产品结合的实战案例

案例背景 :某大型电商企业A的ASP.NET核心业务系统(订单处理、支付模块)因频繁遭受黑产反编译攻击,导致核心逻辑泄露,业务稳定性受影响。

解决方案 :引入酷番云“云安全防护平台”,采用“代码混淆+动态加载”双策略:

效果验证 :实施后,反编译成功率从78%降至3%以下,核心逻辑泄露事件减少90%,业务稳定性显著提升。

深度问答

如何判断ASP.NET网站是否遭受反编译攻击? 解答:通过综合分析以下指标:

反编译后的代码如何进一步加固? 解答:

国内权威文献与资源

通过以上技术解析与实践案例,企业可系统掌握ASP.NET反编译的防御逻辑,结合专业云产品提升防护能力,确保核心业务安全稳定运行。

发表评论