服务器设置屏蔽IP地址的必要性

在互联网应用中,服务器作为核心数据载体与业务处理平台,其安全性直接关系到企业运营的稳定性,恶意IP地址的访问可能带来DDoS攻击、数据窃取、资源滥用等多重风险,通过屏蔽特定IP地址,服务器管理员能够有效拦截异常流量,防止恶意用户对系统造成干扰,保障合法用户的访问体验,对于频繁触发安全告警的IP或来自敏感地区的访问请求,及时屏蔽可降低潜在威胁,为服务器构建第一道安全防线。

屏蔽IP地址的常见应用场景

屏蔽IP地址的操作并非随意为之,而是需基于明确的业务需求与安全策略,常见场景包括:一是应对DDos攻击,当大量恶意请求来自同一IP段时,通过批量屏蔽可快速缓解服务器压力;二是防止暴力破解,针对频繁尝试登录失败的外部IP,临时屏蔽可阻断其试探行为;三是内容合规管理,根据法律法规要求屏蔽特定地区的访问,避免违规内容传播;四是资源保护,对于异常高频下载或爬虫行为的IP,限制访问可保障服务器带宽与计算资源的合理分配。

屏蔽IP地址的实操方法

基于防火墙的规则配置

防火墙是服务器安全的第一道关卡,主流操作系统如Linux(iptables/firewalld)和Windows(Windows防火墙)均支持IP屏蔽功能,以Linux系统为例,使用命令可添加屏蔽规则:

iptables -I INPUT -s 192.168.1.100 -j DROP# 屏蔽单个IPiptables -I INPUT -s 192.168.1.0/24 -j DROP # 屏蔽IP段

规则添加后需保存配置(如

service iptables save

),确保重启后依然生效,对于云服务器,可通过阿里云、

酷番云

等管理控制台的“安全组”功能,直接添加IP黑名单规则,操作更为直观。

Web服务层的IP控制

若服务器运行Nginx、Apache等Web服务,可在配置文件中直接设置IP屏蔽规则,Nginx的配置示例如下:

http {...server {location / {deny 192.168.1.100;allow all;}}}

修改配置后需重载服务(

nginx -s reload

)使规则生效,此方法适用于特定网站目录的访问控制,粒度更精细。

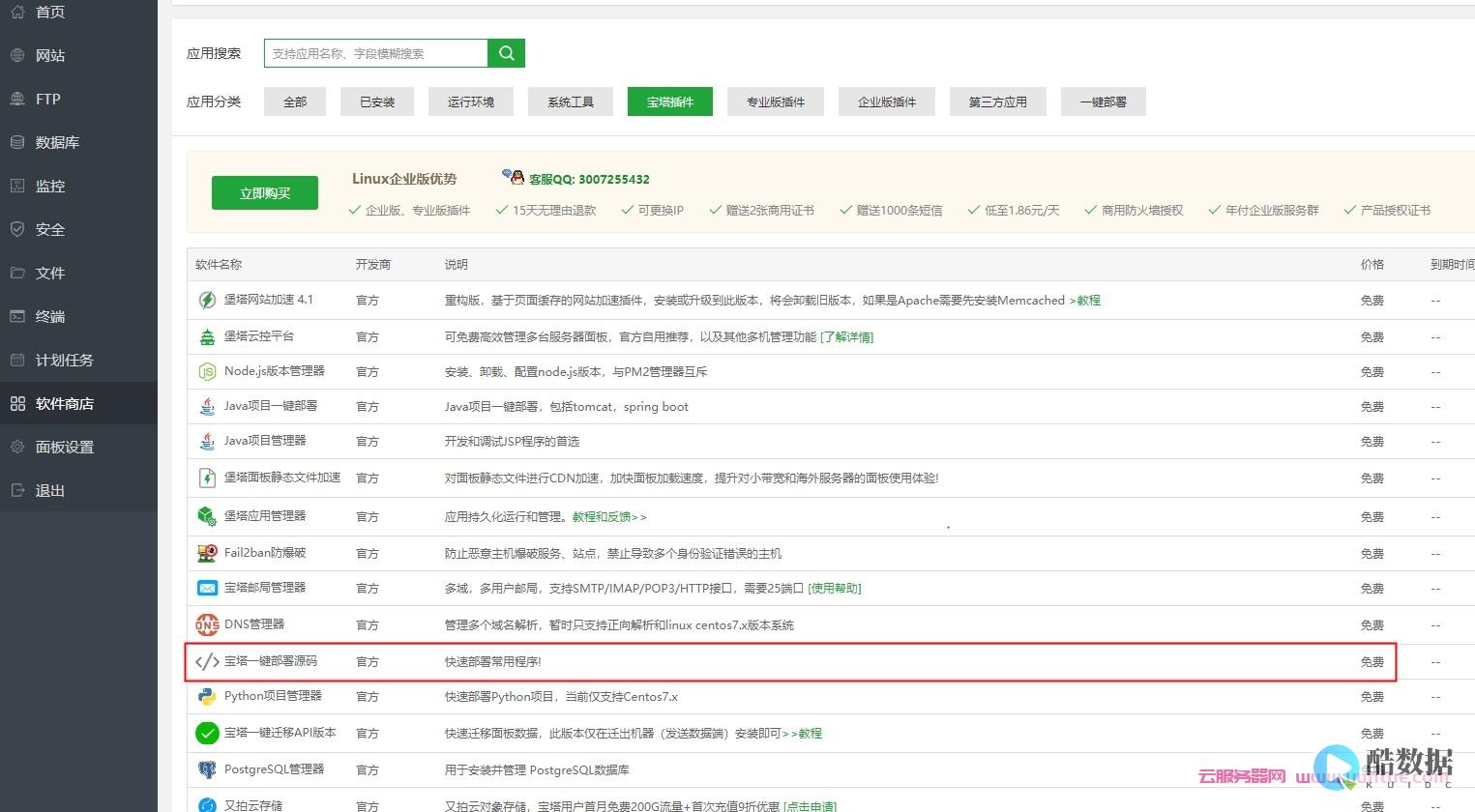

第三方安全工具的应用

对于需要动态管理IP黑名单的场景,可借助Fail2ban、ModSecurity等工具,Fail2ban能够通过监控日志(如SSH登录失败、HTTP 403错误)自动触发IP屏蔽,支持自定义规则与封禁时长,实现自动化防御,配置SSH攻击防护时,可在

jail.local

中设置:

[ssh-iptables]enabled = trUEFIlter = sshdport = 22maxretry = 3bantime = 3600

当同一IP连续3次登录失败后,将自动封禁1小时。

屏蔽IP后的验证与维护

规则配置完成后,需通过实际测试验证屏蔽效果,使用或浏览器访问目标IP,确认返回“403 Forbidden”或连接超时,建议定期审查IP黑名单,避免因长期屏蔽导致误伤正常用户(如动态IP场景),对于已解除威胁的IP,应及时解除屏蔽,可通过删除对应防火墙规则或修改Web配置实现,结合日志分析工具(如ELK Stack)监控访问来源,动态调整屏蔽策略,确保安全性与可用性的平衡。

注意事项与最佳实践

屏蔽IP地址时需注意以下几点:一是避免过度依赖单一IP屏蔽,应结合入侵检测系统(IDS)、Web应用防火墙(WAF)等多层防护;二是区分静态IP与动态IP,对动态IP用户(如家庭宽带)采用更灵活的封禁策略(如按时间段屏蔽);三是遵守相关法律法规,确保IP屏蔽行为不侵犯用户隐私;四是建立应急响应机制,当误屏蔽重要IP时,能快速恢复访问,通过科学管理IP黑名单,可在提升服务器安全性的同时,保障业务的连续性与稳定性。

发表评论