IIS安全教程:使用安全信息和事件管理(SIEM)系统

什么是SIEM系统?

安全信息和事件管理(SIEM)系统是一种集成了安全信息管理(SIM)和安全事件管理(SEM)功能的综合性解决方案。它可以帮助组织实时监控和分析网络中的安全事件,提供全面的安全威胁可视化和报告功能。

IIS的安全挑战

Internet Information Services(IIS)是微软的一种Web 服务器 软件,广泛用于托管和管理网站和Web应用程序。然而,由于其广泛的使用和复杂性,IIS也面临着各种安全挑战。

一些常见的IIS安全问题包括:

使用SIEM系统增强IIS安全

SIEM系统可以帮助组织更好地保护其IIS服务器免受安全威胁。以下是一些使用SIEM系统增强IIS安全的方法:

实时监控和分析

SIEM系统可以实时监控和分析IIS服务器上的安全事件。它可以收集来自各种安全设备和日志源的数据,并使用高级分析算法来检测潜在的安全威胁。通过实时监控和分析,组织可以及时发现并应对安全事件。

日志管理和审计

SIEM系统可以帮助组织管理和审计IIS服务器的日志。它可以自动收集、存储和分析日志数据,并生成详细的报告。通过对日志进行管理和审计,组织可以更好地了解其IIS服务器的安全状况,并及时发现异常活动。

威胁情报和漏洞管理

SIEM系统可以集成威胁情报和漏洞管理功能,帮助组织及时了解最新的安全威胁和漏洞信息。它可以自动更新威胁情报和漏洞库,并提供相关的警报和建议。通过使用威胁情报和漏洞管理功能,组织可以更好地保护其IIS服务器免受已知的安全威胁。

总结

使用安全信息和事件管理(SIEM)系统可以帮助组织增强其IIS服务器的安全性。SIEM系统可以实时监控和分析安全事件,管理和审计日志,以及提供威胁情报和漏洞管理功能。通过使用SIEM系统,组织可以更好地保护其IIS服务器免受安全威胁。

香港服务器首选树叶云

树叶云是一家专业的云计算公司,提供高质量的香港服务器。我们的香港服务器具有高性能、高可靠性和高安全性,适用于各种Web应用程序和网站。请访问我们的官网了解更多信息:

怎么开启SYS权限

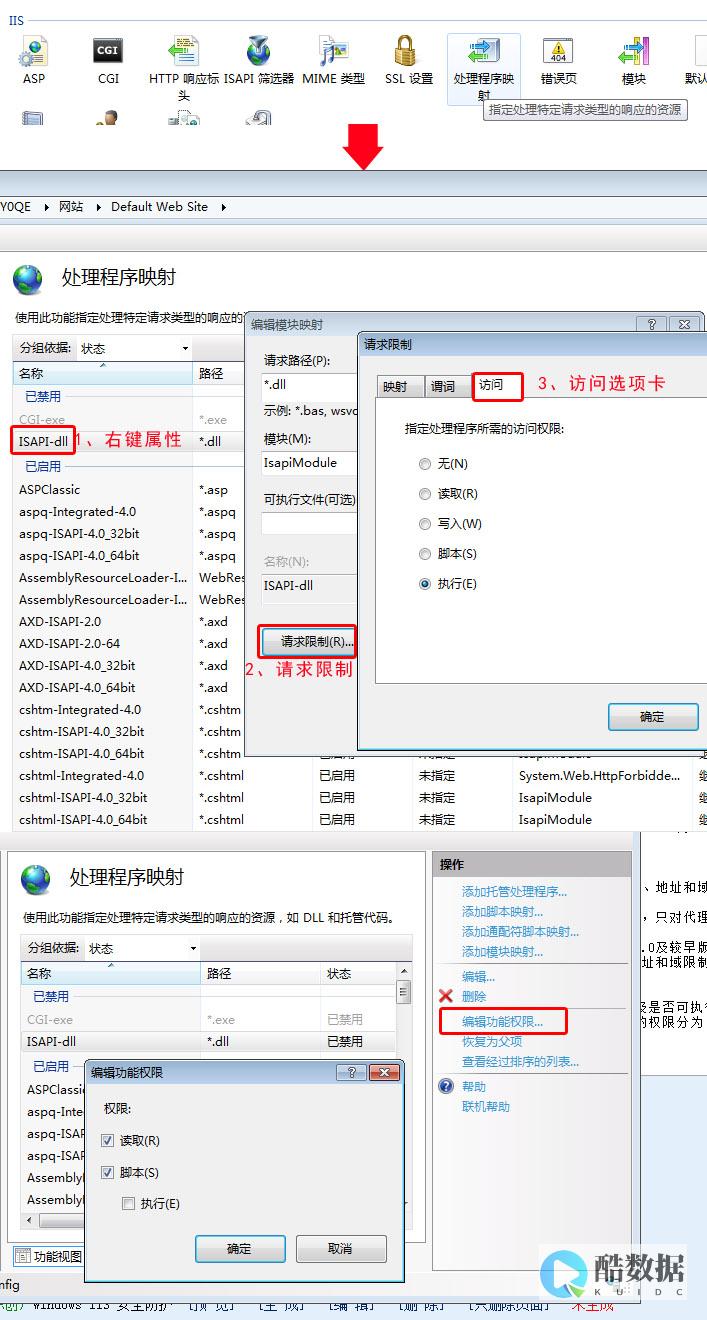

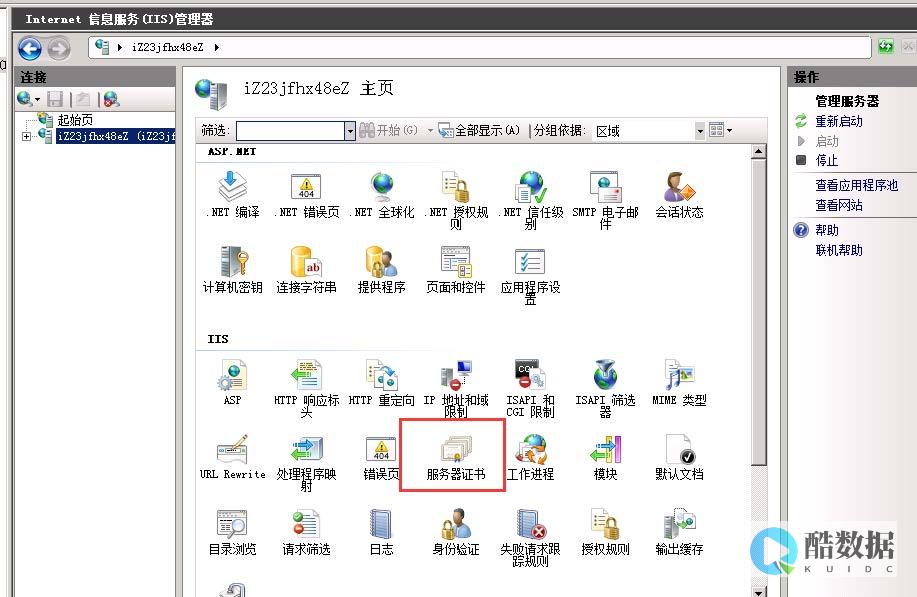

是一个网络的版本,你的启动方式和这个版本不兼容造成的IIS 安全设置1.关闭并删除默认站点默认FTP站点默认Web站点管理Web站点2.建立自己的站点,与系统不在一个分区如:D:\wwwroot3.建立 E:\Logfiles 目录,以后建立站点时的日志文件均位于此目录,确保此目录上的访问控制权限是: Administrators(完全控制)System(完全控制)3.删除IIS的部分目录IISHelp C:\winnt\help\iishelpIISAdmin C:\system32\inetsrv\iisadminMSADC C:\Program Files\Common Files\System\msadc\删除 C:\\inetpub4.删除不必要的IIS映射和扩展IIS 被预先配置为支持常用的文件名扩展如 和 文件。 IIS 接收到这些类型 的文件请求时,该调用由 DLL 处理。 如果您不使用其中的某些扩展或功能,则应删除该映射,步骤如下:打开 Internet 服务管理器:选择计算机名,点鼠标右键,选择属性:然后选择编辑然后选择主目录, 点击配置选择扩展名 \“\“, \“\“,\“\“,\“\“,\“\“和,点击删除如果不使用server side include,则删除\“\“ \“\“ 和 \“\“5.禁用父路径 (有可能导致某些使用相对路径的子页面不能打开)“父路径”选项允许您在对诸如 MapPath 函数调用中使用“..”。 在默认情况下,该选项处于启用状态,应该禁用它。 禁用该选项的步骤如下:右键单击该 Web 站点的根,然后从上下文菜单中选择“属性”。 单击“主目录”选项卡。 单击“配置”。 单击“应用程序选项”选项卡。 取消选择“启用父路径”复选框。 6.在虚拟目录上设置访问控制权限主页使用的文件按照文件类型应使用不同的访问控制列表:CGI (, , , )Everyone (X)Administrators(完全控制)System(完全控制)脚本文件 ()Everyone (X)Administrators(完全控制)System(完全控制)include文件 (, , )Everyone (X)Administrators(完全控制)System(完全控制)静态内容 (, , , )Everyone (R)Administrators(完全控制)System(完全控制)在创建Web站点时,没有必要在每个文件上设置访问控制权限,应该为每个文件类型创建一个新目录,然后在每个目录上设置访问控制权限、允许访问控制权限传给各个文件。 例如,目录结构可为以下形式:D:\wwwroot\myserver\static ()D:\wwwroot\myserver\include ()D:\wwwroot\myserver \script ()D:\wwwroot\myserver \execuTable ()D:\wwwroot\myserver \images (, )7.启用日志记录1)日志的审核配置确定服务器是否被攻击时,日志记录是极其重要的。 应使用 W3C 扩展日志记录格式,步骤如下:打开 Internet 服务管理器:右键单击站点,然后从上下文菜单中选择“属性”。 单击“Web 站点”选项卡。 选中“启用日志记录”复选框。 从“活动日志格式”下拉列表中选择“W3C 扩展日志文件格式”。 单击“属性”。 单击“扩展属性”选项卡,然后设置以下属性:* 客户 IP 地址* 用户名* 方法* URI 资源* HTTP 状态* Win32 状态* 用户代理* 服务器 IP

安装了iis后,怎样配置?

这个也不是很懂你是用来搞监控的吗?进控制面板里-添加删除-windows组件-把你安装的IIS打上沟其实你只是要把它公布在外网上的话,你把Internet选项里的安全控件全部启用外网应该可以看的这样的话机子会比较危险。

怎样更好防止黑客入侵?

防黑客需要好多方面的知识 ,简单更本不能说的很全面 找了篇文章看对你有没帮助!步骤一,一定要把Guest帐号禁用。 有很多入侵都是通过这个帐号进一步获得管理员密码或者权限的。 如果不想把自己的计算机给别人当玩具,那还是禁止的好。 打开控制面板,双击“用户和密码”,选择“高级”选项卡。 单击“高级”按钮,弹出本地用户和组窗口。 在Guest帐号上面点击右键,选择属性,在“常规”页中选中“帐户已停用”。 步骤二,停止共享。 系统安装好之后,系统会创建一些隐藏的共享。 点击开始→运行→cmd,然后在命令行方式下键入命令“net share”就可以查看它们。 网上有很多关于IPC入侵的文章,都利用了默认共享连接。 要禁止这些共享,打开管理工具→计算机管理→共享文件夹→共享,在相应的共享文件夹上按右键,点“停止共享”就行了。 步骤三,尽量关闭不必要的服务,如Terminal Services、IIS(如果你没有用自己的机器作Web服务器的话)、RAS(远程访问服务)等。 还有一个挺烦人的Messenger服务也要关掉,否则总有人用消息服务发来网络广告。 打开管理工具→计算机管理→服务和应用程序→服务,看见没用的就关掉。 步骤四,禁止建立空连接。 在默认的情况下,任何用户都可以通过空连接连上服务器,枚举帐号并猜测密码。 我们必须禁止建立空连接,方法有以下两种: (1)修改注册表: HKEY_Local_MachineSystemCurrent-ControlSetControlLSA下,将DWORD值RestrictAnonymous的键值改成1。 (2)修改Windows 2000的本地安全策略: 设置“本地安全策略→本地策略→选项”中的RestrictAnonymous(匿名连接的额外限制)为“不容许枚举SAM账号和共享”。 步骤五,如果开放了Web服务,还需要对IIS服务进行安全配置: (1) 更改Web服务主目录。 右键单击“默认Web站点→属性→主目录→本地路径”,将“本地路径”指向其他目录。 (2) 删除原默认安装的Inetpub目录。 ?(3) 删除以下虚拟目录: _vti_bin、IISSamples、Scripts、IIShelp、IISAdmin、IIShelp、MSADC。 (4) 删除不必要的IIS扩展名映射。 方法是:右键单击“默认Web站点→属性→主目录→配置”,打开应用程序窗口,去掉不必要的应用程序映射。 如不用到其他映射,只保留、即可。 (5) 备份IIS配置。 可使用IIS的备份功能,将设定好的IIS配置全部备份下来,这样就可以随时恢复IIS的安全配置。 不要以为这样就万事大吉,微软的操作系统我们又不是不知道,bug何其多,所以一定要把微软的补丁打全。

发表评论