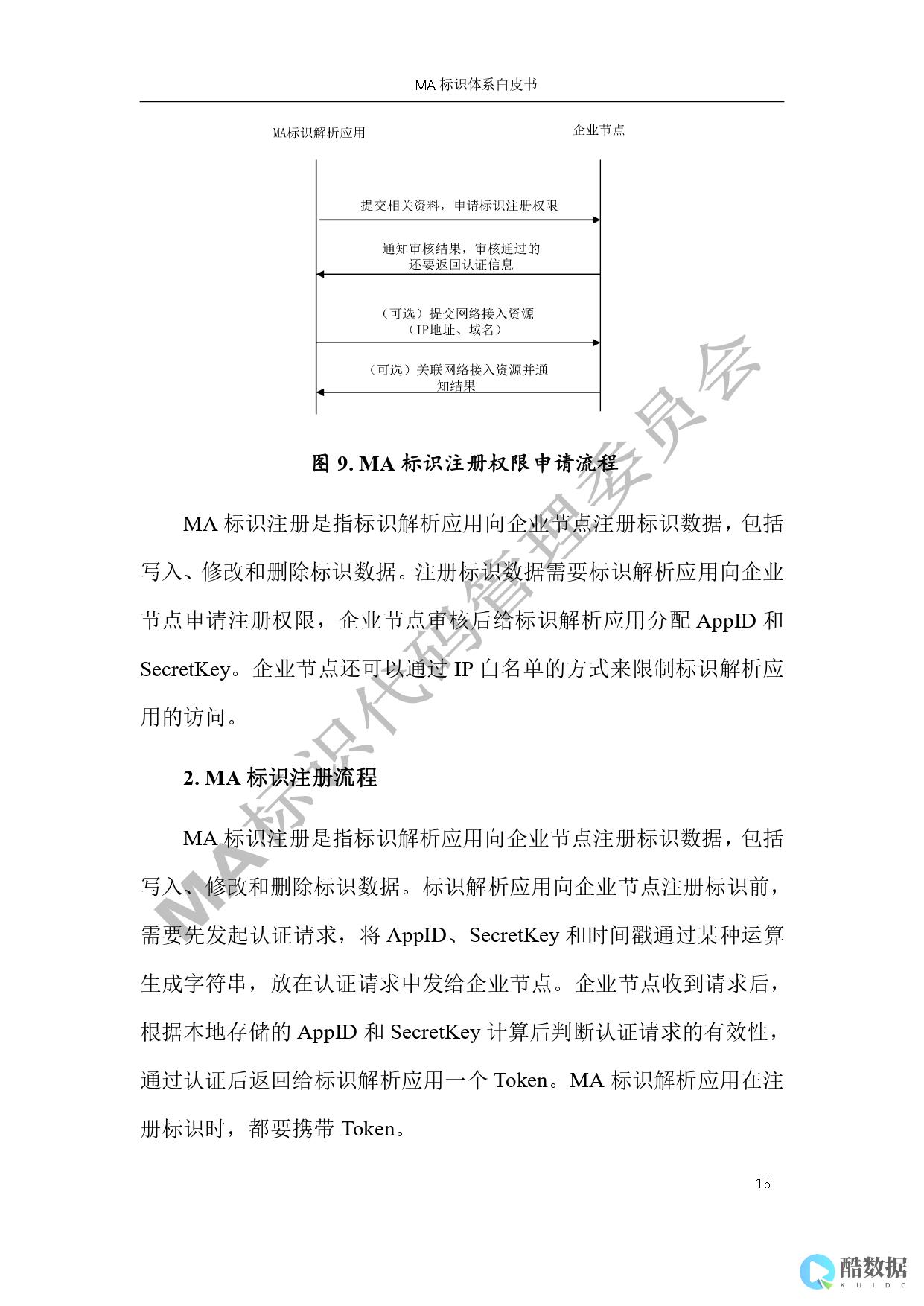

Win8网络身份验证:机制解析、问题解决与安全实践

Windows 8(Win8)作为微软推出的首个现代操作系统,在身份验证机制上融合了传统密码、智能卡及网络协议(如Kerberos、NTLM)等技术,旨在平衡安全性与用户体验,在企业环境中,Win8系统的网络身份验证是员工接入内部网络、访问资源的关键环节,其稳定性和安全性直接影响业务连续性,本文将从机制原理、常见问题、解决方案及安全最佳实践入手,结合 酷番云 (KoolFam Cloud)的实践经验,系统阐述Win8网络身份验证的核心内容。

Win8网络身份验证

Win8的网络身份验证体系以“域控制器(DC)”为核心,通过 身份验证协议 (Kerberos、NTLM)实现用户与系统的双向认证,确保网络访问的安全性,其核心目标是:在保证身份真实性的前提下,提供便捷的登录体验。

对于企业用户而言,Win8网络身份验证需满足两个关键需求:一是 合规性 (符合国家信息安全标准,如GB/T 22239-2019《信息安全技术 网络安全等级保护基本要求》),二是 可管理性 (通过集中管理工具优化运维效率)。

核心身份验证机制解析

Win8支持多种身份验证方式,其中Kerberos、NTLM、智能卡及多因素认证(MFA)是主流技术,各机制的特点与应用场景如下:

| 身份验证机制 | 工作原理 | 适用场景 | 安全性等级 |

|---|---|---|---|

| Kerberos协议 | 基于票据交换机制,用户首次登录时获取“服务票据”(TGT),后续访问资源时使用“服务票据”(ST) | 企业内部网络(如VPN、文件共享) | 高 |

| NTLM协议 | 采用“挑战-响应”机制,客户端与服务器交换随机数,通过哈希算法验证身份 | 旧系统兼容(如早期Windows版本) | 中 |

| 智能卡身份验证 | 硬件智能卡(如USB智能卡)或软件智能卡(如TPM芯片)存储证书,输入PIN后验证 | 高安全性场景(如金融、政务) | 极高 |

| 多因素认证(MFA) | 结合密码+硬件令牌/生物识别/短信验证码等多种因素,提升认证强度 | 敏感业务(如财务系统) | 高 |

Kerberos协议:Win8的核心身份验证技术

Kerberos是Win8系统的默认身份验证协议,采用“对称密钥密码学”实现高效认证,其工作流程分为三步:

Kerberos的优势在于 票据可复用 (如ST可重复使用多次),且支持“信任域”扩展(跨组织认证)。

NTLM协议:历史兼容性的补充

NTLM是早期Windows系统的身份验证协议,适用于无法升级到Win8的旧系统,其工作流程为:

尽管NTLM安全性低于Kerberos,但在混合环境中(如Win8与WinXP共存)仍需支持。

智能卡身份验证:高安全场景的标配

智能卡身份验证通过硬件设备(如USB智能卡)或内置芯片(如TPM)存储数字证书,结合PIN码实现强认证,Win8支持“智能卡登录”(通过“控制面板-用户账户-登录选项”配置),其优势在于:

多因素认证(MFA):提升安全性的关键

Win8支持通过“组策略”集成MFA(如短信验证码、硬件令牌、生物识别),通过“组策略管理编辑器”配置“网络访问保护”策略,要求用户登录时提供密码+硬件令牌。

酷番云的 云MFA服务 可无缝集成Win8系统,实现“单点登录(SSO)”与多因素认证结合,降低企业运维成本。

常见问题排查与解决方案(结合酷番云经验案例)

Win8网络身份验证过程中,常见问题包括登录失败、验证延迟、智能卡异常等,以下结合酷番云的实战案例,分析解决思路:

登录失败:企业案例——某零售集团Win8网络接入问题

某大型零售集团部署Win8系统后,员工无法通过公司内部网络登录,错误提示为“身份验证失败”。

验证延迟:科技企业案例——Win8系统网络登录缓慢

某科技企业反馈Win8系统网络登录延迟(平均3-5秒),影响员工工作效率。

智能卡验证异常:金融机构案例——智能卡登录失败

某金融机构员工使用智能卡登录Win8系统时,出现“智能卡未响应”错误。

安全最佳实践与优化建议

为保障Win8网络身份验证的安全性与稳定性,企业需遵循以下最佳实践:

Win8网络身份验证是保障企业网络安全的关键环节,其核心机制(Kerberos、智能卡、MFA等)需结合实际场景优化配置,通过遵循安全最佳实践(如定期更新、强密码、MFA集成),并结合云服务(如酷番云的云身份管理)提升可管理性,可有效解决常见问题,确保系统稳定运行。

发表评论