Netskope 的研究人员正在跟踪一个使用恶意 Python 脚本窃取 Facebook 用户凭据与浏览器数据的攻击行动。攻击针对 Facebook 企业账户,包含虚假 Facebook 消息并带有恶意文件。攻击的受害者主要集中在南欧与北美,以制造业和技术服务行业为主。

2023 年 1 月,Meta 发现了名为 NodeStealer 的基于 JavaScript 开发的恶意软件,该恶意软件旨在窃取 Facebook 账户的 Cookie 与登录凭据。

本次发现的攻击行动是基于 Python 开发的 NodeStealer 的新变种,其意图仍然是入侵 Facebook 企业账户。与此前的 NodeStealer 版本不同的是,该版本的 NodeStealer 还会窃取所有的可用的凭据与 Cookie,不仅仅局限于 Facebook。

通过 Facebook 进行分发

研究人员发现新的 NodeStealer 变种部署在 Facebook CDN 上,作为消息附件发送给受害者。诱饵图片引诱 Facebook 账号的管理员下载恶意软件,与此前不同的是,该攻击行动中使用了批处理文件而不是可执行文件作为初始 Payload。

研究人员发现了相同的、多种语言的批处理文件,说明攻击者对不同的受害群体进行了定制化。

下载脚本文件后,用户可能会点击运行批处理文件。由于批处理文件使用的字符编码不同,默认情况下使用文本编辑器打开会显示不连贯的字符。这也是攻击者进行混淆的一种方式,使用正确的编码打开即可对脚本进行分析。

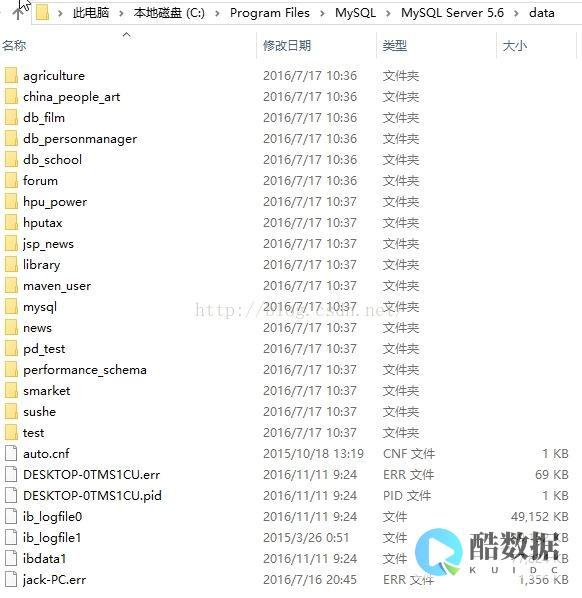

用户执行批处理文件后,首先会打开 Chrome 浏览器并跳转到良性页面。Chrome 进程后续不会被使用,应该只是为了让用户相信该文件是良性。但在后台,PowerShell 代码会使用 Invoke-WebRequest 从新注册的恶意域名(vuagame[.]store)下载多个文件。率先下载的两个 ZIP 文件(Document.zip 与 4HAI.zip)会被存储在 C:\Users\Public 文件夹中。Document.zip 文件中包含 Python 解释器及其所需的各种库,而 4HAI.zip 中包含恶意软件 Payload。

持久化

与此前的版本相比,该 NodeStealer 的一个主要区别在于持久化方法。4HAI.zip文件中包含另一个要复制到启动文件夹的恶意批处理脚本,该脚本会运行 PowerShell 代码并下载执行名为project.py的 Python 脚本。与之前的批处理脚本一样,也需要更改编码才能正常查看该脚本。

将批处理脚本复制到启动文件夹后,将会下载并执行另一个名为rmv.py的 Python 脚本清除痕迹。

被窃的凭据与浏览器 Cookie

启动文件夹中的恶意 Python 脚本将嵌入的十六进制编码数据转换为二进制。这部分数据被压缩了多次,可能是为了逃避检测。在经过多次解压后,使用 exec 函数来运行该脚本。

运行后,脚本会检查是否有 Chrome 进程正在运行。如果确认就终止该进程,打开 Chrome 只是为让用户相信其安全性。但窃密时需要保证 Chrome 未在运行,才能访问浏览器数据。

之后,NodeStealer 通过 IPinfo 收集用户的 IP 地址与国家代码,并将其作为保存收集数据的文件夹名称。

恶意脚本会收集 Chrome 浏览器多方面的数据,例如登录数据、Cookie 与本地状态等。所有复制的文件都会被放置在临时文件夹中,以用户的 IP 地址与国家/地区代码作为文件夹名称。与之前的 NodeStealer 类似,也是针对多浏览器进行攻击的,例如 Microsoft Edge、Brave、Opera、Cốc Cốc、Opera 和 Firefox。复制文件的文件夹稍后会被删除,清除窃取数据的证据。

收集浏览器文件后,NodeStealer 首先收集加密密钥,后续使用这些密钥来解密加密的密码。然后收集用户名、密码与登录的 URL,并将这些数据保存在名为Password.txt的文本文件中,该文件位于之前创建的临时文件中。

NodeStealer 还会收集 Cookie 数据,例如域名、Cookie 与其他重要数据。与之前的版本不同,该变种会收集浏览器的所有 Cookie,无论其是否与 Facebook 有关。当然,该恶意软件仍然在积极寻找 Facebook 的数据,与 Facebook 相关的数据被保存在不同的文本文件中。窃取用户的 Cookie 可能会被用于后续的针对性攻击,Cookie 也可以被用户绕过登录或者双因子验证等机制,帮助攻击者接管账户或者进行欺诈交易。

通过 Telegram 进行数据回传

与过去基于 Python 的 NodeStealer 一样,所有的文件都是通过 Telegram 回传的。

一旦数据被泄露,该脚本就会对创建的所有文件与文件夹进行清理。由于恶意批处理文件被放置在启动文件夹中,用户凭据与其他浏览器数据将会不断被收集回传。

结论

研究人员认为这是基于 Python 的 NodeStealer 的一个新变种,与早期变种相比,新变种使用批处理文件下载与运行后续 Payload。并且,新变种会从多个浏览器与多个网站窃取用户凭据与 Cookie。攻击者收集到了足够的信息后,这些信息可能会被用于进行更有针对性的攻击。窃取了 Facebook Cookie 与凭证的攻击者可以使用这些信息来接管账户,利用合法的页面进行欺诈性交易。

什么是网络犯罪?

就是在网络中,对社会,对他人的财产造成重大损失,或是偷切他人的物品,都可以称为网络犯罪.

什么是商业间谍

盗机密致巨额损失,以谍制谍自保高科技发达让商业间谍“如鱼得水”,以此更易窃取企业内的商业情报。 所谓商场如战场,尔虞我诈是必然的事,若以正当渠道收集商业情报无可厚菲,但还是有商家罔顾职业道德和法律,安排商业间谍窃取竞争对手的商业机密。 高科技发展迅速,促使商业间谍能籍重科技窃取更多的情报,因此有人估计,因此造成的商业损失高达每年1000亿美元,相当于2005年全球付费搜索引擎市场营销100亿美元的10倍。 有调查显示,名列《财富》(Fortune)全球1000强的大公司,平均每年发生2.45次的商业间谍事件,损失总数高达450亿美元。 其中,位于硅谷的高科技公司首当其冲,发生的窃密案件中,有54%个别损失高达1.2亿美元。 令这些企业惊讶的失窃损失数字,促使它们不得不加紧防范,规定员工不得向外透露企业的情报,如IBM公司更在新员工加入时的宣誓书上,特别注明不要在何场合谈论技术秘密,参加任何活动不能触及秘密,有人问起必须拒绝,若无法回避问题宁可退出有关活动。 有些公司则采取“以其人之道还治其人之身”的方法,以谍制谍,特别聘请反间谍人员入驻公司,宁愿花费每小时50英镑至1万英镑不等的费用,严逮潜伏的商业间谍,防止工业机密外泄而造成惨重的损失。 保障利益不受损,立法对付商业间谍在今日科技与商业发达的社会,间谍的眼睛隐藏在某个角落搜索秘密,若没有法律制衡,将会造成重大的经济损失。 商业间谍的身份是秘密,有人当宝,有人视如蛇蝎,这种又爱又恨的角色,最终唯有以法律的紧箍圈将之套实。

system是什么进程?

System Idle Process SYSTEM不是一个真正的进程,是核心虚拟出来的,多任务操作系统都有的!在没有可用的进程时,系统处于空运行状态,此时就是System Idle Process SYSTEM在运行!故它占用97%CPU时间,说明你的机器负荷很轻!你用WINZIP解压一个大的文件时,就可看到,System Idle Process SYSTEM占用CPU时间变化。 system idle ……是表示你系统剩余的CPU资源! 不要想去结束它! 要是他占的CPU资源为0估计你该重新启动了

发表评论