误报(即不存在安全威胁的地方发出安全警报)是SOC(security operations centers)所面对的一个难题。大量研究表明,为了识别那些迫在眉睫的网络威胁,SOC分析师花费大量时间和精力来追踪安全警报,然而这些警报最后往往会被发现是误报。

安全公司Invicti最近一项研究发现,SOC每年平均要浪费1万个小时以及50万美元来验证安全测试的可靠性以及威胁警报的真实性。同时,ESG(Enterprise Strategy Group)为Fastly公司进行的另一项调查发现,一家企业平均每天会收到53条来自其web应用和api安全工具的警报,但其中近一半(45%)的警报都是误报。在该调查中,十分之九的受访者都认为误报会对安全团队造成危害。

Deep Instinct公司的网络安全宣传主管Chuck Everette表示, “对于SOC来说,误报是最大的痛点之一。SOC的主要工作是监控安全事项,并及时地进行调查和响应。如果这些真实的安全警报被成百上千的误报淹没,那么SOC分析师对真实安全警报响应和处理的效率将会大打折扣。

完全消除误报几乎是不可能的。但是,有一些方法可以让SOC尽可能地缩短处理安全警报的时间。下面是其中的五种方法:

1. 关注重要的威胁

在配置和调整IDS和SIEM系统等安全警报工具时,请确保定义的规则和行为仅在威胁到相关环境时才会发出警报。安全工具可以聚合大量日志数据,但从威胁的角度来看,并非所有日志数据都与目标环境相关。

Vectra CTO团队的技术总监Tim Wade表示,SOC处理的大部分误报都是由以下三种情况中的其中一种导致的。

第一,基于相关性的规则通常无法描述足够数量的特征,而这些特征正是将检测的灵敏度和专指度提高到可执行水平所必需的东西。因此,检测往往只能识别威胁行为,但无法判断其是否为良性。

其次,基于行为的规则主要关注异常,擅长以追溯的方式发现威胁。但它往往无法发出执行信号。对于任何规模的企业来说,‘有异常是正常的’。这意味着存在异常行为是再正常不过的事,所以追查每一个异常无疑是在浪费时间和精力。

最后,SOC在对自身事件的分类上不够成熟,无法区分恶意的威胁和良性的误报。这导致良性警告与误报被混为一谈,很大程度上隐藏了一些关键数据,这些数据能够帮助改进检测流程,实现迭代。

Netenrich 的首席威胁猎人John Bambenek表示:误报产生的主要原因是SOC未能理解在其特定环境中真正的威胁指标是什么,并缺乏可用于测试规则的优质数据。许多安全实体通常会将威胁指标作为其研究的一部分,但有时仅靠有效的威胁指标并不足以识别那些与特定环境相关的威胁。

例如,一些网络不法分子使用Tor软件。所以,Tor的使用与网络威胁相关。但这并不意味着每个使用Tor的人都是不法分子。大多数研究都需要关联分析,但许多公司在这方面都很落后。”

2. 不要被“误报率”所误导

JupiterOne的首席信息安全官Sounil Yu说:“安全管理人员经常对供应商的低误检率声明有着过于字面化的理解。比如SOC工具所声明的1%误检率和1%漏检率并不意味着真实安全警报率是99%。由于合法流量通常比恶意流量要高得多,所以真实安全警报率通常会远低于安全管理人员最初的预期值。”真实安全警报率实际上要低很多,而且根据所处理事件的数量,这个概率还会进一步降低。

他指出:假如一个SOC每天处理10万个事件,其中只有100个是真实警报,剩下的99900个均为误报。在这种情况下,1%的误检率意味着安全团队必须追踪999个误报,而真实警报率仅为Yu所以说的9%。如果我们将事件的数量增加到100万,同时将真实警报地的数量保持在100,那么真实警报率将进一步降低到1%以下。

Yu还表示,安全管理人员的主要收获是:误报率的微小差异会显著影响SOC所需要处理的误报数量。因此,不断调整检测规则以降低误报率,并尽可能使警报的初始调查以自动化的方式进行非常重要。另一方面,安全团队还应抑制其向检测引擎投入超过所需数量的数据。与其武断地在检测通道中输入过多数据,不如只输入处理检测规则所需的数据,并将剩余数据用于之后的自动化扩充。

3. 入侵自身网络

Data Theorem公司的COO,Doug Dooley表示:SOC分析师在处理低影响的安全警报时往往比处理误报更加费力。比如,安全团队会被要求去识别应用开发中可能存在的或可能永远不会被利用的代码质量问题,而不是关注对业务有重大影响的问题时。SecOps团队很容易受困于一些被错误地归类为“误报”的非关键警报。

只有当安全团队与商务领导密切合作时,他们才能专注于真正重要的事,并过滤掉那些无关紧要的事情。如果最受欢迎的APP数据泄露可能会严重损害品牌效益,降低股价,并使该公司失去客户,那么关注APP栈中可利用的威胁就会成为更为优先的事项。

Dooley建议组织在自己的系统上进行威胁测试,以验证是否存在可被利用的威胁,而不是将重点放在理论攻击和脚本上。他表示:这样的测试和验证可以在安全运营团队和开发团队之间建立信任和可信度。

4. 维护良好的记录和指标

记录无用的调查是一个用来最大限度地降低重蹈覆辙可能性的好方法。为了改进检测和微调警报,SOC需要能够从可执行信号中过滤掉噪音。这要求组织拥有可以回顾和学习的数据。

Vectra公司的Wade表示:在一个时间、资源和精力都有限的世界里,每一次把精力浪费在处理误报上,企业就会多一分忽略可执行信号的风险。毫不夸张地说,SOC非常需要维护好其调查的有效记录和指标,用于不断改进其检测工程。不幸的是,对于许多SOC团队来说,这种改善进程所必需的长期规划工作往往会被当下的混乱问题所耽误。

Bambenek表示:安全警报工具应具备反馈机制和指标,允许安全维护人员追溯供应商和信息源的误报率。如果你使用的是一个安全遥测数据湖,那么你还可以对照以前的数据来查看指标和新规则,从而了解误报率。

5. 仅靠自动化是不够的

有效地实行自动化,可以帮助现代SOC,应对警报过载或技能欠缺所带来的挑战。但是,组织仍需要操作人员,或者利用MSP(managed service provider)来最大限度地使用自己的技术。Invicti的首席产品官。Sonali Shah表示:由于手动确认每个安全威胁的时间为一小时,所以安全团队每年可能要花费高达1万小时的时间来处理误报。并且在Invicti的调查中,超过四分之三的受访者都表示,他们通常手动验证威胁。这种情况下,将自动化技术集成到现有的工作流中便可以帮助应对误报所带来的挑战。

S&P全球市场情报公司的分析师Daniel Kennedy表示,为了最大限度地利用技术,SOC需要操作人员来调整日志记录和检测工具、开发脚本以及定制工具(将供应商工具集成到一起)。这些操作人员随着时间的推移,不断地了解掌握组织技术的定制特性,这对SOC来说是非常有用的。他们可以通过检查日常报告中的模式、开发脚本、调整供应商工具以及为有效的自动响应划分级别来帮助SOC节省时间。

Deep Instinct的Everette表示,调整警报、事件和日志是必要的。主题专家(SME)必须对系统进行配置,以确保只有高保真的警报才会被呈现出来。同时,还需要设置相应的事件触发器,以确保在需要时提高相应的优先级。为了有效地做到这一点,组织必须关联和分析不同来源的数据,如安全日志、事件和威胁数据。安全警报工具“不是一种一劳永逸的机制”。为了最大限度地利用警报工具,SOC需要寻找机会来增强每个工具的性能,在减少误报数量的同时,提高其整体安全态势的有效性。

点评

“误报”的产生,往往是由于威胁的判定条件不够具体明确。对于不用的系统环境,甚至不同的安全工作人员来说,威胁的定义都是不同的,带有很强的主观性。因此,对安全检测工具的过分依赖是非常不可取的。检测工具仅能起到协助作用,关键还是在于安全技术人员能力的提升,发挥出检测工具的最大价值。

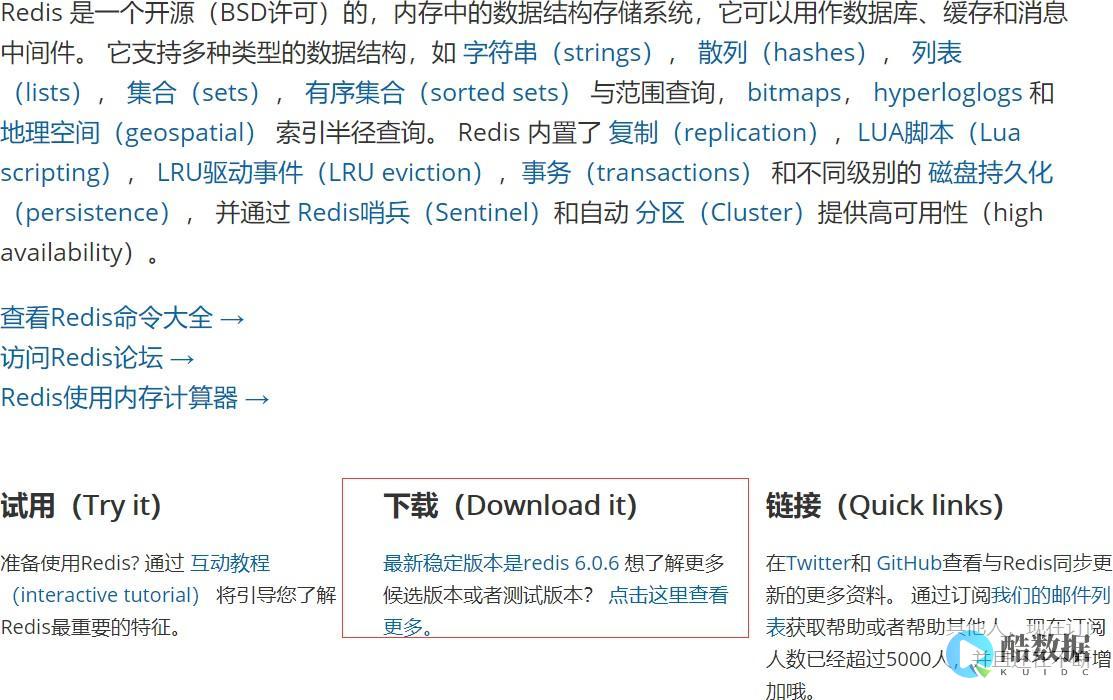

E语言为什么会被杀毒软件报毒

他是把c语言重新封装的一种形式,本质还是c由于封装的形式,另外好要调用很多系统的库文件,所以被误报也正常用汉语也代码本来就怪怪的,代码被识别为病毒很正常不是说汉语不好,但是汉语做计算机语言确实不合适个人认为阿拉伯数字最适合做变成语言了呵呵,

请问在电脑中什么是免杀?

一.关于免杀的来源为了让我们的木马在各种杀毒软件的威胁下活的更久.二.什么叫免杀和查杀可分为二类:1.文件免杀和查杀:不运行程序用杀毒软件进行对该程序的扫描,所得结果。 2.内存的免杀和查杀:判断的方法1>运行后,用杀毒软件的内存查杀功能.2>用OD载入,用杀毒软件的内存查杀功能.三.什么叫特征码1.含意:能识别一个程序是一个病毒的一段不大于64字节的特征串.2.为了减少误报率,一般杀毒软件会提取多段特征串,这时,我们往往改一处就可达到免杀效果,当然有些杀毒软件要同时改几处才能免杀.(这些方法以后详细介绍)3.下面用一个示意图来具体来了解一下特征码的具体概念四.特征码的定位与原理1.特征码的查找方法:文件中的特征码被我们填入的数据(比如0)替换了,那杀毒软件就不会报警,以此确定特征码的位置2.特征码定位器的工作原理:原文件中部分字节替换为0,然后生成新文件,再根据杀毒软件来检测这些文件的结果判断特征码的位置五.认识特征码定位与修改的工具(特征码定位器) (特征码的修改)用于计算从文件地址到内存地址的小工具-32(十六进制编辑器,用于特征码的手工准确定位或修改)六.特征码修改方法特征码修改包括文件特征码修改和内存特征码修改,因为这二种特征码的修改方法是通用的。 所以就对目前流行的特征码修改方法作个总节。 方法一:直接修改特征码的十六进制法1.修改方法:把特征码所对应的十六进制改成数字差1或差不多的十六进制.2.适用范围:一定要精确定位特征码所对应的十六进制,修改后一定要测试一下能否正常使用.方法二:修改字符串大小写法1.修改方法:把特征码所对应的内容是字符串的,只要把大小字互换一下就可以了.2.适用范围:特征码所对应的内容必需是字符串,否则不能成功.方法三:等价替换法1.修改方法:把特征码所对应的汇编指令命令中替换成功能类拟的指令.2.适用范围:特征码中必需有可以替换的汇编指令.比如JN,JNE 换成JMP等.如果和我一样对汇编不懂的可以去查查8080汇编手册.方法四:指令顺序调换法1.修改方法:把具有特征码的代码顺序互换一下.2.适用范围:具有一定的局限性,代码互换后要不能影响程序的正常执行方法五:通用跳转法1.修改方法:把特征码移到零区域(指代码的空隙处),然后一个JMP又跳回来执行.2.适用范围:没有什么条件,是通用的改法,强烈建议大家要掌握这种改法.七.木马免杀的综合修改方法文件免杀方法:1.加冷门壳2.加花指令3.改程序入口点4.改木马文件特征码的5种常用方法5.还有其它的几种免杀修改技巧内存免杀方法:修改内存特征码:方法1>直接修改特征码的十六进制法方法2>修改字符串大小写法方法3>等价替换法方法4>指令顺序调换法方法5>通用跳转法方法6>利用免疫工具阻止内存查杀

怎样让易语言编的程序不被杀毒软件当成病毒

易语言本身极容易被杀毒软件报毒,尤其是360安全卫士(或360杀毒软件),因此使用易语言编写软件需要做相应的信任或排除工作。 易误报的原因:主要是因为易语言的使用简单,因此有许多人是用易语言来开发软件程序,这其中也包括了很多居心叵测的人,他们同样会使用这样一种简单方便的语言来设计各种带有恶意功能的程序或软件,比如:病毒、木马等。 由于以易语言设计的程序的特殊结构以及必须携带运行库(支持库)的特殊性,因此不少杀毒软件在提取病毒特征码时常常选择(或误选择)这些本身无害的支持库作为目标样本或者选择易语言程序的特殊结构作为样本,因此导致所有使用易语言设计的程序都携带有这些错误的特征码,从而导致杀毒软件误报正常程序。 处理方法:通常的处理方法是采用对编译好的程序进行加壳加密处理的办法,然而这样处理很多时候反而会加大误报可能性,推荐的做法是采用静态编译易语言程序或者在安全软件中信任或排除以语言编写的程序。 如果你设计的软件需要提供给其他人使用,那么告知他们软件是安全的,要求他们设定信任或排除即可。

发表评论