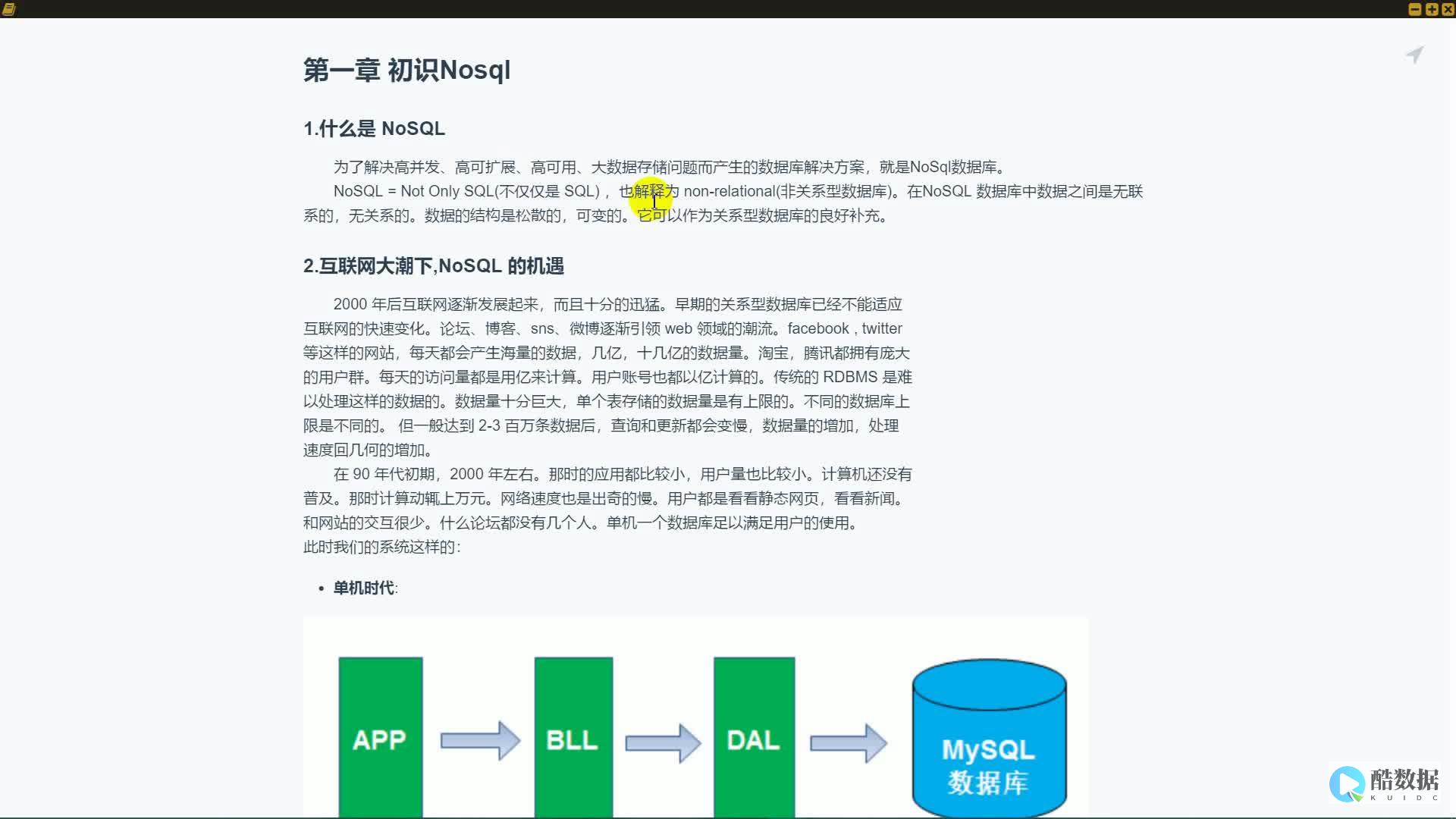

防火墙,顾名思义,就是用一睹墙隔绝了外部的攻击,让墙里面的环境相对安全

在 Linux 中,防火墙是以一个守护进程的方式存在,服务的名字是 firewalld,它能够定义一组规则来控制外部传入系统中的网络流量,规则允许的流量才能进入系统,规则禁止的流量会被拦下

简介

firewalld 提供了一个动态定制规则的方式,我们可以实时 创建、更改和删除规则

firewalld 使用区域和服务的概念来简化流量管理。区域是预定义的规则集,网络接口可以分配给区域。流量能否进入主机取决于计算机连接的网络以及为网络设置的安全级别。所有预定义的规则,对各服务的传入流量,都有一些必要的设置

服务是通过端口和外部应用通讯的,而防火墙就是根据端口进行流量过滤的,Linux 的防火墙默认是关闭所有端口的,如果要允许服务和外部应用进行通讯,必须开启服务的端口,但是某些区域 ( 例如:trusted ),默认是允许所有流量通过的

防火墙能够根据用户设置的信任级别把网络划分成许多的区域,一个网络连接只能归属于一个区域,一个区域能容纳很多的网络连接

系统默认的所有区域存储在 /usr/lib/firewalld/zones 目录中,它们可以应用在网络接口上 , 下面的截图展示了各区域默认配置

block : 对于外部主动主动发起的连接,主机会返回一个 icmp 包来拒绝,但主机可以向外部主动发起连接

dmz: 非军事区域内的计算机可以公开访问,但是对于内部网络,只接受指定的连接

drop:对于传入的网络数据包,主机直接拒接,不返回任何消息包,只允许从主机传出数据包

external:用于使用伪装的外部网络,尤其是路由器,为了防止网络中其他计算机的攻击,仅接受指定的传入连接

home: 用于在家里使用,此时,对于网络中的计算机,大多比较信任,也是仅接受指定的传入连接

internal:用于内部网络,此时,对于网络中的计算机,大多比较信任,也是仅接受指定的传入连接

public:用于公共区域,此时,不能信任网络中的计算机,仅接受指定的传入连接

trusted:接受所有的网络连接

work:用于工作区域,此时,对于网络中的计算机,大多比较信任,但也仅接受指定的传入连接

在上述区域中,public 是安装防火墙时默认的区域,当有网络连接到达时,会将它分配到默认区域里

安装

一般发行版的 Linux 都预装了防火墙,如果没有装的话,可以使用下面的命令进行安装

启动、关闭防火墙

设置开机启动、禁止开机启动

常用选项

firewall-cmd 是防火墙配置管理工具,它的参数较多,下表列出常用的参数及作用,更多参数自行通过 man 命令进行查看

| 选项 | 说明 |

|---|---|

| 防火墙开启状态 | |

| 重新加载防火墙规则 | |

| --get-default-zone | 获取默认区域 |

| --set-default-zone=xxx | 设置默认区域为 xxx |

| --list-all --zone=xxx | 列出 xxx 区域中所有允许的子项 |

| --list-all-zones | 列出所有区域中所有允许的子项 |

| --permanent --new-zone=xxx | 增加一个永久的新区域 |

| --permanent --delete-zone=xxx | 移除一个已存在的永久区域 |

| --list-ports --zone=xxx | 列出 xxx 区域中添加的端口 |

| --add-port=x --zone=xxx | xxx 区域中添加 x 端口 |

| --remove-port=x --zone=xxx | xxx区域中移除 x 端口 |

| --Query-port=x --zone=xxx | 查询 xxx 区域中是否已添加 x 端口 |

| --list-services=x --zone=xxx | 列出 xxx 区域中所有允许的服务器 |

| --query-service=x --zone=xxx | 查询是否允许 xxx 区域中 x 服务的流量 |

| --add-service=x --zone=xxx --timeout= t | 允许 xxx 区域中 x 服务的流量,超时时间 t |

| --remove-service=x --zone=xxx | 从 xxx 区域中移除 x 服务 |

常用操作

对防火墙规则的修改有运行时和永久两种模式

运行时模式又称为当前生效模式,是默认的模式,它在防火墙服务重新加载、重启服务,重启系统时会失效

--permanent 是设置永久的选项,设置之后不会立马生效,需要重启服务、重新加载防火墙服务或者系统重启才生效

没有 --permanent 选项,修改的仅仅是运行时的配置,另外,--permanent 选项并不是对所有的选项都有效

如果要运行时和永久都生效的话,需要运行时和永久性各设置一次,也即 运行时不带 --permanent ,而永久性时则需添加该选项

例如:现在设置 public 区域允许 80 端口 TCP 流量通过,并且运行时和永久性都都生效,具体的设置如下

设置之前,运行时和永久都禁止 80 端口的流量通过,设置后,都允许通过,--add-port=80/tcp 是设置运行时,--add-port=80/tcp --permanent 是设置永久

防火墙未启用

防火墙已启用

--reload 选项是重新加载防火墙规则,并保持活跃连接的状态

需要注意的是,重新加载会导致已经添加的运行时的规则丢失

上面的示例中,先设置 public 区域允许 80 端口通过 TCP 协议的流量,通过 --zone=public --list-port 选项的结果确认设置成功了

重新加载防火墙规则,然后再次查询 public 区域中所有已经允许流量通过的端口号,从上述结果中可以知道之前的设置丢失了

要想重新加载之后配置依然生效的话,需要添加永久选项 --permanent

可以看到,在添加了 --permanent 选项后,重新加载防火墙规则,之前的设置依然是有效的,所以,如果想要添加的规则永久生效,需要加上 --permanent 选项

新的网络连接,默认是分配到防火墙 public 区域的,这个默认区域可以通过下面的命令获取

下面的命令是设置默认区域为 public,由于当前默认区域已经是 public 了,所以会提示当前默认区域已经是 public

添加一个新的永久的区域 myzone,添加新区域需要加上 --permanent 选项,之后再重新加载一下就可以生效了

移除区域 myzone,同样,移除一个已存在的区域也需要加上 --permanent 选项,并且需要重新加载才会生效

使用 --list-all 选项可查询默认区域中允许的服务以及端口, 下面的结果中 services 和 ports 分别表示允许的服务和端口

如果需要查询指定区域所有允许的服务和端口,可以加上 --zone = xxx 选项, xxx 表示指定的区域,比如:下面的命令是查询 trusted 区域允许的服务和端口

不指定区域时,默认区域是 public, 下面是查看默认区域是否允许 SSH 以及 HTTPS 流量

如果查看其它区域,则需要指定具体的区域

public 区域允许 samba-client 服务的流量通过

public 区域禁止 samba-client 服务的流量

查看 public 区域所有允许的端口

查看 public 区域是否允许 6379 端口的 TCP 流量通过

public 区域允许 8080 端口的 TCP 流量通过,也可以理解为对外开启 8080 端口

public 区域禁止 8080 端口的 TCP 流量

小结

本文讲解了 Linux 中的防火墙服务 firewalld 的一些常用操作,防火墙作为公网与内网之间的流量屏障,对系统至关重要,所以,熟练掌握防火墙的知识是很有必要的

原文链接:

发表评论