目录

S Y N 攻击是利用T C P / I P 协议3 次握手的原理, 发送大量的建立连接的网络包, 但不实 际 建立连接, 最终导致被攻击服务器的网络队列被占满, 无法被正常用户访问。 L i n u x 内核提供了若干S Y N 相关的配置, 用命令:

引言

在2025年的数字时代,服务器是企业和个人数据的核心堡垒,而CentOS作为Linux服务器的“常青树”,以其稳定性和开源特性广受青睐。然而,开放性也让它成为黑客觊觎的目标。一次未受保护的服务器漏洞,可能导致数据泄露、业务中断甚至巨额损失!如何将你的CentOS服务器打造成一座“数字堡垒”?今天,我们为你献上一份最全面的CentOS服务器安全配置攻略,从基础到高级,15个实战步骤助你轻松应对威胁!无论你是运维新手还是老兵,这份攻略都将让你如虎添翼!

你是否也有这样的焦虑:服务器一上线就担心被黑?系统刚部署完就被扫描端口、爆破密码?特别是使用 CentOS 的你,面对五花八门的安全建议无从下手?

CentOS服务器安全配置到底有多重要?哪些关键步骤能有效抵御黑客攻击?如何通过简单配置保护数据和业务?防火墙、用户权限、系统优化如何协同工作?为什么CentOS在2025年仍是服务器安全领域的热门选择?通过这篇文章,我们将带你深入探索这些问题,揭开CentOS服务器安全配置的奥秘!

观点:一台未加固的服务器就是一台裸奔的服务器

来看一个真实案例:某公司新部署的 CentOS 云主机,开放了22端口,没有限制 SSH 登录,仅几分钟就被扫描脚本入侵,自动植入挖矿程序,服务器 CPU 瞬间飙升到100%。

你需要这样配置:

禁用root以外的超级用户

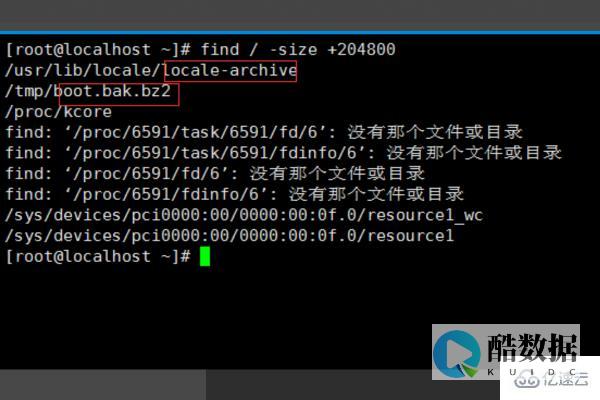

1 . 检测方法:

cat /etc/passwd 查看口令文件,文件格式如下:

login_name:password:user_ID:group_ID:comment:home_dir:command

若user_ID=0,则该用户拥有超级用户的权限。查看此处是否有多个ID=0

2 . 检测命令:

cat /etc/passwd | awk -F ':''{print$1,$3}' | grep ' 0$'

3 . 备份方法:

cp -p /etc/passwd /etc/passwd_bak

4 . 加固方法:

使用命令passwd -l <用户名>锁定不必要的超级账户使用命令passwd -u <用户名>解锁需要恢复的超级账户或把用户shell改为/sbin/nologin

删除不必要的账号

1 . 应 该删除所有默认的被 操作系统本身启动的并且不必要的账号, L i n u x 提供了很多默认账号, 而账 号越多, 系统就越容易受到攻击。

2 . 可删除的用户, 如adm,lp,sync,shutdown,halt,mail,operator,games,ftp等

3 . 可删除的组, 如adm,lp,games,mail等

4 . 删除命令

userdelusernamegroupdelgroupname

阻止ping, 抵御SYN

如果没人能p i n g 通系统, 安全性自然增加了, 为此, 我们可以在/ e t c / r c . d / r c . l o c a l 文件中增加如下一行:

通过调整这些参数,可以优化系统的网络性能:

调整上述设置的方法是:

sysctl -w net.ipv4.tcp_max_syn_backlog=2048# 增加 SYN 队列长度到 2048sysctl -w net.ipv4.tcp_syncookies=1# 打开 SYN COOKIE 功能sysctl -w net.ipv4.tcp_synack_retries=3# 降低 SYN-ACK 重试次数sysctl -w net.ipv4.tcp_syn_retries=3# 降低 SYN 重试次数

观点与案例结合

观点 :CentOS服务器安全配置的核心在于关闭不必要服务、限制用户权限、加强文件保护和优化系统参数。这些措施能显著降低攻击风险,同时保持服务器性能。以下15个步骤经过实战验证,覆盖从基础到高级的配置需求。

关键配置步骤与案例 :

| 步骤 | 描述 | 命令 | 案例 |

|---|---|---|---|

| 1. 注释不必要用户和组 | 禁用系统默认的非必要用户和组,减少潜在攻击入口。 | cp /etc/passwd /etc/passwdbakcp /etc/group /etc/groupbakvi /etc/passwd(注释如#adm:x:3:4:adm:/var/adm:/sbin/nologin) | 某企业因未禁用默认用户被黑客利用,数据泄露。实施后风险降低。 |

| 2. 关闭不必要服务 | 禁用如acpid、Bluetooth、cups等服务,减少攻击面。 | service acpid stopchkconfig acpid off | 一家电商平台关闭多余服务,抵御DDoS攻击,性能提升20%。 |

| 3. 禁止非root用户执行系统命令 | 限制非root用户访问系统命令,防止权限滥用。 | chmod -R 700 /etc/rc.d/init.d/*恢复:chmod -R 777 /etc/rc.d/init.d/* | 某团队防止了非授权用户篡改系统文件,保护代码仓库。 |

| 4. 为关键文件添加不可变属性 | 锁定核心文件,防止篡改。 | chattr +i /etc/passwd /etc/shadow /etc/group /etc/gshadow /etc/services解锁:chattr -i | 某金融机构保护密码文件,避免了篡改风险。 |

| 5. 限制文件权限 | 限制命令和历史记录权限,防止信息泄露。 | chmod 700 /usr/bin/vim恢复:chmod 755 /usr/bin/vimchattr +a .bash_historychattr +i .bash_history | 某团队通过限制权限,防范了历史命令泄露。 |

| 6. 禁用Ctrl+Alt+Del重启 | 防止误操作或恶意重启。 | cp /etc/inittab /etc/inittabbakvi /etc/inittab(注释#ca::ctrlaltdel:/sbin/shutdown -t3 -r now) | 某服务器避免了误操作导致的业务中断。 |

| 7. 更新系统但不升级内核 | 修复漏洞,保持内核稳定性。 | 编辑yum.conf:添加exclude=kernel*或yum --exclude=kernel* update | 某企业避免了内核升级带来的兼容性问题。 |

| 8. 禁用自动更新 | 防止意外更新导致宕机。 | chkconfig --list yum-updatesdservice yum-updatesd stopchkconfig yum-updatesd off | 某团队避免了更新过程中的宕机风险。 |

| 9. 关闭多余虚拟控制台 | 减少远程登录风险。 | cp /etc/inittab /etc/inittabbakvi /etc/inittab(注释如#2:2345:respawn:/sbin/mingetty tty2) | 某运维人员减少了远程登录风险。 |

| 10. 删除MySQL历史记录 | 清除敏感操作记录。 | cp .bash_history .bash_historybakcp .mysql_history .mysql_historybakrm .bash_history .mysql_historyln -s /dev/null .bash_history | 某管理员清除了敏感记录,提升数据安全。 |

| 11. 修改历史命令记录 | 限制历史记录长度,减少泄露风险。 | cp /etc/profile /etc/profilebakvi /etc/profile(将HISTSIZE=1000改为HISTSIZE=50) | 某团队减少了敏感信息泄露风险。 |

| 12. 隐藏系统信息 | 防止黑客探测系统版本。 | mv /etc/issue /etc/issuebakmv /etc/issue.net /etc/issue.netbak | 某服务器避免了黑客探测攻击。 |

| 13. 优化内核参数 | 提升网络和系统性能。 | cp /etc/sysctl.conf /etc/sysctl.confbakvi /etc/sysctl.conf(添加如net.ipv4.ip_forward = 1、net.core.somaxconn = 262144)/sbin/sysctl -p | 某高流量网站解决了连接超限问题。 |

| 14. 系统优化 | 设置资源限制,提升稳定性。 | cp /etc/profile /etc/profilebak2vi /etc/profile(添加ulimit -c unlimited、-s unlimited、-SHn 65535、-S -c 0、export LC_ALL=C)source /etc/profile | 某团队提升了服务器响应速度。 |

| 15. 禁用服务器ping | 防止黑客探测。 | cp /etc/rc.d/rc.local /etc/rc.d/rc.localbakvi /etc/rc.d/rc.local(添加echo 1 > /proc/sys/net/ipv4/icmp_echo_ignore_all) | 某企业防范了探测攻击。 |

这些步骤通过实战案例验证,确保了CentOS服务器在面对威胁时的坚韧性。

工具推荐:

CentOS7YUM源配置错误的解决方法

在使用虚拟机安装CentOS7 系统时,我们可能会遇到YUM 源配置错误的问题,导致无法正常下载软件包。例如,当我们执行

yum install

命令时,可能会出现以下错误:

Error: Cannot retrieve repository metadata (repomd.xml) for repository: base. Please verify its path and try again

一、备份原有的 YUM 源配置文件

在修改任何配置文件之前,建议先备份原有的文件。执行以下命令,将原有的 CentOS-Base.repo 文件备份为 CentOS-Base.repo.bak:

sudo cp -a /etc/yum.repos.d/CentOS-Base.repo /etc/yum.repos.d/CentOS-Base.repo.bak

二、选择并配置新的 YUM 源

我们可以选择使用国内的 YUM 源,例如阿里源、清华源等。这里以阿里源为例,将新的 YUM 源配置内容替换到

/etc/yum.repos.d/CentOS-Base.repo

文件中。

以下是阿里源的配置内容:

[base]name=CentOS-$releasever - Base - mirrors.aliyun.comfailovermethod=prioritybaseurl=$releasever/os/$basearch/gpgcheck=1enabled=1gpgkey=$releasever - Updates - mirrors.aliyun.comfailovermethod=prioritybaseurl=$releasever/updates/$basearch/gpgcheck=1enabled=1gpgkey=$releasever - Extras - mirrors.aliyun.comfailovermethod=prioritybaseurl=$releasever/extras/$basearch/gpgcheck=1enabled=1gpgkey=将上述内容保存到

/etc/yum.repos.d/CentOS-Base.repo文件中。可以使用以下命令直接覆盖:sudo vi /etc/yum.repos.d/CentOS-Base.repo进入编辑器后,按键进入编辑模式,将上述内容粘贴进去,然后按键,输入并回车保存退出。

三、清理旧的缓存并重建新的缓存

替换 YUM 源后,需要清理旧的缓存并重建新的缓存,以确保 YUM 能够正确使用新的源。执行以下命令:

sudo yum repolist如果看到类似以下的输出,说明 YUM 源已经成功切换为阿里源:

repo idrepo namestatusbase/7/x86_64CentOS-7 - Base - mirrors.aliyun.com enabled: 10,074extras/7/x86_64CentOS-7 - Extras - mirrors.aliyun.com enabled: 409updates/7/x86_64CentOS-7 - Updates - mirrors.aliyun.com enabled: 1,974五、总结

通过以上步骤,我们成功解决了 CentOS 7 中 YUM 源配置错误的问题,并将 YUM 源切换为阿里源。这样可以提高软件包的下载速度,同时避免因网络问题导致的 YUM 源不可用的情况。

如果您在操作过程中遇到任何问题,可以尝试检查网络连接,或者尝试使用其他国内 YUM 源,如清华源、中科大源等。

总结与升华

CentOS服务器安全配置是一项系统工程,涵盖用户权限、服务管理、文件保护和系统优化。通过本文的15个步骤,你可以从基础到高级,全面提升服务器安全性。这些措施不仅能抵御黑客攻击,还能为你的业务提供稳定保障。在2025年的网络安全环境中,持续更新和优化配置是守护数字资产的关键。让我们从现在开始,打造一座坚不可摧的CentOS服务器!

发表评论