服务器作为企业核心业务的承载平台,其安全性直接关系到数据资产与业务连续性,而服务器初始密码的设置作为安全防护的第一道关卡,往往被忽视或设置不当,成为黑客攻击的突破口,本文将从密码设置原则、具体操作步骤、常见误区及管理策略四个维度,系统阐述服务器购买后如何科学设置与管理密码,构建坚实的安全防线。

密码设置的核心原则:强度与易用性的平衡

服务器密码的首要目标是抵御暴力破解与字典攻击,因此需遵循“复杂度+唯一性+定期更换”的基本原则。 复杂度方面 ,密码应包含至少12位字符,且必须涵盖大写字母、小写字母、数字及特殊符号(如!@#$%^&*),避免使用连续字符(如123456)、常见词汇(如password、admin)或个人信息(如生日、公司名称)。“P@ssw0rd!2023”这类结合大小写、特殊符号且包含随机数字的组合,安全性远高于简单密码。 唯一性方面 ,需杜绝“一密码多用”行为,服务器的管理员密码、数据库密码、应用系统密码应完全独立,避免某个密码泄露后引发“多米诺骨牌效应”。 定期更换方面 ,对于核心管理员账户,建议每90天更换一次密码;普通业务账户可根据风险等级调整更换周期,但最长不宜超过180天。

不同场景下的密码设置操作步骤

物理服务器初始密码设置

物理服务器首次通电后,通常会进入BIOS/UEFI界面或系统安装向导,此时需设置管理员密码(如root或Administrator账户)。

云服务器密码设置

云服务器(如阿里云、腾讯云、AWS)购买后,需通过控制台重置初始密码。

操作系统密码强化设置

进入系统后,需进一步强化密码策略,避免默认漏洞。

密码设置的常见误区与规避方法

误区:使用默认密码或弱密码

部分用户购买服务器后未修改初始密码(如root、admin、123456),导致服务器在几分钟内被黑客扫描并入侵。 规避方法 :服务器交付后立即修改所有默认密码,并使用密码生成工具(如KeePass、1Password)随机生成高强度密码。

误区:密码记录在明文文件中

将密码保存在记事本、Excel表格或便签上,易导致泄露。 规避方法 :采用专业的密码管理工具(如Bitwarden、LastPass),对密码进行加密存储,并启用双因素认证(2FA)保护密码库。

误区:长期不更换密码

认为“一次设置,永久使用”,导致密码在泄露后长期处于风险状态。 规避方法 :结合业务重要性制定密码更换计划,对于核心服务器,可使用自动化脚本(如Linux的命令)强制用户定期更新密码。

密码管理的高级策略:构建多层次防护体系

多因素认证(MFA)的强制启用

即使密码泄露,MFA也可通过“密码+动态验证码”双重验证阻止未授权访问,Linux系统可配置PAM模块,结合Google Authenticator实现动态口令;Windows Server可通过Azure AD开启MFA,远程连接时需输入短信验证码。

权限最小化原则

避免使用root或Administrator账户进行日常操作,创建普通用户账户并分配必要权限,Linux系统可通过命令授权普通用户执行特定管理命令;Windows系统可使用“用户账户控制(UAC)”限制权限提升。

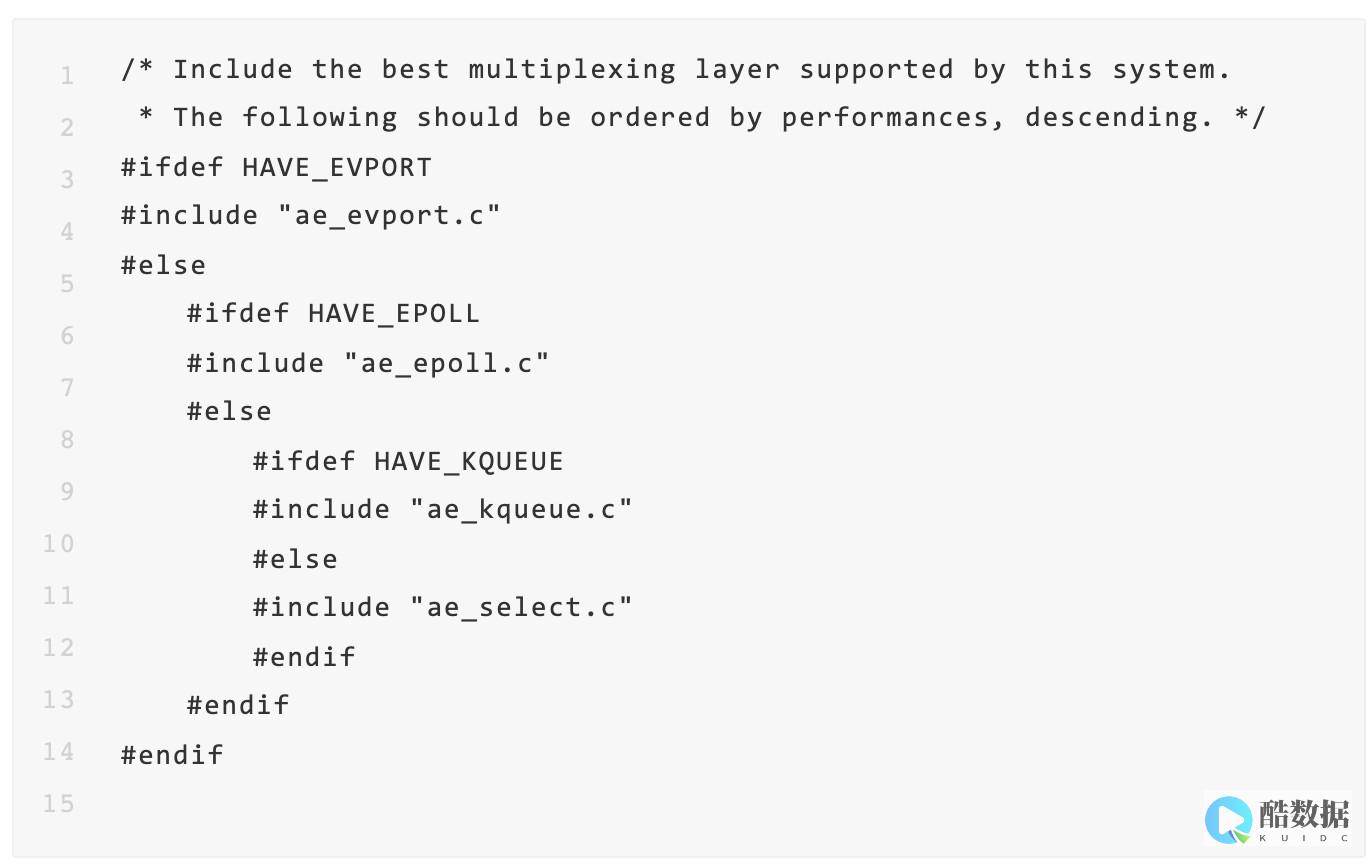

密码哈希与加密存储

对于存储在数据库或配置文件中的密码,需使用强哈希算法(如bcrypt、Argon2)进行加密,而非明文存储,PHP中使用

password_hash()

函数生成哈希值,Python使用库处理密码加密。

定期安全审计

通过日志分析工具(如Linux的命令、Windows的“事件查看器”)监控异常登录行为(如异地登录、失败次数过多),定期检查密码策略执行情况,及时调整安全策略。

服务器密码设置看似简单,实则是安全防护体系的重要基石,从初始密码的复杂度设计,到后续的定期更换与多因素防护,每一个环节都需严格把控,只有将密码管理从“被动设置”转变为“主动防御”,结合技术手段与管理策略,才能有效抵御外部威胁,保障服务器与业务数据的安全,在数字化时代,安全无小事,细节决定成败,愿每一位服务器管理者都能将密码安全落到实处,筑牢数字世界的“第一道防线”。

发表评论