服务器防御的计算并非简单的“开开关关”,而是基于海量数据的实时分析与智能决策过程,涉及多维度指标的计算、模型优化与动态调整,其核心在于通过量化手段将防御策略转化为可执行的算法,实现对攻击的精准识别与有效拦截,这一过程融合了统计学、机器学习、优化理论等多学科知识,是现代网络安全防御体系的核心支撑。

服务器防御的核心计算逻辑

服务器防御的计算逻辑围绕“数据采集→特征提取→模型计算→决策执行”展开,每个环节均需通过数学或算法进行量化处理,数据采集阶段需实时抓取服务器流量日志、系统日志、攻击特征库等数据源,这些数据是后续计算的基础,特征提取阶段从原始数据中提取关键特征,如每秒包数(PPS)、每秒连接数(SPC)、平均包大小、协议类型、源IP频率、目标端口分布等,这些特征是区分正常流量与攻击流量的依据,模型计算阶段利用异常检测算法、机器学习模型等对特征进行分析,输出攻击识别结果、威胁评分等,决策执行阶段根据计算结果调整防御策略,如启用清洗节点、调整带宽、更新特征库等。

防御计算的核心指标包括攻击检测率(True Positive Rate, TPR)、误报率(False Positive Rate, FPR)、响应延迟(Response Time, RT)、资源消耗率(Resource Consumption Rate, RCR)等,这些指标需通过计算模型持续优化,以实现防御效果与性能的平衡。

攻击检测与威胁评估的计算模型

攻击检测是服务器防御的第一步,其计算模型主要分为基于统计的异常检测和基于机器学习的分类模型两类。

1 基于统计的异常检测

该模型通过计算流量特征的标准统计量(均值、标准差、方差等)来判断异常,以常见的Z-score检测为例,其计算公式为:[ Z = frac{x – mu}{sigma} ]( x ) 是当前流量特征值(如PPS),( mu ) 是该特征的均值,( sigma ) 是标准差,当 ( |Z| > 3 ) 时,判定为异常流量(通常认为超过3σ的波动为显著异常),该模型简单高效,适用于流量特征稳定、攻击模式明显的场景,但易受数据分布变化影响。

2 基于机器学习的分类模型

随着攻击手段的多样化,基于机器学习的分类模型成为主流,以随机森林(Random Forest)为例,其训练过程包括以下步骤:

威胁评估计算则是对检测到的攻击进行量化评估,以确定其严重程度,常用的计算公式为:[ text{威胁分数 (RF)} = w_1 times text{攻击强度} + w_2 times text{目标价值} + w_3 times text{影响范围} ]( w_1, w_2, w_3 ) 为权重因子(通过专家经验或历史数据确定),攻击强度(如流量大小、攻击时长)、目标价值(如服务器的重要性)、影响范围(如受影响的用户数)均为可量化的指标,威胁分数越高,攻击的严重程度越高,需采取更严格的防御措施。

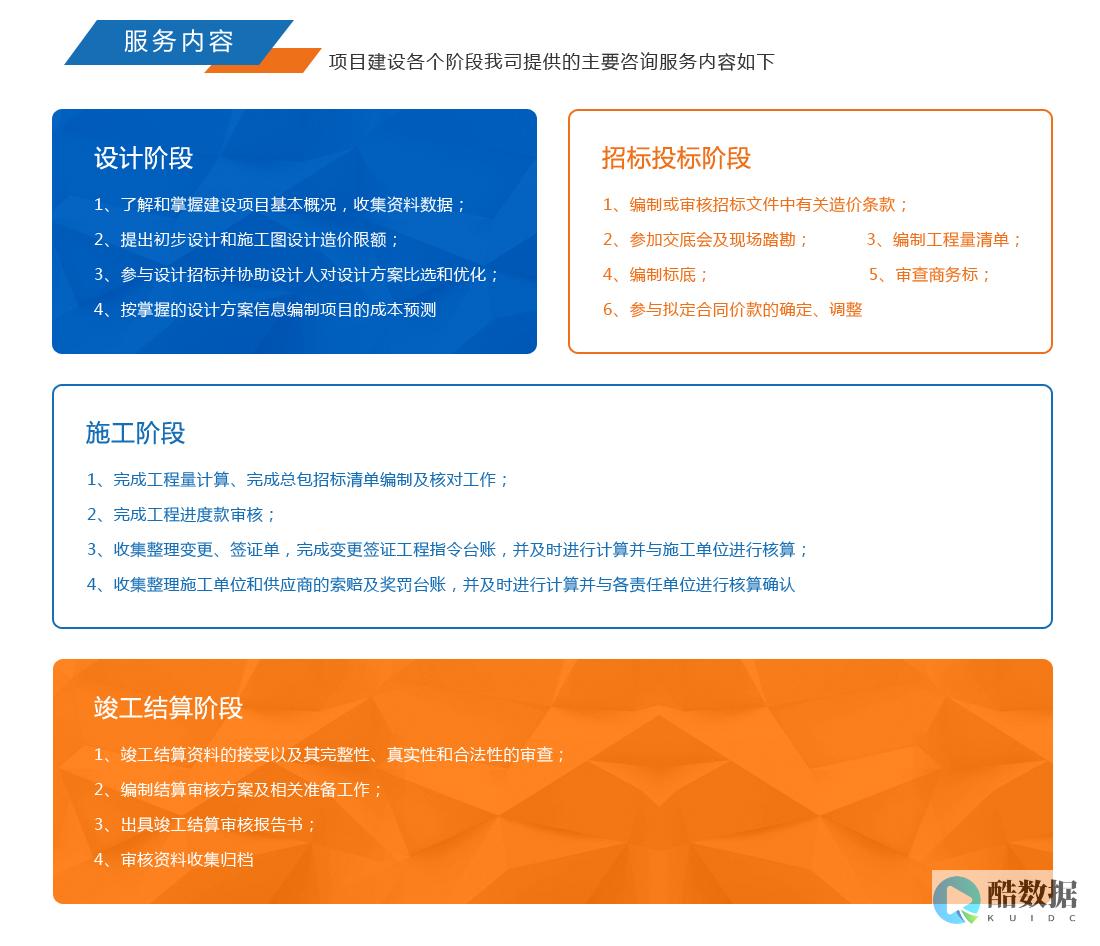

资源分配与防御策略优化的计算方法

资源分配是服务器防御的关键环节,其核心是通过计算模型动态分配带宽、计算节点、清洗能力等资源,以平衡防御成本与效果,常用的优化模型包括线性规划(Linear Programming, LP)和动态规划(Dynamic Programming, DP)。

1 线性规划模型

线性规划模型的目标是最小化总成本(如带宽租赁成本、计算节点维护成本),同时满足攻击流量处理约束和正常流量保障约束,以带宽分配为例,模型可表示为:[ text{Minimize } C = c{text{bandwidth}} + c{text{nodes}} ]约束条件:[ text{攻击流量} leq B {text{available}} + text{清洗流量} ][ text{正常流量} leq B {text{remaining}} ]( c_1, c 2 ) 为单位成本系数,( B {text{available}} ) 为可用带宽,( B_{text{remaining}} ) 为剩余带宽,通过求解该模型,可得到最优的带宽分配方案(如增加清洗节点数量、调整带宽上限)。

2 动态调整机制

资源分配并非一成不变,需根据攻击流量的实时变化动态调整,当攻击流量从10Gbps增加到50Gbps时,可通过边际成本分析(Marginal Cost Analysis)计算新增清洗节点的最优数量,边际成本(MC)为新增一个清洗节点带来的额外成本,边际收益(MR)为新增清洗节点带来的额外防御效果(如处理流量的增加),当 ( MC < MR ) 时,应增加清洗节点;反之则减少,这种动态调整机制确保了资源的高效利用。

实时响应与自适应防御的计算机制

实时响应是服务器防御的关键要求,其计算机制主要基于排队论(Queueing Theory)和预测模型。

1 排队论模型

排队论用于计算响应时间(RT),即从攻击开始到防御生效的时间,以经典的M/M/1模型为例,其计算公式为:[ RT = frac{1}{mu – lambda} ]( mu ) 是服务率(清洗节点的处理能力,单位为流量/秒),( lambda ) 是到达率(攻击流量速率,单位为流量/秒),通过该模型可计算平均响应时间,并据此调整清洗节点的数量或处理能力,以降低响应延迟。

2 自适应防御

自适应防御通过分析历史攻击数据,预测未来可能的攻击模式,提前调整防御策略,通过时间序列分析(如ARIMA模型)预测攻击的时间周期(如每天凌晨的流量激增),提前预分配资源(如增加清洗节点、启用预配置的防御规则);通过聚类分析(如K-means)识别攻击模式(如SYN Flood、UDP Flood),更新特征库以提升检测准确率,这种自适应机制使防御系统具备“预判”能力,减少对实时攻击的响应压力。

酷番云 的实战案例:某电商平台双十一防御计算实践

2023年双十一期间,某电商平台遭遇大规模DDoS攻击,攻击流量峰值达100Gbps,涉及SYN Flood、UDP Flood等多种攻击类型,酷番云通过其智能防御系统,成功抵御了攻击,保障了业务稳定,其核心计算过程如下:

该案例展示了防御计算在实际场景中的应用效果,体现了通过量化模型优化资源分配、缩短响应时间的能力。

相关问答与深度思考

问题1:服务器防御的计算是否会影响服务器性能?

解答 :是的,防御计算需要消耗一定的计算资源(如CPU、内存),但通过分布式架构(如酷番云的分布式清洗集群)和轻量级算法(如轻量级机器学习模型)可以降低性能影响,酷番云采用边缘计算技术,将部分计算任务下沉至边缘节点,减少中心服务器的负载,防御效果提升带来的业务价值(如避免业务中断、减少损失)远大于性能消耗,因此是值得投入的。

问题2:如何评估防御计算的准确性?

解答 :防御计算的准确性需通过多维度指标评估,包括:

发表评论