高效便捷的域名注册与解析服务

快乐域名分发系统(Happy Domain Distribution System,简称HDDS)是一款集域名注册、解析、管理于一体的综合性服务平台,该系统旨在为用户提供高效、便捷、安全的域名服务,助力企业及个人在互联网上树立良好的品牌形象。

系统功能

域名注册

快乐域名分发系统支持全球主流域名后缀注册,包括.com、.cn、.net、.org等,用户只需在系统中输入所需域名,系统将自动查询该域名是否已被注册,如未被注册,用户可立即完成注册。

域名解析

快乐域名分发系统提供强大的域名解析功能,支持A记录、CNAME记录、MX记录等多种解析方式,用户可根据需求自定义解析设置,实现快速访问网站、邮箱等功能。

域名管理

系统提供全面的域名管理功能,包括域名到期提醒、域名续费、域名转移、域名锁定等,用户可随时查看域名状态,确保域名安全稳定。

安全保障

快乐域名分发系统采用多重安全措施,保障用户域名信息不被泄露,系统支持SSL加密传输,确保用户操作安全。

系统优势

高效便捷

快乐域名分发系统操作简单,用户只需注册账号即可享受域名注册、解析、管理等服务,大大节省了用户的时间。

专业服务

系统由专业团队维护,提供7*24小时在线客服,确保用户在遇到问题时能够及时得到解决。

价格优惠

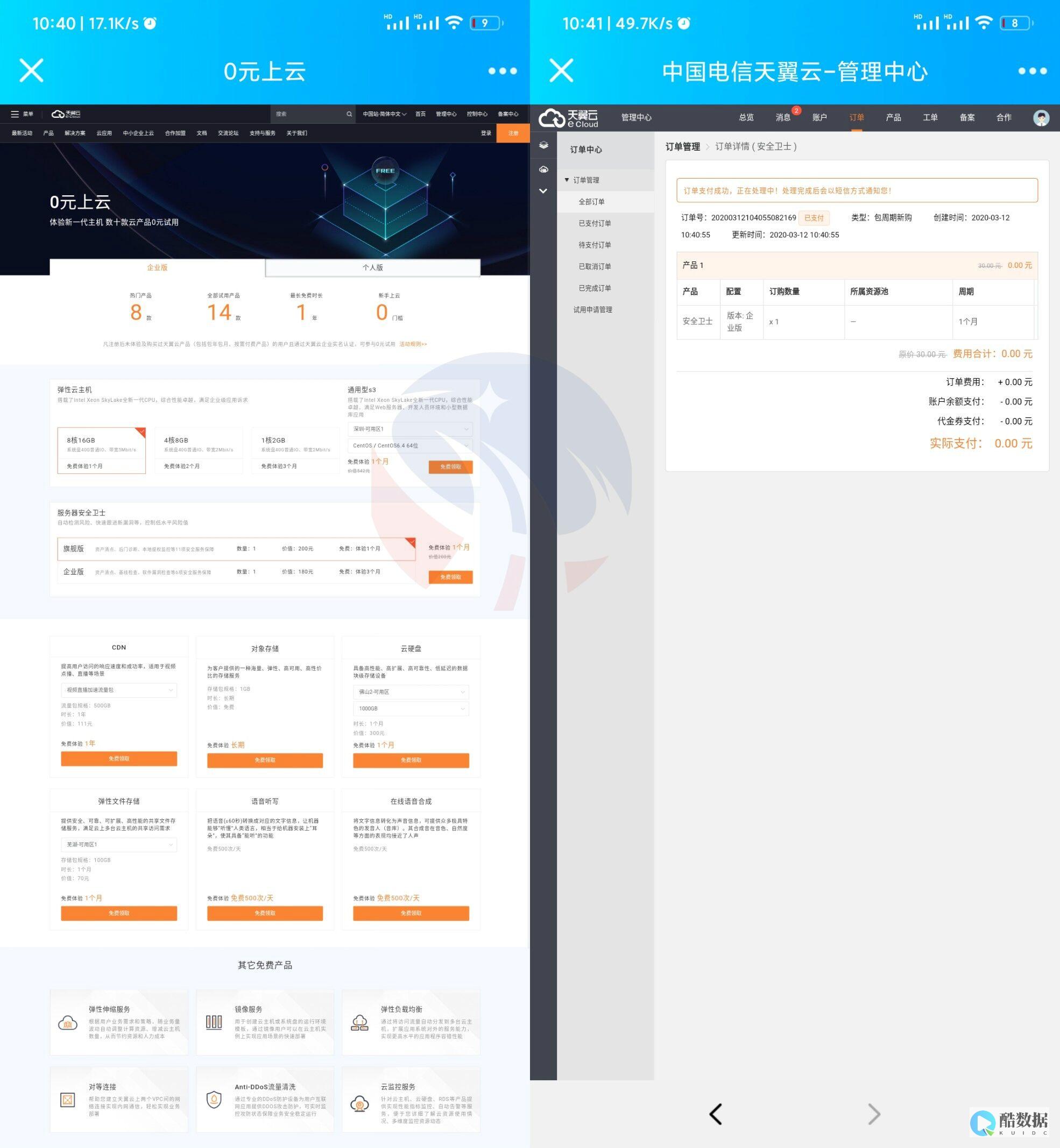

快乐域名分发系统提供多种优惠活动,助力用户以更低的价格注册域名。

常见问题解答(FAQs)

Q1:如何注册域名?A1:在快乐域名分发系统中注册账号;在域名注册页面输入所需域名,系统将自动查询该域名是否已被注册;如未被注册,用户可立即完成注册。

Q2:域名解析需要多久才能生效?A2:一般情况下,域名解析生效时间为1-2小时,如遇特殊情况,请耐心等待或联系客服咨询。

关于计算机中的加入“域”的问题

登陆的还是你自己的电脑,只是在Document and settings 文件夹(包含帐户信息的文件夹)新建了一个域帐号文件夹,里面包含了该帐号的信息。 这些帐号共享了你的电脑资源,硬盘,软件,但每个帐号是相互独立的,互相不能访问。 至于你的网银不用担心,绝对是安全的。

dns的服务器地址是多少?

不同地区的dns服务器地址是不同的,例如:北京的dns服务器地址为.199.133,山东的为.3202,河南的为202.102.等等。

不同地区的dns服务器地址是不同的,例如:北京的dns服务器地址为.199.133,山东的为.3202,河南的为202.102.,上海的为.,广东的为202.96.128.110,深圳的为202.96.134.133,湖南的为202.103.0.68等等。

作为一项网络服务,dns使人们更容易访问nternet。 DNs使用TCP和UDP端口53。 每个域名长度限制为63个字符,域名总长度不能超过253个字符。 此外,DNS还提供其他信息,例如系统别名,联系信息以及哪个主机充当系统组或域的邮件中心。

DNS作为可以将域名和IP地址相互映射的一个分布式数据库,能够使人更方便的访问互联网,而不用去记住能够被机器直接读取的IP数串。 Internet上当一台主机要访问另外一台主机时,必须首先获知其地址,TCP/IP中的IP地址记起来总是不如名字那么方便,所以,就采用了域名系统来管理名字和IP的对应关系。

内网解析,丰富全面的记录集功能,满足多种应用场景需求。 反向解析,支持添加IP到域名映射的反向解析记录,通过反向解析可以降低垃圾邮件数量。 性能保障,新一代高性能解析加速服务,单节点支持千万级并发,为您提供高效稳定的解析服务。 安全可靠,有效防护DDoS攻击和域名劫持。

网络云内容分发网络CDN线路接入电信节点具体分布:北京、吉林、四川、广东、重庆、湖南、江苏、辽宁、江西、广西、内蒙古、海南、黑龙江、湖北、浙江、山西、山东、云南、河北、河南、甘肃、上海、天津、新疆、陕西、青海、宁夏、贵州、福建、西藏等。

Kerberos模型认证原理是什么?

Kerberos的认证原理: Kerberos采用可信赖第三方服务器进行密钥分发和身份确认,包括: ① 对用户认证② 对应用服务的提供者进行认证。 此外,还可根据用户要求提供客户/服务器间的数据加密与完整性服务。 RFC1510协议文件对V5作了如下说明: Kerberos提供了在开放型网络中进行身份认证的方法,认证实体可以是用户或用户服务。 这种认证不依赖宿主机的操作系统或主机的IP地址,不需要保证网络上所有主机的物理安全性,并且假定数据包在传输中可被随机窃取篡改。 2Kerberos的主要概念及一个工作模型 DES:对信息加密的算法。 V4只支持这一DES(数据加密标准)算法,V5采用独立的加密模块,可用其它加密算法替换。 主体Principal:用户或服务,具体格式为〈登录名Primary name,实体名lnstance,域名realm〉 许可证Ticket:向Kerberos Server认证的凭证。 格式〈Primary name,会话密钥Sessionkey,时间戳Timestamp〉会话密钥Session key:两个主体通信的临时密钥。 KDC(密钥发送中心):包括认证服务器AS(Authenticatin server) 用于用户的初始认证服务。 和TGS(Ticket Granting server)许可证认证服务器。 AS和TGS同驻于一台主机上。 认证符Authenticator.用户创建的令牌。 发送给服务器用于证明用户身份格式〈primary name ,timestamp> 一个Kerberos服务器也称为密钥分发中心KDC,维护着一个数据库.里面保存着所辖域内的用户及服务器的DES密钥。 DES密钥基于用户口令而生。 用户首次注册时,系统根据用户口令生成密钥。 应用服务器向KDC注册也生成密钥,这个密钥既存放在KDC上,也存于该服务器的主机上。 现在假定一用户需要某应用服务器提供服务,工作模型如下:从此例可以看出,基于Needham-schroeder密钥协议的Kerberos系统保障了网络传输和通信的安全。 但用户的负担十分繁重:用户的目的是得到应用服务器S的服务,却不得不积极地申请许可证!在KerberosV4版里,为防止“重放”攻击,nonce由时间戳实现,这就带来了时间同步问题。 即使利用网络时间协议(Network Time Protocol)或国际标准时间(Coordinated universal time)能在一定程度上解决时间同步问题,用户需要承担的责任也令人忍受。 Kerberos V5 版允许nonce可以是一个数字序列,但要求它唯一。 由于服务器无法保证不同用户的nonce不冲突,偶然的冲突可能将合法用户的服务器申请当作重放攻击而拒之门外。 简言之,从没有网络安全知识的用户角度来看,Kerberos以加大用户参与安全保证的力度(而他们并不具备这方面的知识更没有耐心)来保障通信的安全,这种做法并不可行。

发表评论