制度目的与适用范围

建立服务器访客管理制度的核心目的在于规范外部人员对服务器区域的访问行为,保障服务器硬件设备、数据资源及网络环境的安全,防止未经授权的访问、操作或信息泄露,本制度适用于所有需进入服务器机房或接触服务器设备的外部访客,包括设备维护人员、技术支持人员、审计人员、合作伙伴及经批准的参观人员等,内部员工因工作需要进入服务器区域时,亦需参照本制度执行相关流程。

访客分类与管理职责

(一)访客分类

(二)管理职责

访客申请与审批流程

(一)申请时限与材料

访客需提前至少2个工作日提交申请,紧急情况(如突发故障处理)可申请临时访问,但需经IT部门负责人及公司分管领导口头审批后,24小时内补全书面材料,申请材料包括:

(二)审批权限

访客入区管理规范

(一)入区前准备

(二)入区行为规范

访客操作与数据安全管理

(一)操作权限控制

IT部门需根据访问事由配置最小必要权限,

(二)数据安全要求

访客离场与后续管理

(一)离场检查

(二)权限回收与日志审计

(三)资料归档与责任追溯

访客申请材料、操作记录、离场检查表等需由IT部门统一归档保存,保存期限不少于2年,如发生安全事件,可通过归档材料追溯访客行为及责任部门。

违规处理与应急响应

(一)违规行为界定

(二)违规处理措施

(三)应急响应

如访客在访问期间发生设备故障、数据异常或安全事件,陪同人员需立即启动应急预案:

附则

通过上述全流程管理,可系统性地规范服务器访客行为,降低安全风险,保障服务器环境的稳定与数据安全,为企业信息化建设提供坚实保障。

苹果5s怎么链接不了app

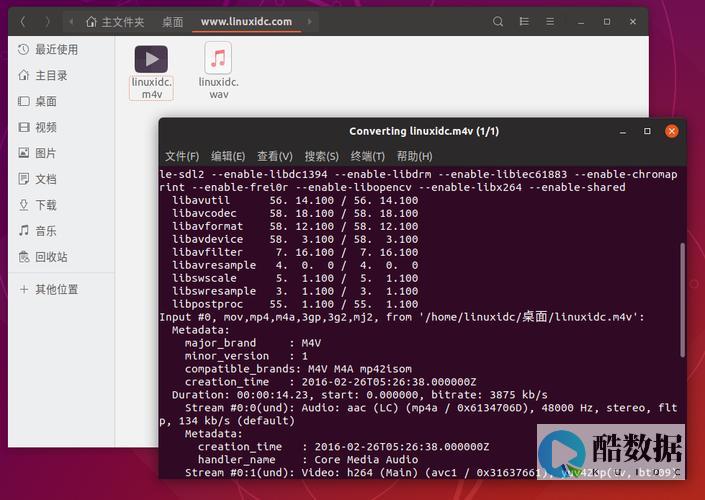

01 如果遇到 App Store 提示“无法连接到 App Store”的话, >06 接着请点击 DNS 一栏,还是不行的话.69和8,一般情况下, >04 接下来请在无线局域网列表中点击已经连接的无线右侧的“叹号”图标,手机都是默认把路由器的地址作为 DNS 服务器方法/。 如果从后台退出以后;05 随后在当前无线网络的详细信息中可以看到一个 DNS 地址;07 随后手动输入这个 DNS 服务器地址;03 在设置列表中点击“无线局域网”一栏.8,分别是 61.8.8。 二个 DNS 服务器地址之间请用逗号隔开: >, >.8 .2;02 首先请打开主屏上的“设置”应用,可以尝试打开后台多任务管理.139, >,关闭 App Store 应用后再打开.8,可以尝试一下重新启动手机或是换个时段再试,再把输入法切换成英文输入法,你也可以单独设置一个 8,这也就是导致 iPhone 有时候不能正常访问 App Store 的原因。 >。 >,我一般是手动设置二个 DNS 服务器地址.8 地址,也是可以的;步骤

我的电脑玩魔兽RPG老断线

也许你没有设置网卡的原因 要不是就网速问题 网速没有问题 那就是网卡问题了 要设置下 我以前也有过 一上线就掉的情况 设置下就好了

Kerberos模型认证原理是什么?

Kerberos的认证原理: Kerberos采用可信赖第三方服务器进行密钥分发和身份确认,包括: ① 对用户认证② 对应用服务的提供者进行认证。 此外,还可根据用户要求提供客户/服务器间的数据加密与完整性服务。 RFC1510协议文件对V5作了如下说明: Kerberos提供了在开放型网络中进行身份认证的方法,认证实体可以是用户或用户服务。 这种认证不依赖宿主机的操作系统或主机的IP地址,不需要保证网络上所有主机的物理安全性,并且假定数据包在传输中可被随机窃取篡改。 2Kerberos的主要概念及一个工作模型 DES:对信息加密的算法。 V4只支持这一DES(数据加密标准)算法,V5采用独立的加密模块,可用其它加密算法替换。 主体Principal:用户或服务,具体格式为〈登录名Primary name,实体名lnstance,域名realm〉 许可证Ticket:向Kerberos server认证的凭证。 格式〈Primary name,会话密钥sessionKey,时间戳Timestamp〉会话密钥Session key:两个主体通信的临时密钥。 KDC(密钥发送中心):包括认证服务器AS(AuthentiCatin server) 用于用户的初始认证服务。 和TGS(Ticket Granting server)许可证认证服务器。 AS和TGS同驻于一台主机上。 认证符Authenticator.用户创建的令牌。 发送给服务器用于证明用户身份格式〈primary name ,timestamp> 一个Kerberos服务器也称为密钥分发中心KDC,维护着一个数据库.里面保存着所辖域内的用户及服务器的DES密钥。 DES密钥基于用户口令而生。 用户首次注册时,系统根据用户口令生成密钥。 应用服务器向KDC注册也生成密钥,这个密钥既存放在KDC上,也存于该服务器的主机上。 现在假定一用户需要某应用服务器提供服务,工作模型如下:从此例可以看出,基于Needham-schroeder密钥协议的Kerberos系统保障了网络传输和通信的安全。 但用户的负担十分繁重:用户的目的是得到应用服务器S的服务,却不得不积极地申请许可证!在KerberosV4版里,为防止“重放”攻击,nonce由时间戳实现,这就带来了时间同步问题。 即使利用网络时间协议(Network Time Protocol)或国际标准时间(Coordinated universal time)能在一定程度上解决时间同步问题,用户需要承担的责任也令人忍受。 Kerberos V5 版允许nonce可以是一个数字序列,但要求它唯一。 由于服务器无法保证不同用户的nonce不冲突,偶然的冲突可能将合法用户的服务器申请当作重放攻击而拒之门外。 简言之,从没有网络安全知识的用户角度来看,Kerberos以加大用户参与安全保证的力度(而他们并不具备这方面的知识更没有耐心)来保障通信的安全,这种做法并不可行。

![微软观察到许多攻击者开始对Log4j漏洞加以利用 (微软观察到许多文件,no_ai_sug:false}],slid:74802090315026,queryid:0x185440838058d12)](https://www.kuidc.com/zdmsl_image/article/20260108032051_47790.jpg)

发表评论