危害、检测与全面防护策略

在数字化时代,服务器作为企业业务的核心载体,其安全性直接关系到数据资产、用户信任及业务连续性,随着网络攻击手段的不断升级,服务器被植入木马的事件频发,成为企业面临的主要安全威胁之一,木马程序以其隐蔽性、潜伏性和破坏性,一旦成功植入,可能导致数据泄露、系统瘫痪、勒索攻击等严重后果,本文将从木马植入的危害、常见途径、检测方法及防护策略四个方面,全面剖析服务器木马问题,并提供可落地的解决方案。

服务器木马的危害:从数据窃取到业务崩溃

木马(Trojan Horse)是一种伪装成正常程序的恶意软件,其核心特征是“伪装性”和“欺骗性”,当服务器被植入木马后,攻击者可远程控制服务器,实施多维度破坏:

数据窃取与隐私泄露 木马可窃取服务器中的敏感数据,如用户个人信息、企业财务报表、知识产权、客户数据库等,2017年发生的“Equifax数据泄露事件”中,攻击者通过服务器木马获取了1.47亿用户的身份证号、社保号等隐私信息,导致企业声誉扫地并面临巨额赔偿。

系统资源被控制与滥用 木马程序通常会创建后门账户或利用系统漏洞Get="_blank">提升权限,使攻击者能完全控制服务器,服务器可能被用于发起DDoS攻击、发送垃圾邮件、挖矿等非法活动,不仅消耗系统资源,还可能使企业IP地址被列入黑名单,影响正常业务访问。

勒索攻击与业务中断 近年来,勒索木马(如WannaCry、Petya)通过加密服务器关键文件,迫使企业支付赎金以恢复数据,这类攻击往往导致业务长时间中断,例如2021年某跨国零售集团因服务器被勒索木马攻击,全球门店系统瘫痪数日,直接损失超10亿美元。

信任危机与品牌损害 若服务器因木马导致用户数据泄露,企业将面临用户信任崩塌、监管处罚及品牌形象下滑,某社交平台因服务器木马泄露5亿用户数据,被多国数据保护机构处以合计50亿美元的罚款,用户流失率超30%。

木马植入的常见途径:从漏洞利用到社会工程学

攻击者植入木马的方式多种多样,通常利用系统漏洞、管理疏忽或人为失误,主要途径包括:

系统与应用漏洞未及时修复 服务器操作系统(如Linux、Windows)、中间件(如Apache、Nginx)或业务应用(如CMS系统)中存在的未修复漏洞,是木马植入的主要入口,Log4j2漏洞(CVE-2021-44228)被广泛利用,攻击者通过构造恶意日志,可远程执行代码并植入木马,影响全球数百万台服务器。

恶意软件捆绑与供应链攻击

部分第三方软件或更新包可能被捆绑木马程序,管理员在下载安装时 unknowingly 将木马带入服务器,供应链攻击(如SolarWinds事件)中,攻击者通过篡改软件供应商的正常更新包,使安装该包的企业服务器集体被植入木马,影响范围极广。

恶意软件捆绑与供应链攻击

部分第三方软件或更新包可能被捆绑木马程序,管理员在下载安装时 unknowingly 将木马带入服务器,供应链攻击(如SolarWinds事件)中,攻击者通过篡改软件供应商的正常更新包,使安装该包的企业服务器集体被植入木马,影响范围极广。

弱口令与默认凭证漏洞 许多服务器仍使用“admin/123456”等弱口令,或未修改默认管理账户(如MySQL的root@localhost),攻击者可通过暴力破解或字典攻击轻松获取权限,进而上传木马程序。

社会工程学与钓鱼攻击 攻击者通过发送钓鱼邮件、伪造登录页面等方式,诱骗管理员点击恶意链接或下载附件,某企业员工收到伪装成“系统升级通知”的钓鱼邮件,点击附件后服务器被植入远控木马,导致核心数据被窃。

不安全的服务器配置 开放高危端口(如3389远程桌面、22 SSH)、未限制文件上传功能、未启用访问控制列表(ACL)等配置问题,可能被攻击者利用,直接上传木马文件或执行恶意命令。

木马检测:从日志分析到专业工具

早期发现木马是降低损失的关键,企业需结合技术手段与人工分析,建立多层次的检测机制:

异常行为监控 木马植入后通常会表现出异常行为,如:

日志分析

系统日志(如Linux的

/var/log/secure

、

/var/log/messages

)、应用日志及安全设备日志是木马检测的重要依据,通过分析登录失败记录、异常文件访问记录、远程连接IP等,可定位攻击痕迹,若日志中出现大量“Failed password for root from非信任IP”,则可能存在暴力破解尝试。

数字签名与哈希值校验

使用、(Linux)或

GET-FileHash

(PowerShell)命令校验关键系统文件的哈希值,与官方发布的正常值对比,若文件哈希值异常,则可能被木马篡改。

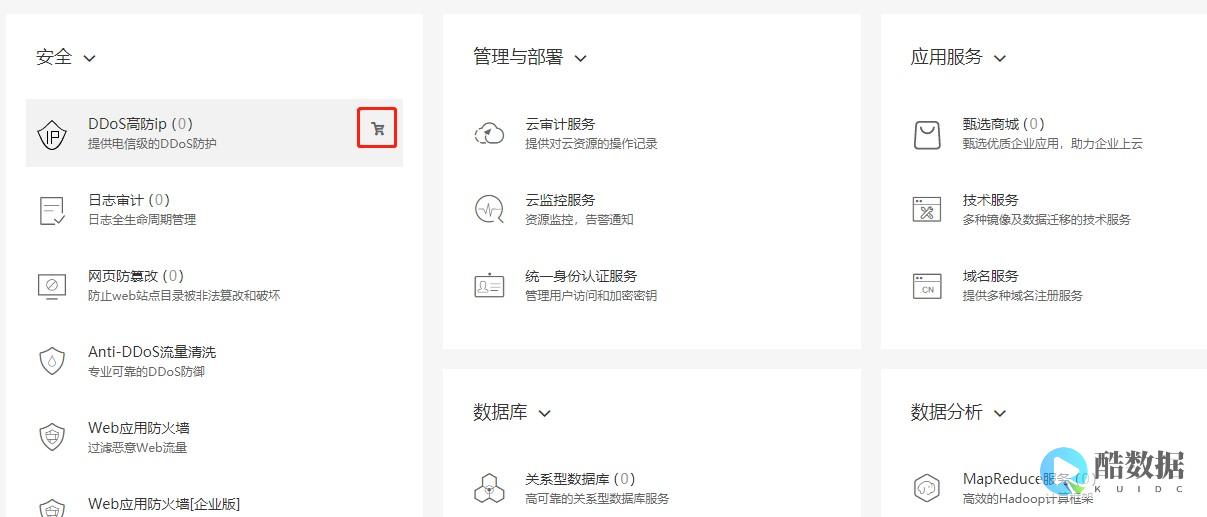

专业安全工具扫描 部署终端检测与响应(EDR)、入侵检测系统(IDS)、木马查杀工具(如ClamAV、卡巴斯基安全扫描)等,定期对服务器进行全盘扫描,利用漏洞扫描工具(如Nessus、OpenVAS)检测系统漏洞,及时修复。

内存与磁盘深度分析 高级木马可能采用“无文件攻击”或“内存驻留”技术,常规文件扫描难以发现,此时需使用内存取证工具(如Volatility)分析内存镜像,或磁盘取证工具(如Autopsy)检查磁盘底层结构,挖掘隐藏的恶意代码。

防护策略:构建“事前-事中-事后”全流程防御体系

防范服务器木马攻击需从技术、管理、流程三个维度入手,建立纵深防御体系:

事前预防:筑牢基础安全防线

事中检测与响应:快速遏制攻击蔓延

事后处置与加固:避免二次攻击

服务器被植入木马是企业在数字化转型中面临的安全挑战之一,但通过“预防为主、检测为辅、响应及时”的策略,可大幅降低攻击风险,企业需将安全视为持续过程,结合技术工具与管理手段,构建覆盖“资产-漏洞-威胁-响应”的全生命周期安全体系,才能在复杂多变的网络环境中保障服务器安全,守护业务稳健运行。

发表评论