在Web应用开发中,用户密码的安全存储是至关重要的环节,直接明文存储密码会导致严重的安全隐患,一旦数据库泄露,用户密码将面临暴露风险,PHP作为一种广泛使用的服务器端脚本语言,提供了多种密码加密存储方案,以确保用户数据的安全性,本文将详细介绍PHP中密码加密存储的最佳实践,包括常见加密方法、安全存储流程及注意事项。

密码加密的重要性

密码是用户身份验证的第一道防线,若以明文形式存储,不仅违反数据安全法规,还会损害用户信任,攻击者通过数据库注入或服务器漏洞获取明文密码后,可轻易尝试在其他平台进行撞库攻击,采用不可逆的加密算法对密码进行哈希处理,是现代Web应用的基本安全要求。

PHP中的密码哈希函数

PHP提供了内置的密码哈希函数,其中

password_hash()

和

password_verify()

是最推荐的安全解决方案。

password_hash()

函数使用强大的BCRYPT算法生成哈希值,同时自动生成随机盐值(sAlt),有效防止彩虹表攻击。

$hashedPassword = password_hash($password, PASSWORD_DEFAULT);

即可生成安全的哈希字符串,该函数会自动处理盐值生成和算法适配,开发者无需手动干预。

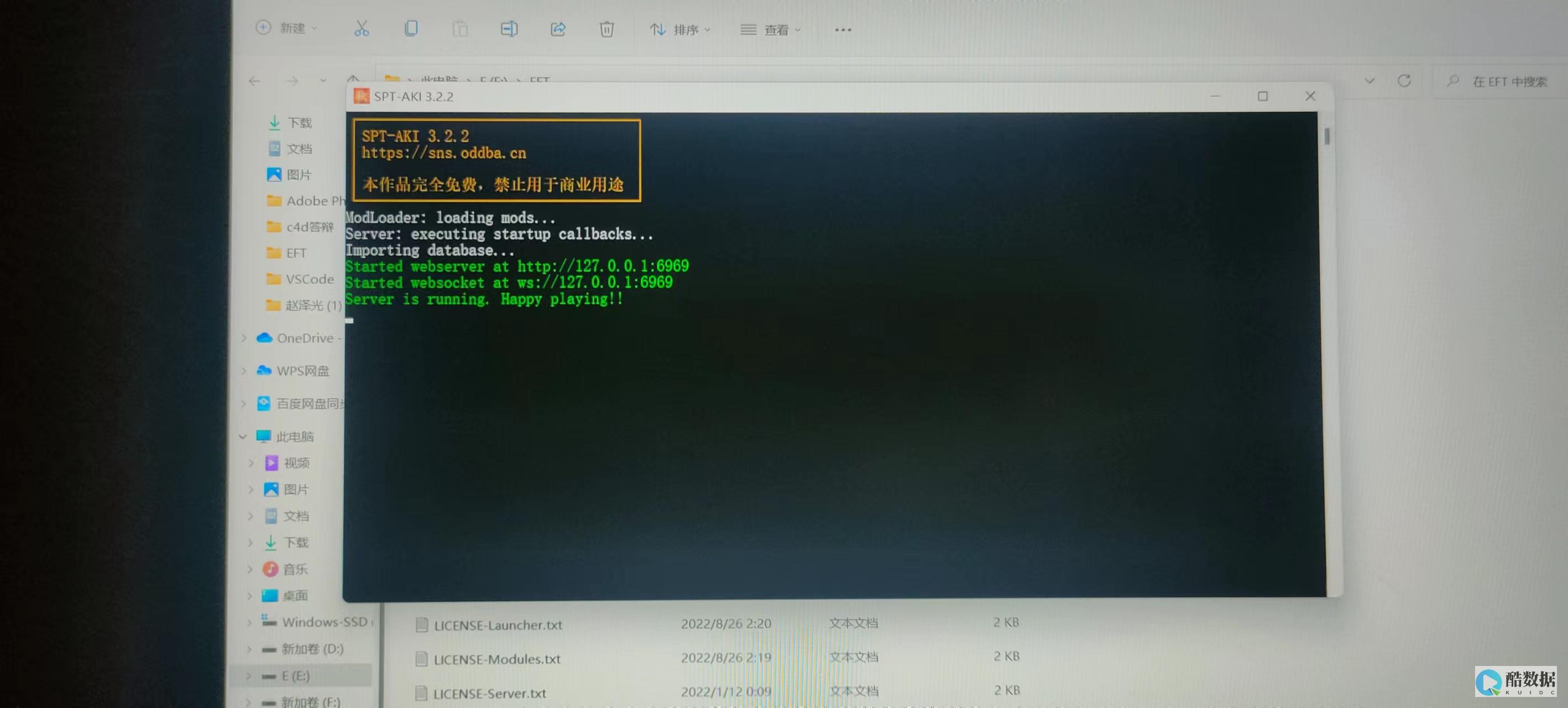

安全存储流程

完整的密码安全存储流程分为三个步骤:哈希生成、存储验证和更新机制,在用户注册或修改密码时,使用

password_hash()

生成哈希值并存入数据库,用户登录时,通过

password_verify()

输入密码与数据库中的哈希值比对,该方法会自动提取盐值并验证密码正确性,定期检查PHP版本并更新

PASSWORD_DEFAULT

常量,以使用更安全的哈希算法(如ARGON2)。

避免的常见错误

开发者常犯的错误包括使用过时的加密算法(如MD5、SHA1)或手动生成盐值,这些方法已被证明存在安全漏洞,例如MD5易受碰撞攻击,部分开发者会自行实现哈希逻辑,但PHP内置函数经过严格优化,安全性更高,另一个误区是重复哈希(如多次调用

password_hash()

),这反而会降低验证效率且无实际安全增益。

数据库存储建议

密码哈希值应存储在数据库的独立字段中,字段类型建议为

VARCHAR(255)

以适应不同长度的哈希字符串,数据库需启用访问控制,限制非必要人员的查询权限,为增强整体安全性,可结合SSL/TLS加密数据库连接,防止传输过程中数据被窃取。

密码重置与过期机制

除了存储安全,密码管理还需考虑生命周期,系统应提供安全的密码重置流程,如通过临时令牌(token)验证用户身份,避免在URL或邮件中直接暴露密码信息,设置密码过期策略(如每90天强制修改)可降低长期泄露风险,但需平衡用户体验。

PHP的密码安全存储依赖

password_hash()

和

password_verify()

函数,结合BCRYPT或ARGON2算法,确保密码不可逆且抗攻击,开发者需避免过时算法,遵循最小权限原则管理数据库,并定期更新安全策略,通过综合应用这些技术,可显著提升用户密码的安全性,保护用户隐私和数据完整性。

Q1: 为什么不推荐使用MD5或SHA1存储密码?

A1: MD5和SHA1是单向哈希算法,但计算速度过快,易受暴力破解和彩虹表攻击,现代硬件可在短时间内破解大量MD5哈希值,而PHP的

password_hash()

使用BCRYPT算法,通过计算复杂度和随机盐值有效抵御此类攻击。

Q2: 如何处理用户忘记密码的情况? A2: 密码重置应通过临时令牌(token)实现,而非直接发送原密码,生成包含过期时间的随机令牌,存储在数据库并关联用户邮箱,用户点击链接后,验证令牌有效性并允许设置新密码,整个过程需确保令码一次性使用且加密传输。

发表评论