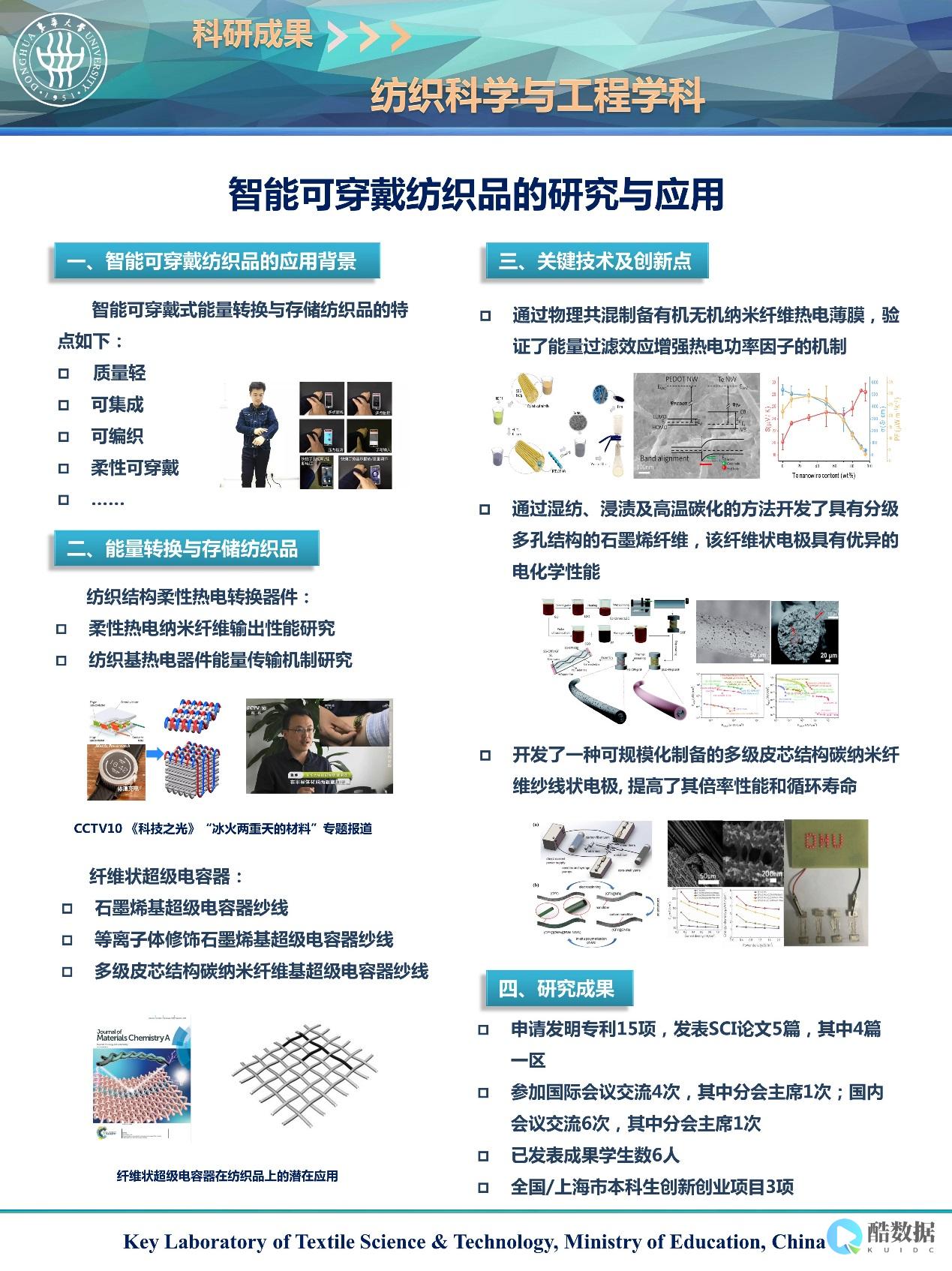

分析

MSSQL SA权限入侵分析

RDBMS——由Microsoft设计和开发的Microsoft SQL Server提供数据存储和管理服务,系统内有一个管理员账号,即sa,sa账号具有最高管理权限,可以参与数据库管理,可以对存储文件、备份XML、DB快照等加以控制,因此在MSSQL 服务器 安全性分析中,占有重要地位。

sa权限入侵分析包括:确定账号名称、检查帐号角色、鉴别登录类型、查看活动信息、检查数据库状态、检查安全策略等。

首先,确定sa账户的用户名。使用命令:SELECT name from sys.sql_logins; 可以查看服务器上的所有登录名,然后使用SELECT * from sysobjects where name=’sa’; 检查是否有sa账户存在。

确定账号名称后,计算机管理员可以检查sa账户的角色,使用命令:

EXEC sp_configure ‘show advanced options’, 1

RECONFIGURE

EXEC sp_configure ‘xp_cmdshell’, 1

RECONFIGURE

其次,鉴别sa账户登录类型,是本地登录还是远程登录,使用命令:SELECT * from sys.server_principals where name=’sa’; 查看账户信息,如果账户可以本地登录,则islocal的状态为”0”。

接着,检查sa账户的活动信息,查看是否有未知的应用程序或者IP地址登录,可以使用如下语句:

SELECT login_name, application_name, host_name,login_time FROm sys.dm_exec_sessions

WHERE host_name = ‘127.0.0.1’ OR application_name = ‘sqlcmd’

然后,检查数据库状态,可以查看是否有系统表被修改,或者是否有未知数据表被创建,可以使用命令:SELECT * from sys.tables;

最后,检查安全策略,查看是否有新的安全策略被添加,可以使用命令:SELECT * from sys.server_permissions;

以上就是深入分析MSSQL SA权限入侵的过程,对于当前的MSSQL服务器安全性而言,有必要紧密关注sa账户的变化,防止账号被恶意入侵,影响数据安全。

香港服务器首选树叶云,2H2G首月10元开通。树叶云(www.IDC.Net)提供简单好用,价格厚道的香港/美国云服务器和独立服务器。IDC+ISP+ICP资质。ARIN和APNIC会员。成熟技术团队15年行业经验。

打开1433端口有坏处吗??

这个端口入侵的方法太老了,已经不可能成功的,我刚刚开始学黑客的时候也用过,根本找不到肉鸡简单的说下原理,本身1433是MSSQL这个服务对应的一个端口。 那么本身他并不是漏洞,但是由于MSSQL中的SA帐号默认的权限是system权限,因此当我们找到SA帐号的密码的时候我们也就等于得到了一个cmdshell,接着就可以干我们想干的事情了。 当然这些的前提就基于MSSQL的组件没有被删除,SA没有被降权。

我的电脑为win7旗舰版,安装SQL server 2000的版本时,总会出现系统不兼容的问题,请问有什么解决的办法?

管理员权限打开,然后兼容模式选择XP

windows2003服务器如何配置(php网站的apache+sqlserver)读写权限?

多做两年就会了,不会也没关系,到淘宝买,有专门代配置维护的,旺旺号 依然数据 可以帮你做

发表评论