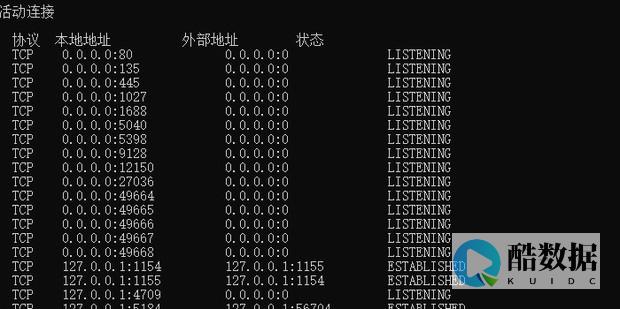

端口扫描是 网络安全 领域中的一种重要技术,用于探测目标服务器或网络设备上的开放端口,从而识别潜在的安全漏洞和服务信息,通过发送特定的数据包到目标主机的端口,并分析返回的结果,攻击者可以了解目标系统提供的服务类型及其版本信息,进而利用这些服务的已知漏洞进行攻击。

一、端口扫描的类型

1、 全连接扫描(TCP SYN扫描) :这是最常见的端口扫描类型,通过发送TCP SYN数据包来探测目标端口是否开放,如果端口开放,目标主机将响应一个SYN-ACK数据包;扫描器随后发送一个RST数据包来终止连接,避免建立完整的TCP连接,从而减少扫描痕迹。

2、 半连接扫描(TCP FIN扫描) :这种扫描方式通过发送带有FIN标志的TCP数据包来探测端口状态,如果端口是关闭的,目标主机不会响应;如果端口是开放的,目标主机将发送一个RST数据包,这种方式可以绕过某些防火墙的检测,但可能被一些操作系统识别为恶意行为。

3、 UDP扫描 :与TCP不同,UDP协议不建立连接,扫描器发送UDP数据包到目标端口,如果端口是关闭的,目标主机不会响应;如果端口是开放的,目标主机将发送一个ICMP端口不可达消息。

4、 隐秘扫描 :包括NULL、XMAS和ACK扫描等,这些扫描方式通过发送具有特殊标志组合的TCP数据包,试图在不引起注意的情况下探测端口状态,现代的入侵检测系统(IDS)和防火墙通常能够识别并阻止这类扫描。

二、端口扫描的防范措施

1、 配置 防火墙规则 :通过配置防火墙规则,可以阻止未授权的端口扫描和数据包进入网络。

2、 定期更新软件和操作系统 :及时安装最新的安全补丁和更新,以修复已知的安全漏洞。

3、 关闭不必要的端口和服务 :仅对外开放必要的端口和服务,减少潜在的攻击面。

4、 使用强密码和身份验证 :为重要的服务和账户设置强密码,并启用身份验证机制,以增加攻击者的难度。

5、 定期监控和审计 :持续监控网络流量和日志数据,及时发现并响应异常的网络活动和潜在的攻击迹象。

三、相关问答FAQs

问:如何防止端口扫描?

答:防止端口扫描的方法包括配置防火墙规则以阻止未授权的端口扫描和数据包进入网络,定期更新软件和操作系统以修复已知的安全漏洞,关闭不必要的端口和服务以减少潜在的攻击面,使用强密码和身份验证以增加攻击者的难度,以及定期监控和审计网络流量和日志数据以及时发现并响应异常的网络活动和潜在的攻击迹象。

问:什么是TCP三次握手扫描?

答:TCP三次握手扫描是一种基本的TCP扫描方式,其过程包括Client端发送SYN请求,Server端返回SYN/ACK应答表示端口开放,Client端再返回ACK确认连接已建立,最后Client端主动断开连接,这种方式实现简单且扫描速度快,但会在目标主机的日志记录中留下痕迹,易被发现。

四、小编有话说

端口扫描作为网络安全领域的一项基础而重要的技术,对于发现潜在的安全威胁具有重要意义,随着技术的发展和网络环境的日益复杂,单一的端口扫描手段已难以满足全面评估网络安全的需求,在实际工作中,我们需要结合多种扫描技术和工具,综合运用防火墙、入侵检测系统(IDS)、安全信息和事件管理(SIEM)系统等多种安全措施,构建多层次、全方位的安全防护体系,我们还应保持警惕,持续关注网络安全领域的最新动态和技术发展,不断提升自身的安全意识和技能水平,以应对日益严峻的网络安全挑战。

各位小伙伴们,我刚刚为大家分享了有关“ 服务器安全 端口扫描 ”的知识,希望对你们有所帮助。如果您还有其他相关问题需要解决,欢迎随时提出哦!

Java isreachable返回false怎么破?

请参阅CSDN上的解释:在isReachable(timeOut);的代码实现中,目前其实在WINDOWS平台,并没有采用ICMP协议来完成,而是采用TCP的PORT7来完成功能的。 因而不是通常从们所讲的ping的程序。 要实现ping的功能,请参阅:

装系统中的后门是什么?起什么作用?有什么有利和有害的?如何弄?

传统的后门是软件设计者故意留下来方便管理的一个BUG。 现在的后门指的是远程控制类的木马等程序。 例如灰鸽子就是一个后门。 楼主可明白?

是怎么攻击网站服务器的??

在认识黑客程序前先来简单了解黑客攻击的基本步骤,这样可以使我们后面的学习更有针对性。 因为我们可以针对这些攻击步骤采取相应的防御和清除措施。 黑客要实施攻击,一般来说必须有3个基本步骤:收集信息(踩点)→选择目标,实施攻击→上传黑客程序,下载用户数据。 黑客攻击的关键一步就是收集信息,也就是踩点。 在攻击者对特定的网络资源进行攻击以前,他们需要了解将要攻击的目标的环境,这需要收集汇总各种与目标系统相关的信息,包括目标网络结构、用户数、目标机器类型、所用域,以及IP地址和操作系统等。 攻击者收集目标信息也不是一步到位的,也必须经过一系列的子步骤来实现。 首先,黑客做的工作一般是扫描,随机地或者是有针对性地利用扫描器去发现目标网络上那些有漏洞的机器,像程序的溢出漏洞、CGI、Unicode、FTP、数据库漏洞等,都是黑客希望看到的扫描结果。 随后就是尝试入侵了。 一般采用以下7个基本步骤,每一步均有可利用的工具,攻击者使用它们得到攻击目标所需要的信息:收集初始信息→查找网络地址范围→查找活动机器→查找开放端口和入口点→查看操作系统类型→弄清每个端口运行的服务→画出网络图。

发表评论