威胁、成因与全面防护策略

在数字化时代,服务器作为企业核心业务的承载平台,其安全性直接关系到数据资产与业务连续性。“服务器被挖矿成肉鸡”已成为当前网络安全领域的高频威胁攻击者通过植入恶意程序,将服务器变为“矿机”,在用户毫不知情的情况下消耗其计算资源进行加密货币挖矿,不仅导致服务器性能急剧下降,更可能引发数据泄露、服务中断等连锁风险,本文将从威胁特征、攻击路径、危害影响及防护措施四个维度,深入剖析这一安全问题并提供系统性解决方案。

威胁特征:从“被动使用”到“主动剥削”的演变

服务器被挖矿成肉鸡,本质上是攻击者对计算资源的非法占有,与早期病毒、木马不同,挖矿木马(如Kinsing、XMRig等)具有更强的隐蔽性和持久性,其典型特征包括: 资源消耗隐蔽化 ——通过限制CPU使用率(如仅占用30%-50%)避免触发服务器监控警报; 传播手段多样化 ——利用弱口令爆破、漏洞利用(如Log4j、Struts2)、恶意软件捆绑等多种途径入侵; 自我防护机制强化 ——具备反检测、反杀毒能力,甚至主动清除竞争对手的挖矿程序以独占资源。

更值得关注的是,现代挖矿木马常与其他恶意行为结合,如窃取敏感数据、搭建僵尸网络,形成“挖矿+勒索+数据窃取”的复合攻击模式,进一步放大危害。

攻击路径:从“入口点到持久化控制”的渗透链条

服务器沦为肉鸡并非偶然,而是攻击者通过精细化渗透的结果,其攻击路径通常可分为四个阶段:

入口点突破 攻击者首先通过漏洞扫描定位目标服务器的薄弱环节,常见入口包括:未修复的软件漏洞(如Redis未授权访问、TOMCAT弱口令)、开放的危险端口(如3389、22)、供应链攻击(通过第三方软件植入恶意代码),2022年某云服务商曝出的“Log4j漏洞事件”中,攻击者即通过该漏洞远程执行代码,在数小时内控制数万台服务器。

权限提升与持久化 获取初始权限后,攻击者会利用系统漏洞(如Linux内核漏洞、Windows提权工具)提升至root或system权限,并通过修改系统服务、定时任务、隐藏进程等方式实现持久化控制,在Linux系统中,攻击者常将挖矿程序伪装成系统服务(如“systemd-update”),并添加至crontab定时任务,确保服务器重启后恶意程序仍能自动运行。

挖矿程序部署与资源控制 完成持久化控制后,攻击者下载并运行挖矿程序(如XMRig、Monero miner),通常通过修改系统配置文件(如/etc/profile)或环境变量,确保所有用户登录时均启动挖矿进程,为避免资源耗尽引发怀疑,攻击者还会设置进程优先级(如nice值)或限制CPU核心数,使挖矿行为在后台“隐身”运行。

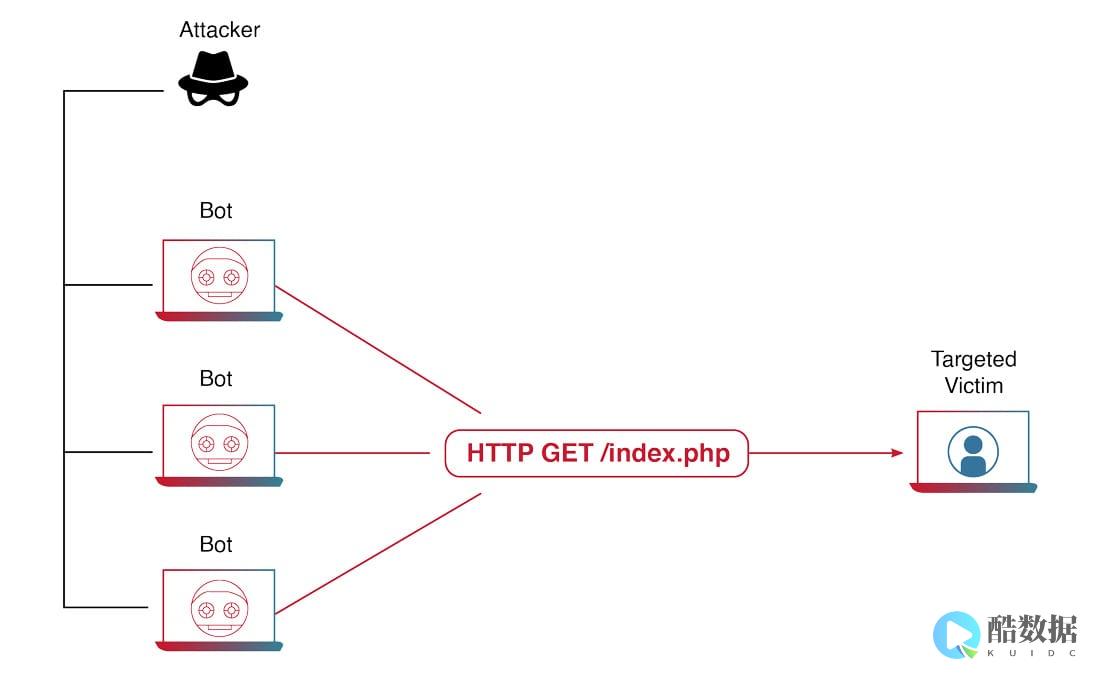

反检测与横向渗透 为逃避安全软件检测,挖矿木马会主动杀毒进程、篡改安全日志,甚至利用加密技术隐藏自身代码,攻击者可能以被控服务器为跳板,对内网其他设备发起横向渗透,扩大控制范围,最终形成“僵尸网络”规模化的挖矿矩阵。

危害影响:从“性能损耗”到“业务崩溃”的连锁反应

服务器被挖矿成肉鸡的危害远不止“变慢”这么简单,其影响具有隐蔽性和滞后性,可能逐步演变为系统性风险:

性能下降与服务中断

挖矿程序持续占用CPU、内存及网络带宽,导致服务器响应延迟、数据库查询变慢,甚至出现服务崩溃,某电商平台的服务器曾因遭挖矿攻击,订单处理系统响应时间从500ms骤升至5s,造成日均损失超百万元。

性能下降与服务中断

挖矿程序持续占用CPU、内存及网络带宽,导致服务器响应延迟、数据库查询变慢,甚至出现服务崩溃,某电商平台的服务器曾因遭挖矿攻击,订单处理系统响应时间从500ms骤升至5s,造成日均损失超百万元。

经济成本与资源浪费 挖矿的高能耗特性直接推高服务器运营成本,据统计,一台8核服务器被挖矿木马占用70% CPU资源时,日均电费可增加30%-50%,而攻击者则通过“零成本”获取算力,每年非法获利可达数万元。

数据安全与合规风险 部分挖矿木马具备数据窃取功能,可收集服务器上的敏感信息(如用户数据、密钥证书、配置文件),并通过加密通道传输至攻击者服务器,一旦发生数据泄露,企业将面临用户流失、监管处罚(如GDPR、网络安全法)及品牌声誉受损等多重风险。

僵尸网络与二次攻击 被控服务器可能被纳入僵尸网络,成为DDoS攻击、垃圾邮件发送、勒索软件传播的“帮凶”,2023年某全球性僵尸网络事件中,超10万台肉服务器被用于发起DDoS攻击,导致多个政府网站与金融系统瘫痪。

防护策略:从“被动防御”到“主动免疫”的体系构建

防范服务器被挖矿成肉鸡,需构建“事前预防-事中检测-事后响应”的全流程防护体系,具体措施如下:

事前预防:筑牢“安全基线”

事中检测:构建“实时监控”网络

事后响应:建立“快速处置”机制

服务器被挖矿成肉鸡,是数字经济时代“算力争夺战”的缩影,其背后反映出企业安全防护意识的滞后与防护体系的薄弱,面对日益隐蔽、智能化的挖矿攻击,企业需转变“重业务、轻安全”的思维,将安全防护融入服务器全生命周期管理,通过技术手段与管理制度的双轮驱动,构建主动免疫能力,唯有如此,才能在复杂的网络威胁中守护好服务器的“算力心脏”,保障业务的持续稳定运行。

开发一个区块链app时间要多长

做一个区块链app的周期,就启动科技而言主要还是要看app的功能有多少、复不复杂,一般的开发周期都是在2~3个月左右,涉及到需求确认、UI设计、程序开发的项目进度。 如果功能多而且复杂,那么就要花一些时间去编程去设计,相应的开发时间就会长一些。 另外如果有现成可用的源码能够符合功能需求,那么只需要在此基础上进行修改,开发周期就会短很多。

当前主流的WEB开发模式是什么(JAVA)?

j2ee和

手机软件开发android和iOs哪个好

在国内开发ios和andriod都不赚钱。 首先国内用苹果的基本都越狱了,又不尊重开发软件商,根本没人用钱买软件,andriod收费的应用一般也会被人破解,相对于苹果封闭ios,开发开源代码 andriod 系统更简单。 楼主有足够的毅力,应该赚的是广告商的钱。

发表评论