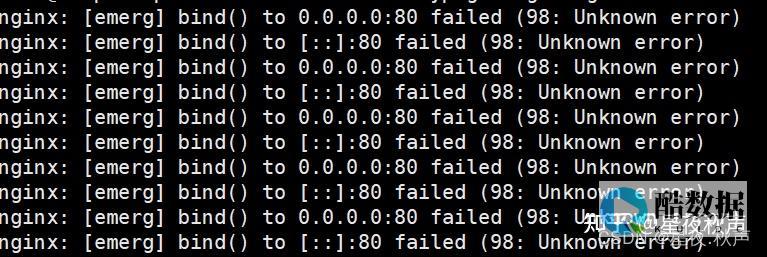

随着云计算的快速发展,云专线已经成为企业连接云端和本地数据中心的重要方式,为了确保云专线的稳定性和可靠性,我们需要定期更新物理连接信息,本文将介绍如何使用云专线API更新物理连接信息,并解答一些常见问题。

云专线API简介

云专线API是云服务商提供的一种接口,允许用户通过编程方式管理云专线资源,通过调用API,用户可以创建、修改、删除云专线,以及查询云专线的状态和配置信息。

更新物理连接信息

准备工作

在更新物理连接信息之前,请确保您已经具备以下条件:

调用API

以下是一个使用云专线API更新物理连接信息的示例代码:

import requests# 云服务商提供的API地址url = "https://api.example.com/v1/directconnect/update-physical-connection"# 认证信息headers = {"Authorization": "Bearer your_access_token",}# 更新的物理连接信息data = {"connection_id": "your_connection_id","physical_address": "your_physical_address","bandwidth": "your_bandwidth",}# 发送请求response = requests.post(url, headers=headers, json=data)# 检查响应状态码if response.status_code == 200:print("更新成功")else:print("更新失败,错误信息:", response.json().get("error_message"))

验证更新结果

更新物理连接信息后,可以通过调用查询API来验证更新结果。

# 查询云专线API地址url = "https://api.example.com/v1/directconnect/query-connection"# 发送请求response = requests.get(url, headers=headers, params={"connection_id": "your_connection_id"})# 检查响应状态码if response.status_code == 200:print("查询成功,更新后的物理连接信息:", response.json())else:print("查询失败,错误信息:", response.json().get("error_message"))

常见问题解答(FAQs)

为什么需要更新物理连接信息?

答:更新物理连接信息可以确保云专线的稳定性和可靠性,避免因物理连接信息错误导致云专线无法正常使用。

如何获取API权限?

答:请联系云服务商的技术支持,申请相应的API权限,在获得权限后,您可以使用API管理云专线资源。

简述以太网和FDDI网的工作原理和数据传输过程

FDDI工作原理FDDI的工作原理主要体现在FDDI的三个工作过程中,这三个工作过程是:站点连接的建立、环初始化和数据传输。 1.站点连接的建立FDDI在正常运行时,站管理(SMT)一直监视着环路的活动状态,并控制着所有站点的活动。 站管理中的连接管理功能控制着正常站点建立物理连接的过程,它使用原始的信号序列在每对PHY/PMD之间的双向光缆上建立起端———端的物理连接,站点通过传送与接收这一特定的线路状态序列来辨认其相邻的站点,以此来交换端口的类型和连接规则等信息,并对连接质量进行测试。 在连接质量的测试过程中,一旦检测到故障,就用跟踪诊断的方法来确定故障原因,对故障事实隔离,并且在故障链路的两端重新进行网络配置。 2.环初始化在完成站点连接后,接下去的工作便是对环路进行初始化。 在进行具体的初始化工作之前,首先要确定系统的目标令牌循环时间(TTRT)。 各个站点都可借助请求帧(Claim Frame)提出各自的TTRT值,系统按照既定的竞争规则确定最终的TTRT值,被选中TTRT值的那个站点还要完成环初始化的具体工作。 确定TTRT值的过程通常称之为请求过程(Claim Process)。 (1) 请求过程请求过程用来确定TTRT值和具有初始化环权力的站点。 当一个或更多站点的媒体访问控制实体(MAC)进入请求状态时,就开始了请求过程。 在该状态下,每一个站点的MAC连续不断地发送请求帧(一个请求帧包含了该站点的地址和目标令牌循环时间的竞争值),环上其它站点接收到这个请求帧后,取出目标令牌循环时间竞争值并按如下规则进行比较:如果这个帧中的目标循环时间竞争值比自己的竞争值更短,该站点就重复这个请求帧,并且停止发送自己的请求帧;如果该帧中的TTRT值比自己的竞争值要长,该站点就删除这个请求帧,接着用自己的目标令牌循环时间作为新的竞争值发送请求帧。 当一个站点接受到自己的请求帧后,这个站点就嬴得了初始化环的权力。 如果两个或更多的站点使用相同的竞争值,那么具有最长源地址(48位地址与16位地址)的站点将优先嬴得初始化环的权力。 (2) 环初始化嬴得初始化环权力的站点通过发送一个令牌来初始化环路,这个令牌将不被网上其它站点捕获而通过环。 环上的其它站点在接收到该令牌后,将重新设置自己的工作参数,使本站点从初始化状态转为正常工作状态。 当该令牌回到源站点时,环初始化工作宣告结束,环路进入了稳定操作状态,各站点便可以进行正常的数据传送。 (3) 环初始化实例我们用图10-2来说明站点是如何通过协商来赢得对初始化环权力的。 在这个例子中,站点A、B、C、D协商决定谁赢得初始化环的权力。 ;图10-2 环初始化过程@@其协商过程如下:① 所有站点开始放出请求帧② 站点D收到目标令牌循环时间竞争值比它自己竞争值更短的站点C的请求帧,它停止发送自己的帧,向站点A转发站点C的请求帧。 与此同时:·站点B收到目标令牌循环时间竞争值比它自己竞争值更短的站点A的请求帧,停止发送自己的帧,向站点C发送站点A的请求帧。 ·站点C收到目标令牌循环时间竞争值比它自己竞争值更长的站点A的请求帧,继续发送自己的帧③ 站点A收到从站点D传过来的目标令牌循环时间竞争值比它自己竞争值更短的站点C的请求帧,它停止发送自己的帧,并发送站点D转发过来的站点C的请求帧给站点B④ 站点B收到从站点A传过来的目标令牌循环时间竞争值比它自己竞争值更短的站点C的请求帧,它停止发送自己的帧,并发送站点A转发过来的站点C的请求帧给站点C⑤ 站点C收到从站点B传过来的自己的请求帧,表示站点C已嬴得了初始化环的权力,请求过程宣告结束,站点C停止请求帧的传送,并产生一个初始化环的令令牌发送到环上,开始环初始化工作该协商过程以站点C赢得初始化环的权力而告终,网上其它站点A、B和D依据站点C的令牌初始化本站点的参数,待令牌回到站点C后,网络进入稳定工作状态,从此以后,网上各站点可以进行正常的数据传送工作。 以太网工作原理以太网是由Xeros公司开发的一种基带局域网技术,使用同轴电缆作为网络媒体,采用载波多路访问和碰撞检测(CSMA/CD)机制,数据传输速率达到10Mbps。 虽然以太网是由Xeros公司早在70年代最先研制成功,但是如今以太网一词更多的被用来指各种采用CSMA/CD技术的局域网。 以太网被设计用来满足非持续性网络数据传输的需要,而IEEE 802.3规范则是基于最初的以太网技术于1980年制定。 以太网版本2.0由Digital Equipment Corporation、Intel、和Xeros三家公司联合开发,与IEEE 802.3规范相互兼容。 以太网/IEEE 802.3通常使用专门的网络接口卡或通过系统主电路板上的电路实现。 以太网使用收发器与网络媒体进行连接。 收发器可以完成多种物理层功能,其中包括对网络碰撞进行检测。 收发器可以作为独立的设备通过电缆与终端站连接,也可以直接被集成到终端站的网卡当中。 以太网采用广播机制,所有与网络连接的工作站都可以看到网络上传递的数据。 通过查看包含在帧中的目标地址,确定是否进行接收或放弃。 如果证明数据确实是发给自己的,工作站将会接收数据并传递给高层协议进行处理。 以太网采用CSMA/CD媒体访问机制,任何工作站都可以在任何时间访问网络。 在发送数据之前,工作站首先需要侦听网络是否空闲,如果网络上没有任何数据传送,工作站就会把所要发送的信息投放到网络当中。 否则,工作站只能等待网络下一次出现空闲的时候再进行数据的发送。 作为一种基于竞争机制的网络环境,以太网允许任何一台网络设备在网络空闲时发送信息。 因为没有任何集中式的管理措施,所以非常有可能出现多台工作站同时检测到网络处于空闲状态,进而同时向网络发送数据的情况。 这时,发出的信息会相互碰撞而导致损坏。 工作站必须等待一段时间之后,重新发送数据。 补偿算法用来决定发生碰撞后,工作站应当在何时重新发送数据帧。

冰河木马是什么?

该软件主要用于远程监控,具体功能包括:1.自动跟踪目标机屏幕变化,同时可以完全模拟键盘及鼠标输入,即在同步被控端屏幕变化的同时,监控端的一切键盘及鼠标操作将反映在被控端屏幕(局域网适用);2.记录各种口令信息:包括开机口令、屏保口令、各种共享资源口令及绝大多数在对话框中出现过的口令信息;3.获取系统信息:包括计算机名、注册公司、当前用户、系统路径、操作系统版本、当前显示分辨率、物理及逻辑磁盘信息等多项系统数据;4.限制系统功能:包括远程关机、远程重启计算机、锁定鼠标、锁定系统热键及锁定注册表等多项功能限制;5.远程文件操作:包括创建、上传、下载、复制、删除文件或目录、文件压缩、快速浏览文本文件、远程打开文件(提供了四中不同的打开方式——正常方式、最大化、最小化和隐藏方式)等多项文件操作功能;6.注册表操作:包括对主键的浏览、增删、复制、重命名和对键值的读写等所有注册表操作功能;7.发送信息:以四种常用图标向被控端发送简短信息;8.点对点通讯:以聊天室形式同被控端进行在线交谈。 从一定程度上可以说冰河是最有名的木马了,就连刚接触电脑的用户也听说过它。 虽然许多杀毒软件可以查杀它,但国内仍有几十万中冰河的电脑存在!作为木马,冰河创造了最多人使用、最多人中弹的奇迹!现在网上又出现了许多的冰河变种程序,我们这里介绍的是其标准版,掌握了如何清除标准版,再来对付变种冰河就很容易了。 冰河的服务器端程序为,客户端程序为,默认连接端口为7626。 一旦运行G-server,那么该程序就会在C:/Windows/system目录下生成和,并删除自身。 在系统启动时自动加载运行,和TXT文件关联。 即使你删除了,但只要你打开 TXT文件,就会被激活,它将再次生成,于是冰河又回来了!这就是冰河屡删不止的原因。

什么是灰鸽子木马?和熊猫烧香病毒有什么不同?

一、灰鸽子病毒简介 灰鸽子是国内一款著名后门。 比起前辈冰河、黑洞来,灰鸽子可以说是国内后门的集大成者。 其丰富而强大的功能、灵活多变的操作、良好的隐藏性使其他后门都相形见绌。 客户端简易便捷的操作使刚入门的初学者都能充当黑客。 当使用在合法情况下时,灰鸽子是一款优秀的远程控制软件。 但如果拿它做一些非法的事,灰鸽子就成了很强大的黑客工具。 这就好比火药,用在不同的场合,给人类带来不同的影响。 对灰鸽子完整的介绍也许只有灰鸽子作者本人能够说清楚,在此我们只能进行简要介绍。 灰鸽子客户端和服务端都是采用Delphi编写。 黑客利用客户端程序配置出服务端程序。 可配置的信息主要包括上线类型(如等待连接还是主动连接)、主动连接时使用的公网IP(域名)、连接密码、使用的端口、启动项名称、服务名称,进程隐藏方式,使用的壳,代理,图标等等。 服务端对客户端连接方式有多种,使得处于各种网络环境的用户都可能中毒,包括局域网用户(通过代理上网)、公网用户和ADSL拨号用户等。 下面介绍服务端: 配置出来的服务端文件文件名为G_(这是默认的,当然也可以改变)。 然后黑客利用一切办法诱骗用户运行G_程序。 具体采用什么办法,读者可以充分发挥想象力,这里就不赘述。 G_运行后将自己拷贝到Windows目录下(98/xp下为系统盘的windows目录,2k/NT下为系统盘的Winnt目录),然后再从体内释放G_和G_Server_到windows目录下。 G_、G_和G_Server_三个文件相互配合组成了灰鸽子服务端, G_Server_负责隐藏灰鸽子。 通过截获进程的API调用隐藏灰鸽子的文件、服务的注册表项,甚至是进程中的模块名。 截获的函数主要是用来遍历文件、遍历注册表项和遍历进程模块的一些函数。 所以,有些时候用户感觉种了毒,但仔细检查却又发现不了什么异常。 有些灰鸽子会多释放出一个名为G_的文件用来记录键盘操作。 注意,G_这个名称并不固定,它是可以定制的,比如当定制服务端文件名为时,生成的文件就是、和A_。 Windows目录下的G_文件将自己注册成服务(9X系统写注册表启动项),每次开机都能自动运行,运行后启动G_和G_Server_并自动退出。 G_文件实现后门功能,与控制端客户端进行通信;G_Server_则通过拦截API调用来隐藏病毒。 因此,中毒后,我们看不到病毒文件,也看不到病毒注册的服务项。 随着灰鸽子服务端文件的设置不同,G_Server_有时候附在的进程空间中,有时候则是附在所有进程中。 灰鸽子的作者对于如何逃过杀毒软件的查杀花了很大力气。 由于一些API函数被截获,正常模式下难以遍历到灰鸽子的文件和模块,造成查杀上的困难。 要卸载灰鸽子动态库而且保证系统进程不崩溃也很麻烦,因此造成了近期灰鸽子在互联网上泛滥的局面。 二、灰鸽子的手工检测 由于灰鸽子拦截了API调用,在正常模式下服务端程序文件和它注册的服务项均被隐藏,也就是说你即使设置了“显示所有隐藏文件”也看不到它们。 此外,灰鸽子服务端的文件名也是可以自定义的,这都给手工检测带来了一定的困难。 但是,通过仔细观察我们发现,对于灰鸽子的检测仍然是有规律可循的。 从上面的运行原理分析可以看出,无论自定义的服务器端文件名是什么,一般都会在操作系统的安装目录下生成一个以“_”结尾的文件。 通过这一点,我们可以较为准确手工检测出灰鸽子 服务端。 由于正常模式下灰鸽子会隐藏自身,因此检测灰鸽子的操作一定要在安全模式下进行。 进入安全模式的方法是:启动计算机,在系统进入Windows启动画面前,按下F8键(或者在启动计算机时按住Ctrl键不放),在出现的启动选项菜单中,选择“Safe Mode”或“安全模式”。 1、由于灰鸽子的文件本身具有隐藏属性,因此要设置Windows显示所有文件。 打开“我的电脑”,选择菜单“工具”—》“文件夹选项”,点击“查看”,取消“隐藏受保护的操作系统文件”前的对勾,并在“隐藏文件和文件夹”项中选择“ 显示所有文件和文件夹”,然后点击“确定”。 2、打开Windows的“搜索文件”,文件名称输入“_”,搜索位置选择Windows的安装目录(默认98/xp为C:\windows,2k/NT为C:\Winnt)。 3、经过搜索,我们在Windows目录(不包含子目录)下发现了一个名为Game_的文件。 4、根据灰鸽子原理分析我们知道,如果Game_是灰鸽子的文件,则在操作系统安装目录下还会有和文件。 打开Windows目录,果然有这两个文件,同时还有一个用于记录键盘操作的文件。 经过这几步操作我们基本就可以确定这些文件是灰鸽子 服务端了,下面就可以进行手动清除。 三、灰鸽子的手工清除 经过上面的分析,清除灰鸽子就很容易了。 清除灰鸽子仍然要在安全模式下操作,主要有两步:1、清除灰鸽子的服务;2删除灰鸽子程序文件。 注意:为防止误操作,清除前一定要做好备份。 (一)、清除灰鸽子的服务 注意清除灰鸽子的服务一定要在注册表里完成,对注册表不熟悉的网友请找熟悉的人帮忙操作,清除灰鸽子的服务一定要先备份注册表,或者到纯DOS下将注册表文件更名,然后在去注册表删除灰鸽子的服务。 因为病毒会和EXE文件进行关联 2000/XP系统: 1、打开注册表编辑器(点击“开始”-》“运行”,输入“”,确定。 ),打开 HKEY_LOCAL_MACHINE\SYSTEM\CurrentControlSet\Services注册表项。 2、点击菜单“编辑”-》“查找”,“查找目标”输入“”,点击确定,我们就可以找到灰鸽子的服务项(此例为Game_Server,每个人这个服务项名称是不同的)。 3、删除整个Game_Server项。 98/me系统: 在9X下,灰鸽子启动项只有一个,因此清除更为简单。 运行注册表编辑器,打开HKEY_CURRENT_USER\Software\Microsoft\Windows\CurrentVersion\Run项,我们立即看到名为的一项,将项删除即可。 (二)、删除灰鸽子程序文件 删除灰鸽子程序文件非常简单,只需要在安全模式下删除Windows目录下的、、Game_以及文件,然后重新启动计算机。 至此,灰鸽子VIP 2005 服务端已经被清除干净。 以上介绍的方法适用于我们看到的大部分灰鸽子木马及其变种,然而仍有极少数变种采用此种方法无法检测和清除。 同时,随着灰鸽子新版本的不断推出,作者可能会加入一些新的隐藏方法、防删除手段,手工检测和清除它的难度也会越来越大。 四、防止中灰鸽子病毒需要注意的事项 1. 给系统安装补丁程序。 通过Windows Update安装好系统补丁程序(关键更新、安全更新和Service pack),其中MS04-011、MS04-012、MS04-013、MS03-001、MS03-007、MS03-049、MS04-032等都被病毒广泛利用,是非常必要的补丁程序 2. 给系统管理员帐户设置足够复杂足够强壮的密码,最好能是10位以上,字母+数字+其它符号的组合;也可以禁用/删除一些不使用的帐户 3. 经常更新杀毒软件(病毒库),设置允许的可设置为每天定时自动更新。 安装并合理使用网络防火墙软件,网络防火墙在防病毒过程中也可以起到至关重要的作用,能有效地阻挡自来网络的攻击和病毒的入侵。 部分盗版Windows用户不能正常安装补丁,这点也比较无奈,这部分用户不妨通过使用网络防火墙来进行一定防护 4. 关闭一些不需要的服务,条件允许的可关闭没有必要的共享,也包括C$、D$等管理共享。 完全单机的用户可直接关闭Server服务。 . 下载HijackThis扫描系统 下载地址:zww3008汉化版英文版 2. 从HijackThis日志的 O23项可以发现灰鸽子自的服务项 如最近流行的: O23 - Service: SYSTEM$ (SYSTEM$Server) - Unknown owner - C:\WINDOWS\ O23 - Service: Network Connections Manager (NetConMan) - Unknown owner - C:\WINDOWS\ O23 - Service: winServer - Unknown owner - C:\WINDOWS\ O23 - Service: Gray_Pigeon_Server (GrayPigeonServer) - Unknown owner - C:\WINDOWS\G_ 用HijackThis选中上面的O23项,然后选择修复该项或Fix checked 3. 用Killbox删除灰鸽子对应的木马文件 可以从这里下载Killbox直接把文件的路径复制到 Killbox里删除 通常都是下面这样的文件 服务名具体通过HijackThis判断 C:\windows\服务 C:\windows\服务 C:\windows\服务 C:\windows\服务 C:\windows\服务名_ C:\windows\服务名_ 举例说明: C:\WINDOWS\ C:\WINDOWS\ C:\WINDOWS\ C:\WINDOWS\setemy_ C:\WINDOWS\setemy_ 用Killbox删除那些木马文件,由于文件具有隐藏属性,可能无法直接看到,但Killbox能直接删除. 上面的文件不一定全部存在,如果Killbox提示文件不存在或已经删除就没关系了

发表评论